文章写的一般,如果有错误的地方,请指教~

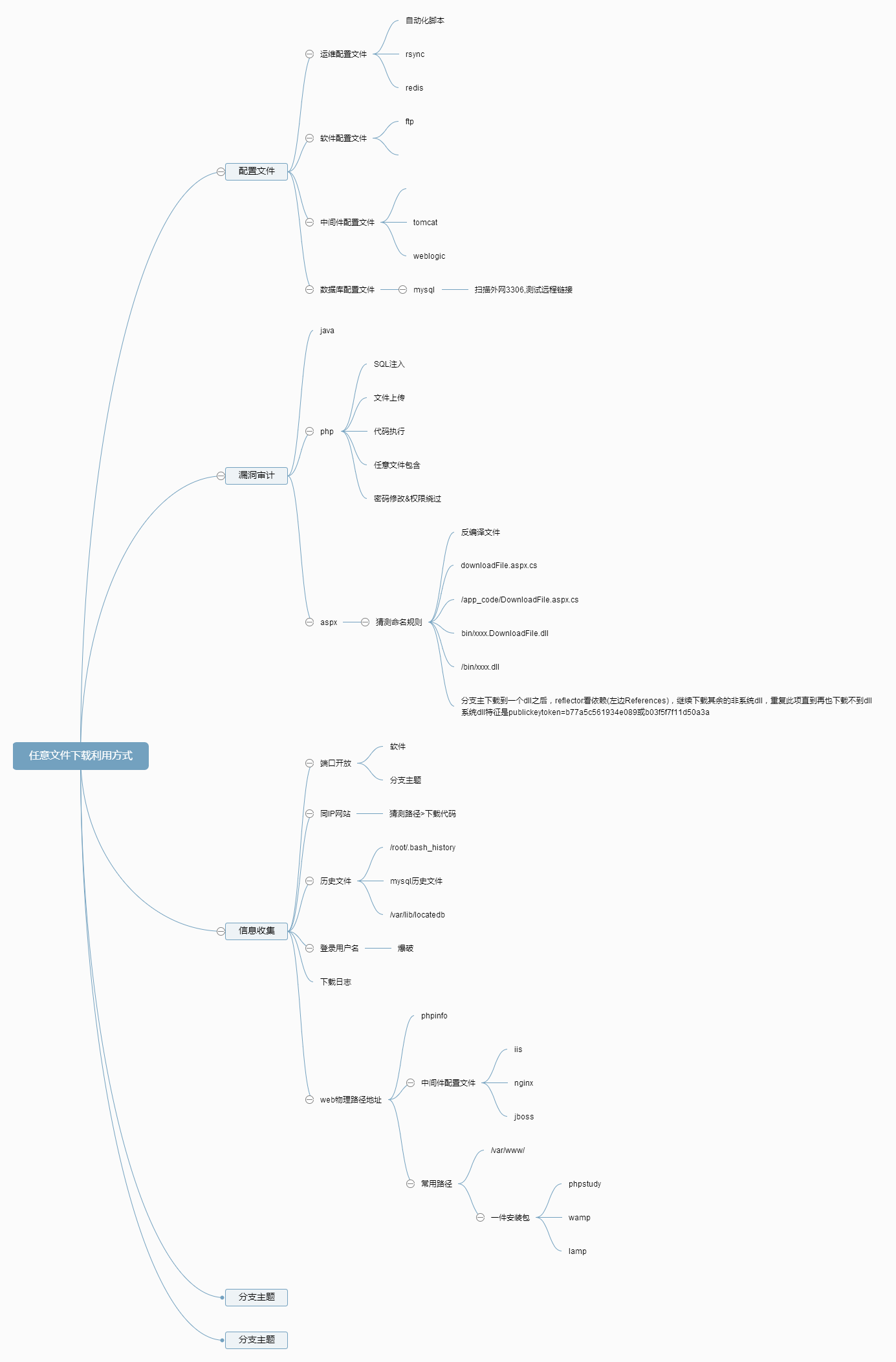

0x01 任意文件下载常见利用方式

0x02 信息收集部分

0x03 代码审计部分

0x04 总结

0x01 前言

在web语言中,php和java常常会产生任意文件下载漏洞,由于渗透测试的需要,常常需要进一步getshell,笔者对常见的任意文件下载漏洞常见的getshell方式进行总结。欢迎指出不足和错误之处

0x02 利用方式介绍

信息收集信息>猜路径 >>下载配置文件/代码文件 >> 利用服务器软件漏洞> shell> 提权

首先收集系统信息,包括系统版本,中间件,cms版本,服务器用途,服务器使用者信息,端口,web路径等,然后根据收集到的信息,下载配置文件,如weblogic,ftp,ssh,等, 根据下载到的配置文件进行渗透,

常见漏洞利用方式,

1.下载到密码配置文件

下载到软件配置文件,如weblogic,ssh,ftp,数据库配置文件等, 当解出密码后,进行登陆,getshell

2.下载web目录的web文件 进行代码审计

一般是先猜测web目录的地址,在下载web业务文件,审计常用的漏洞

依据架构不同常常分为以下几种方式

php+mysql ,审计常见的sql注入,代码执行,密码找回逻辑,文件上传等,进行getshell

jsp+oracle| , 先下载/WEB-INF/classes/applicationContext.xml,再下载/WEB-INF/classes/xxx/xxx/ccc.class 进行反编译 ,

aspx+mssql ,

3.下载日志

下载日志文件,找到登录/上传/后台/ 操作,找到登录入口 可以爆破,测试默认口令,弱口令, 找到文件上传点则测试文件上传漏洞,找到后台操作试试有没有未授权访问

0x03 代码审计

通过来载下来的文件,进行代码审计, 首先先关注可以操作文件的漏洞、反序列化漏洞、 最后关注拼接了sql注入的漏洞

0x04

渗透测试本质是对目标的了解,对站点了解的越多,收集到的信息越多,越能容易进行成功的渗透,