1.测试环境

SDK: Java JDK, Android SDK。

工具: 7zip, dex2jar, jd-gui

2.操作步骤

第一步:把apk改后缀名为zip

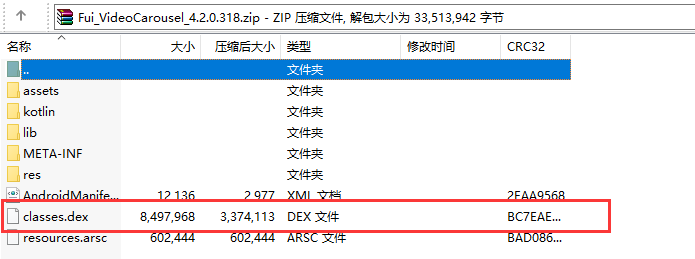

第二步:将zip文件解压,得到classes.dex文件

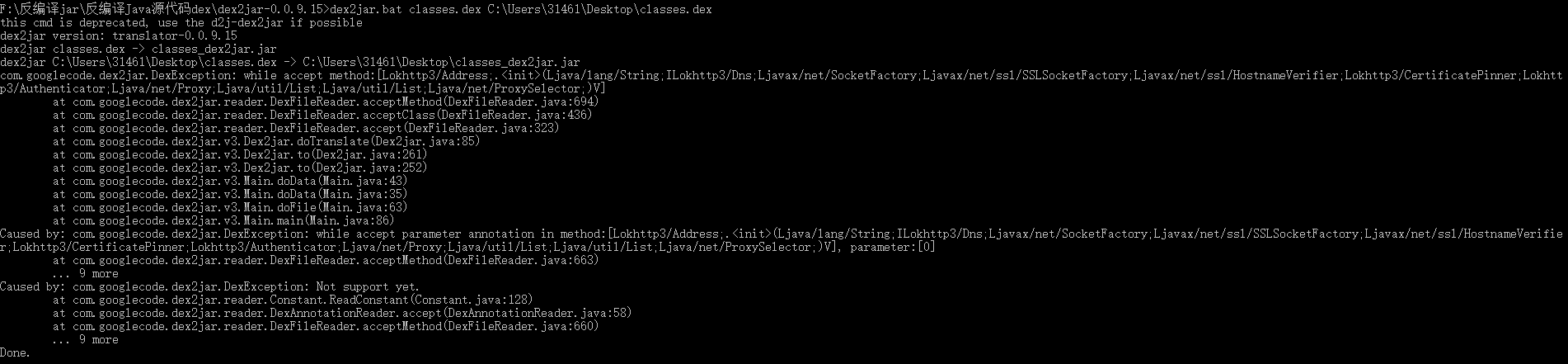

第三步:在cmd命令行下,进入到反编译工具dex2jar目录下,之后输入命令:

dex2jar.bat classes.dex 解压出来的classes.dex文件路径

第四步:执行完成后,会在classes.dex同一路径下生成classes_dex2jar.jar文件

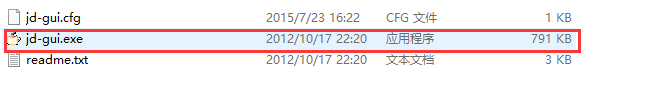

第五步:双击打开jd-gui.exe文件

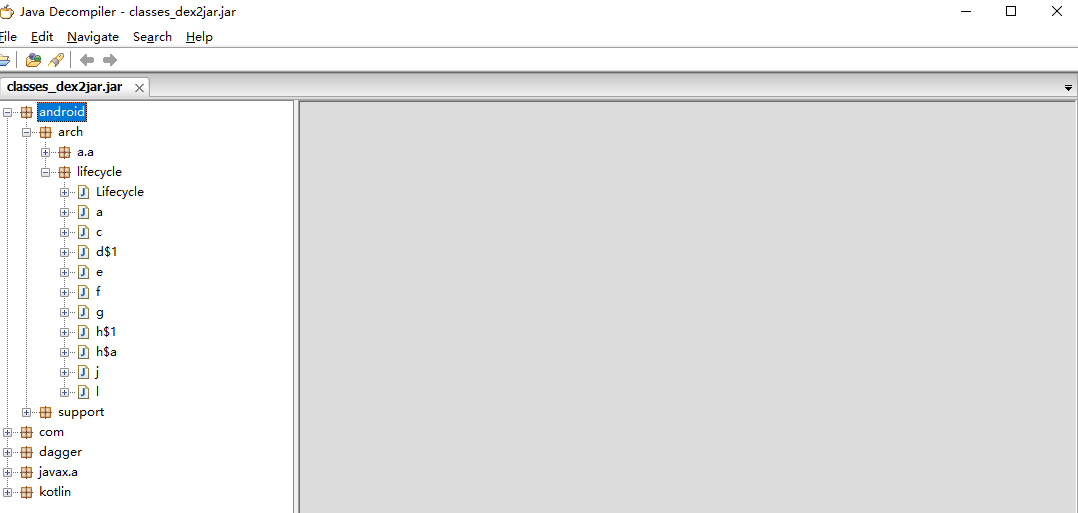

第六步:将第四步生成的jar文件,用jd-gui打开,即可得到java代码

【注: 直接使用 smali2java 或者 APKAnalyser 打开 apk 文件,也可反编译回 Java 代码】

【注:有时用 apktool 能够解包并查看 smali,但 dex2jar 却不行。如果 dex2jar 反编译失败,可以试试看能不能恢复 smali 代码。】

逆向后发现是没混淆的情况,是不安全的。如果代码经过混淆,或者有加壳措施,不能完整恢复源代码的,都可以认为此项安全,混淆后的代码样例,除了覆写和接口以外的字段都是无意义的名称。如下图已加密混淆,除了覆写和接口以外的字段都是无意义的名称: