原创博客,转载请注出处!

我的公众号,正在建设中,欢迎关注:

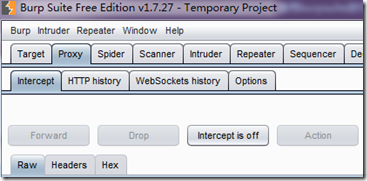

1.安装好burpsuite后打开程序,切换至proxy->intercipt,因为是重放攻击不用拦截数据包所以关闭intercept选项

2.配置IE浏览器。打开internet选项->连接->局域网设置

配置代理服务器:勾选为LAN使用代理服务器

地址填写:127.0.0.1

端口填写:8080

配置好点击确定,保存设置。此意为burpsuite相当于一个中介,以前每当浏览器进行网络访问时是浏览器直接与目标服务器进行通讯,现在是浏览器要先经过burpsuite然后与目标服务器通讯。

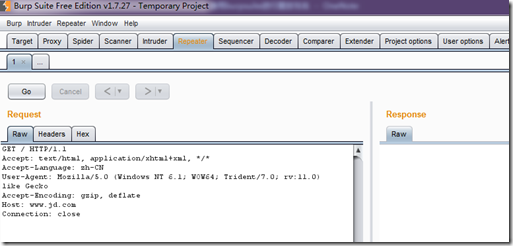

3.进行重放攻击

以京东www.jd.com为例。访问www.jd.com

burpsuite捕获数据包如下

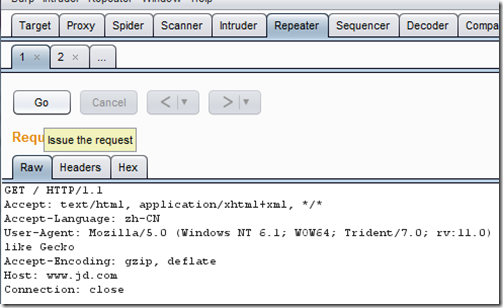

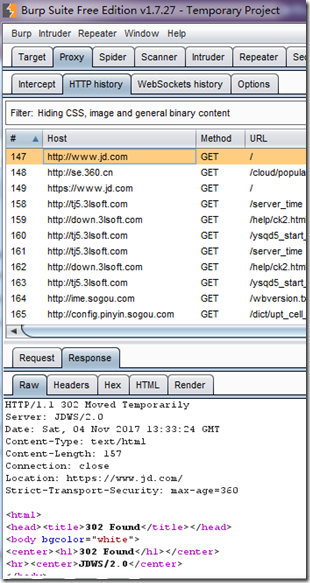

右键选中147号报文选择send to repeater。意为复制一个一模一样的请求数据包来进行重放攻击

点击go,意为使用刚才复制的数据包进行发送,此为重放攻击的核心步骤。此步也可以更改复制的数据包再进行重放攻击。

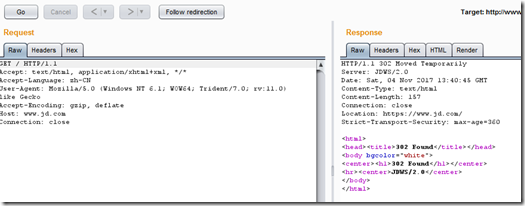

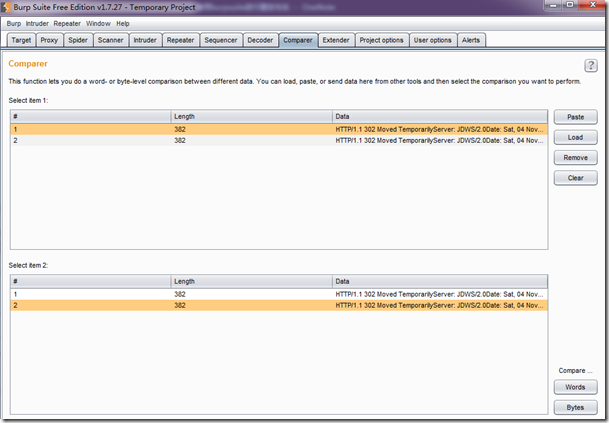

4.重放攻击完成,现在进行原始回执包和重放回执包的比较

重放攻击得到的返回为:

在返回值界面右键:sendto comparer,进行原始回执包和重放回执包的比较

在proxy菜单选中response回执包,也发送至比较栏

切换至comparer界面进行比较,点击words按钮

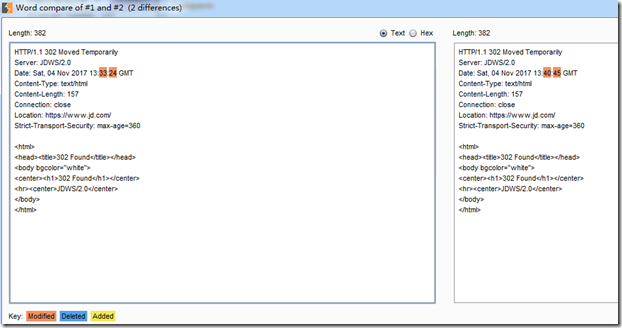

比较结果:

可以看到除了时间不同其他的数据都相同,可以说明重放攻击成功。

实验思考:

重放攻击可以将截取的数据包“原封不动”的发送至接收方,主要应用场景是身份伪造。

我实验测试了几个网站,要验证码或是没有返回重放的回执。。。。。so。。。改试了京东

![clip_image001[5] clip_image001[5]](https://images2017.cnblogs.com/blog/933022/201711/933022-20171104222731998-862705266.png)

![clip_image001[7] clip_image001[7]](https://images2017.cnblogs.com/blog/933022/201711/933022-20171104222733904-276470675.png)

![clip_image001[9] clip_image001[9]](https://images2017.cnblogs.com/blog/933022/201711/933022-20171104222737013-1284642720.png)

![clip_image001[11] clip_image001[11]](https://images2017.cnblogs.com/blog/933022/201711/933022-20171104222739185-697651748.png)

![clip_image001[13] clip_image001[13]](https://images2017.cnblogs.com/blog/933022/201711/933022-20171104222741435-2002955269.png)