一、实践目标

1.实践内容

系统运行监控

使用如计划任务每隔一分钟记录电脑有哪些程序在联网,连接的外部IP是哪里。运行一段时间并分析该文件,综述分析结果。目标:找出所有连网的程序的连接和操作,这个操作是否合适合理,并有针对性的抓包做进一步的分析;

安装配置sysinternals中的sysmon工具,设置合理的配置文件,监控主机的重点事可疑行为;

实际日志的分析还需要发挥下自己的创造力,结合以前学过的知识如linux的文本处理指令等进行(难点在于从大量数据中理出规律、找出问题)。

恶意软件分析

分析该软件在启动回连,安装到目标机及其他任意操作时(如进程迁移或抓屏),该后门软件:

读取、添加、删除了哪些注册表项;

读取、添加、删除了哪些文件;

连接了哪些外部IP,传输了什么数据(抓包分析)。

二、实践步骤

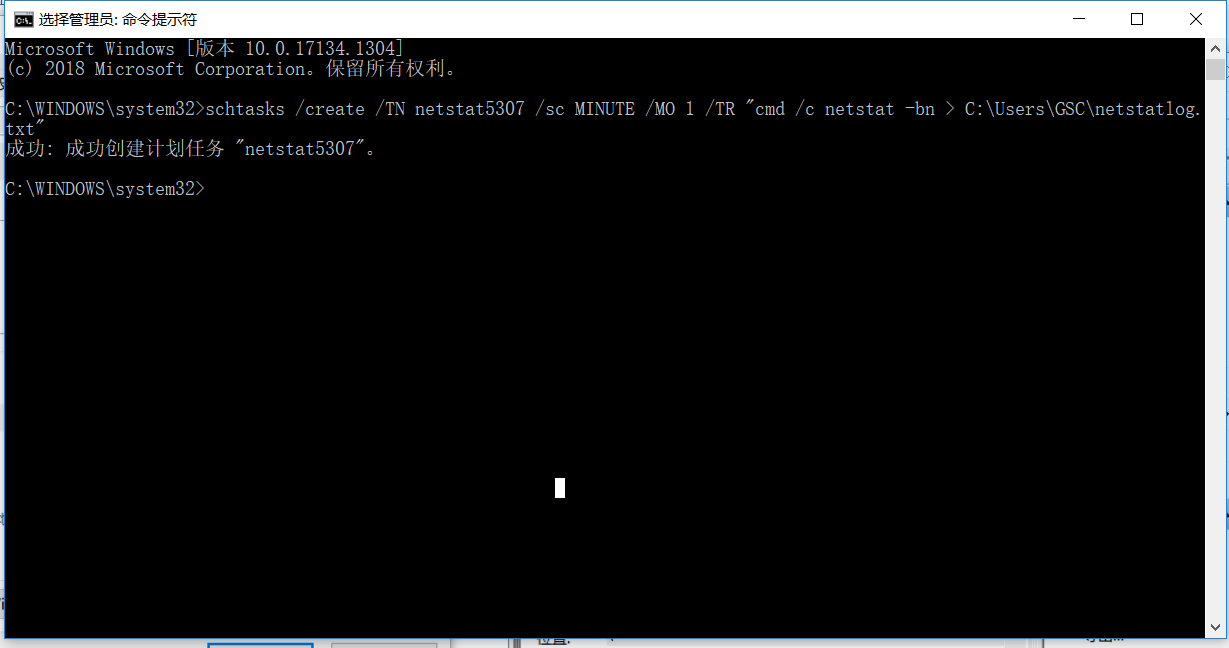

1.使用schtasks指令监控系统

(1)使用schtasks指令添加netstat5307计划任务,schtasks /create /TN netstat5307 /sc MINUTE /MO 1 /TR "cmd /c netstat -bn > C:UsersGSC

etstatlog.txt"

(2)新建schtasks5307.txt

date /t >> C:UsersGSC

etstat20175307.txt

time /t >> C:UsersGSC

etstat20175307.txt

netstat -bn >> C:UsersGSC

etstat20175307.txt

并另存为C盘schtasks5307.bat

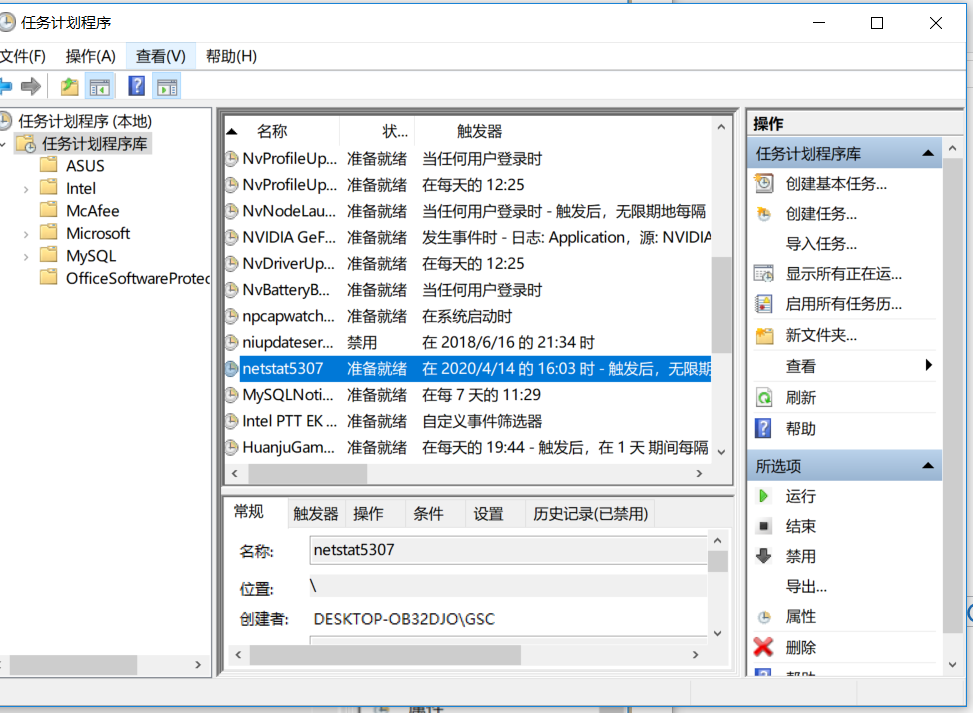

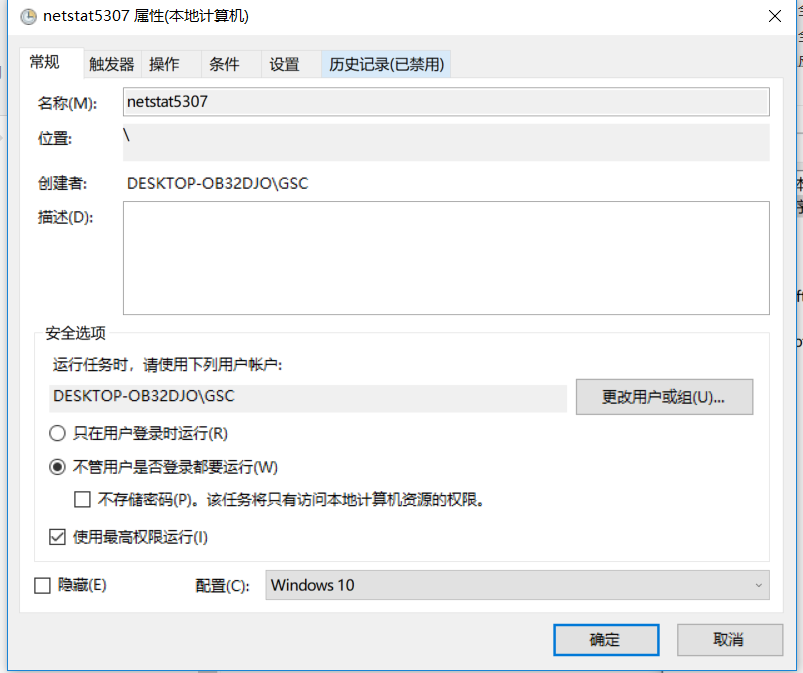

(3)修改计划程序

首先修改程序或脚本,更改为schtasks5307.bat。

其次修改安全选项,将该计划任务设置不管用户是否登录都要运行,并使用最高权限。

(4)经过1个小时后,查看记录文件。

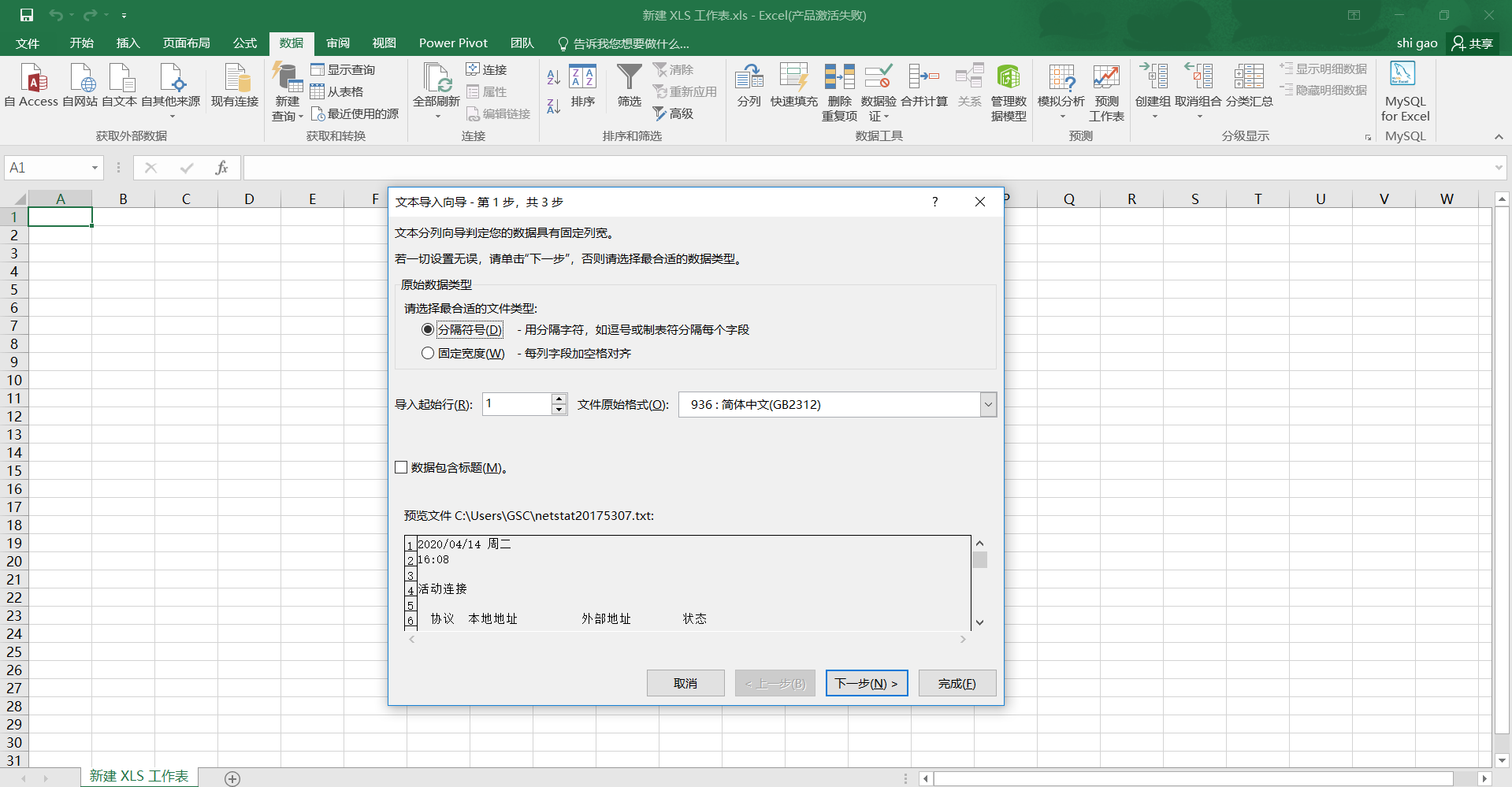

(5)用excel分析数据。

经过设置后,数据在Excel文件中

(6)可视化

透视图:

参考博客:https://www.cnblogs.com/zjy1997/p/8824717.html#4.1

根据上图,最多的是svchost.exe为169,其次是QQLiveService.exe为165,lkads.exe、lkcitdl.exe、lktsrv.exe、mDNSResponder.exe、nidmsrv.exe、nvcontainer.exe、AppleMobileDeviceService.exe并列为110。除了QQ,我并不太清楚其他的exe是干啥的。同时我还发现了backgroundTaskHost.exe。

nidmsrv.exe,lkcitdl.exe,lktsrv.exe,lkads.exe通过查询为National Instruments的服务进程。

nvcontainer.exe为NVIDIA的进程。

mDNSResponder.exe和AppleMobileDeviceService.exe是iTunes软件对苹果移动设备提供支持的服务。

QQLiveService.exe是腾讯公司的进程。

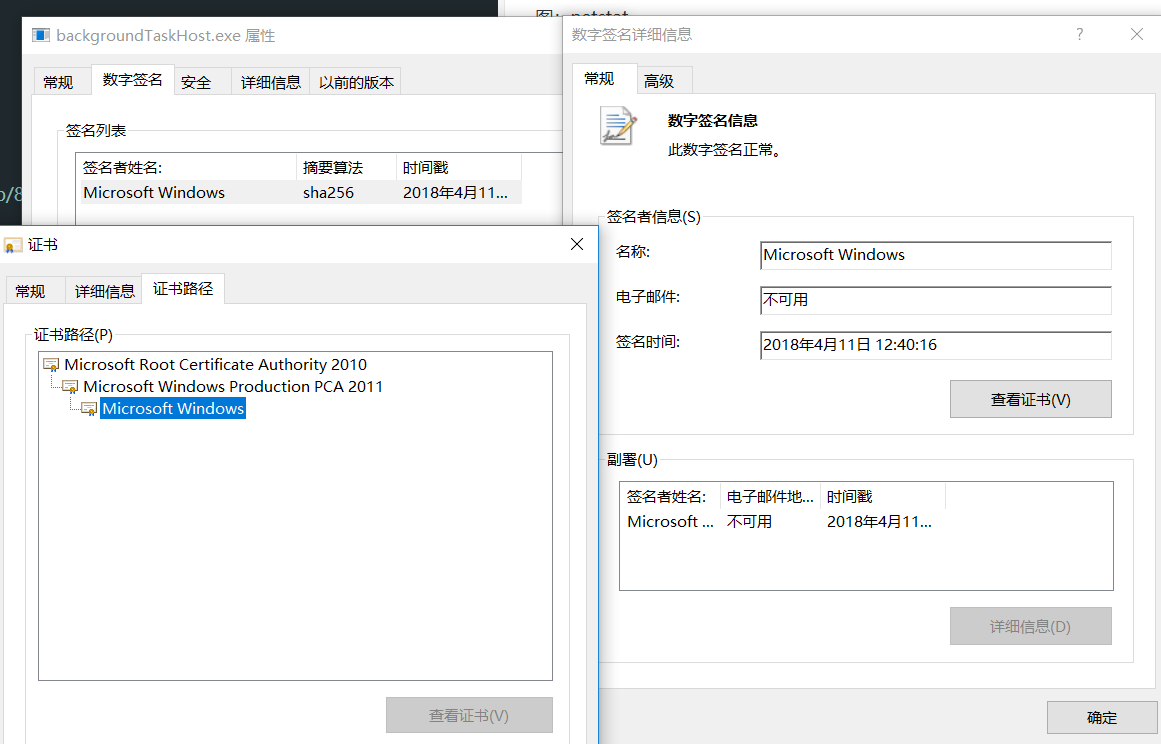

backgroundTaskHost.exe通过数字签名是Microsoft Windows

2.使用sysmon工具监控系统

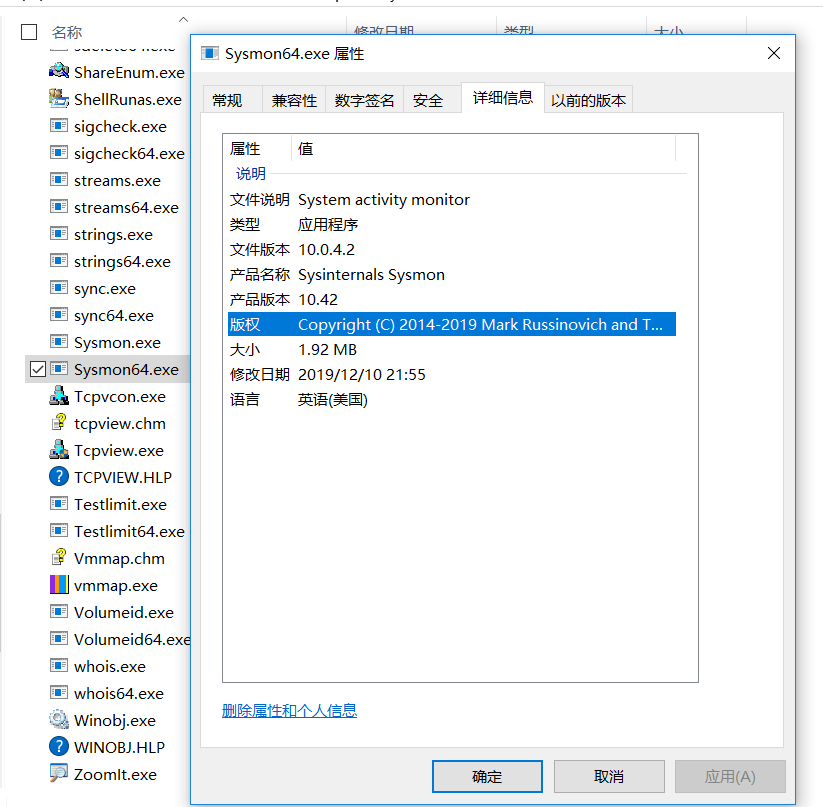

(1)下载Sysinternals Suite,查看版本信息。

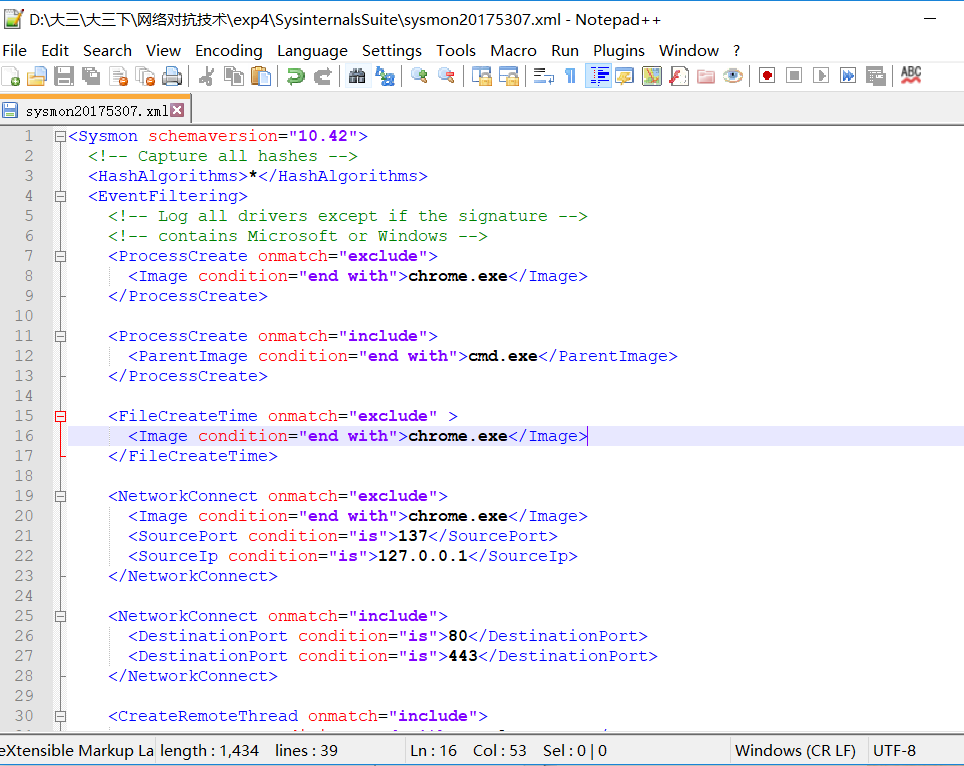

(2)创建配置文件sysmon20175307.xml

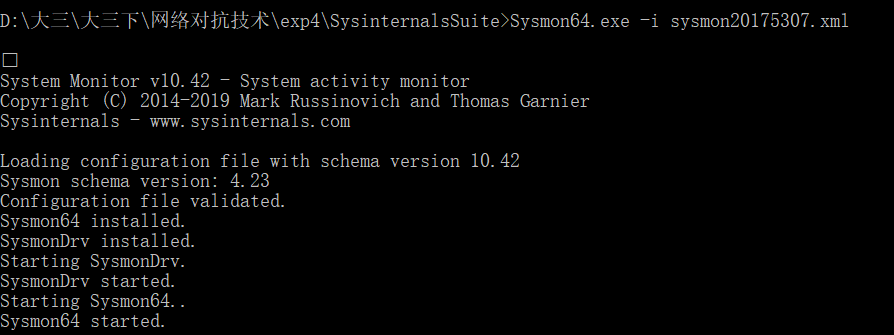

(3)管理员身份执行Sysmon64.exe -i sysmon20175307.xml

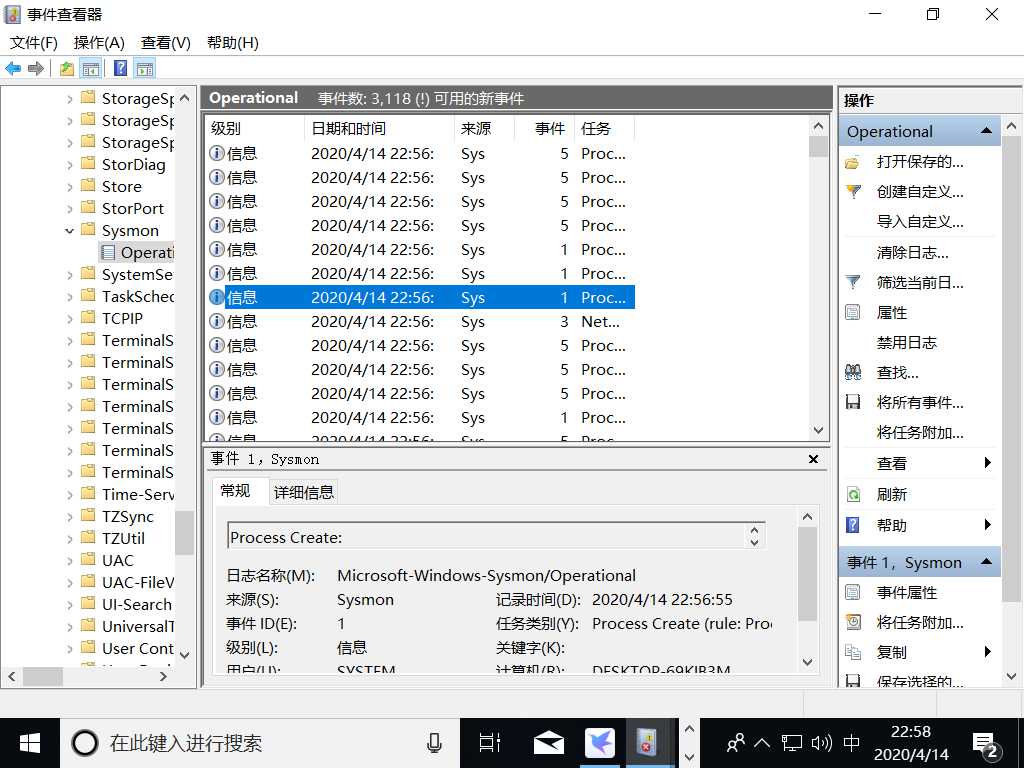

(4)查看捕获信息

打开事件查看器(本地,在应用程序和服务日志下Microsoft-Windows-Sysmon可以查看

图:本地事件查看器

在列表的靠前位置我找到一个searchfilterhost.exe,这是一个搜索进程,进程被捕获是因为,我搜索了事件查看器,所以该进程会被发现并捕获。

3.利用实验3的后门文件进行分析

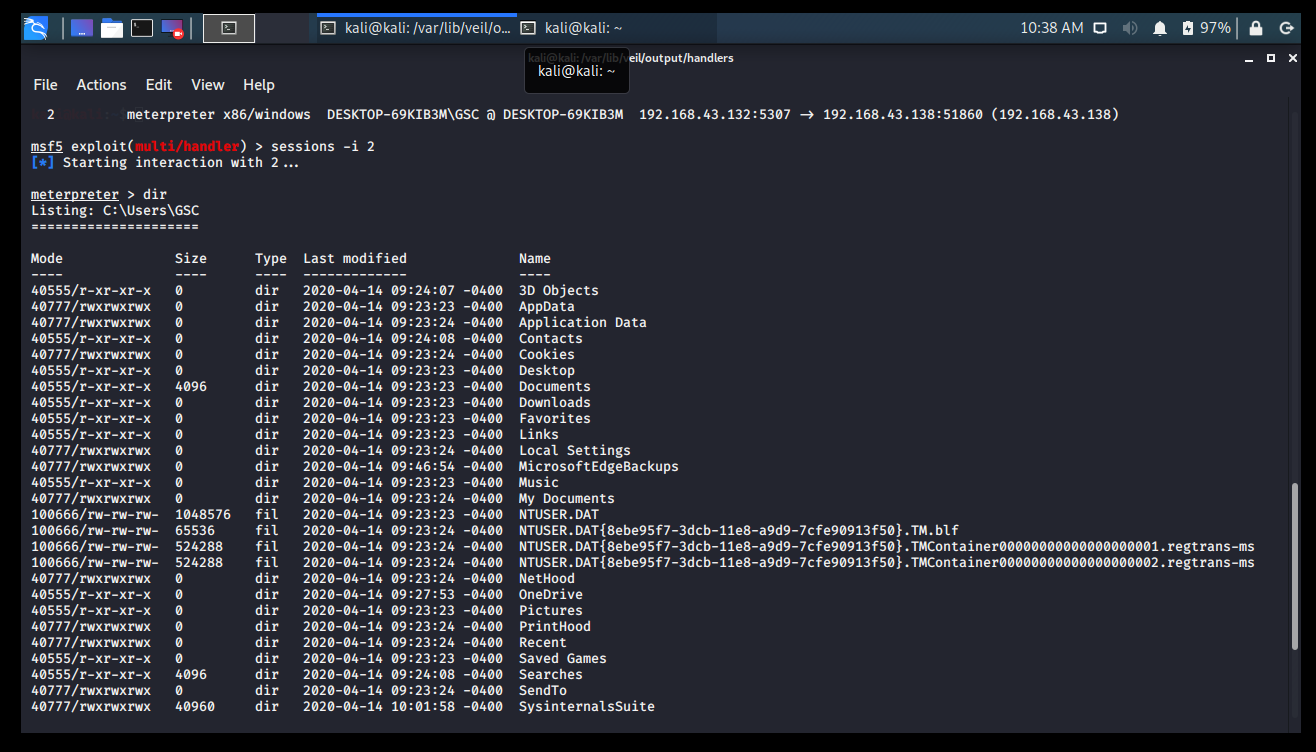

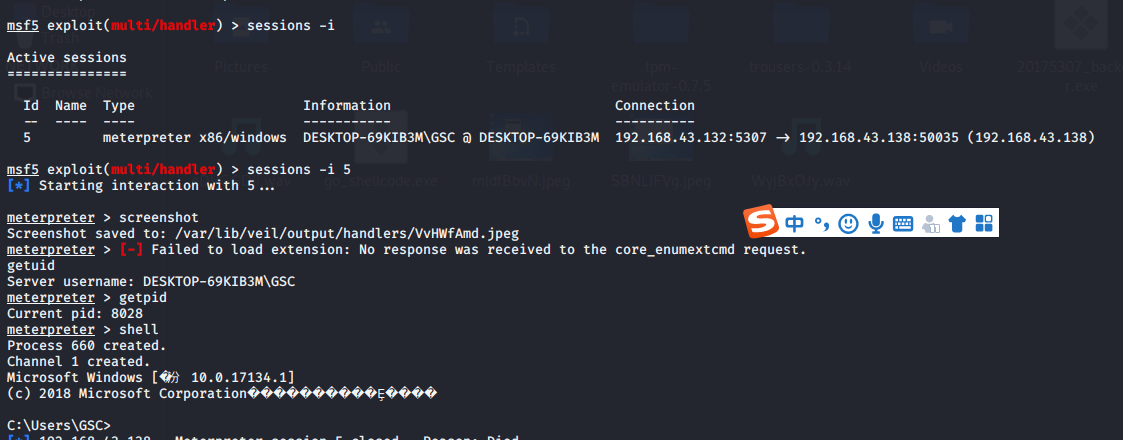

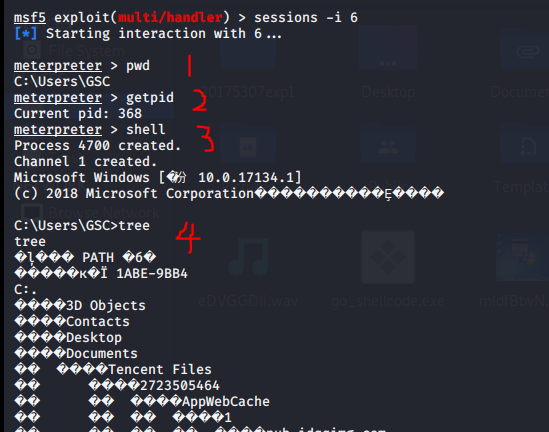

(1)win10反弹连接Kali,

(2)Kali获得shell

(3)执行了screenshot命令、dir、getpid、getuid等操作

(4)分析事件查看器

ps:因为靶机win10是虚拟机,而且平台是VM不是VB,所以没法获取摄像头。

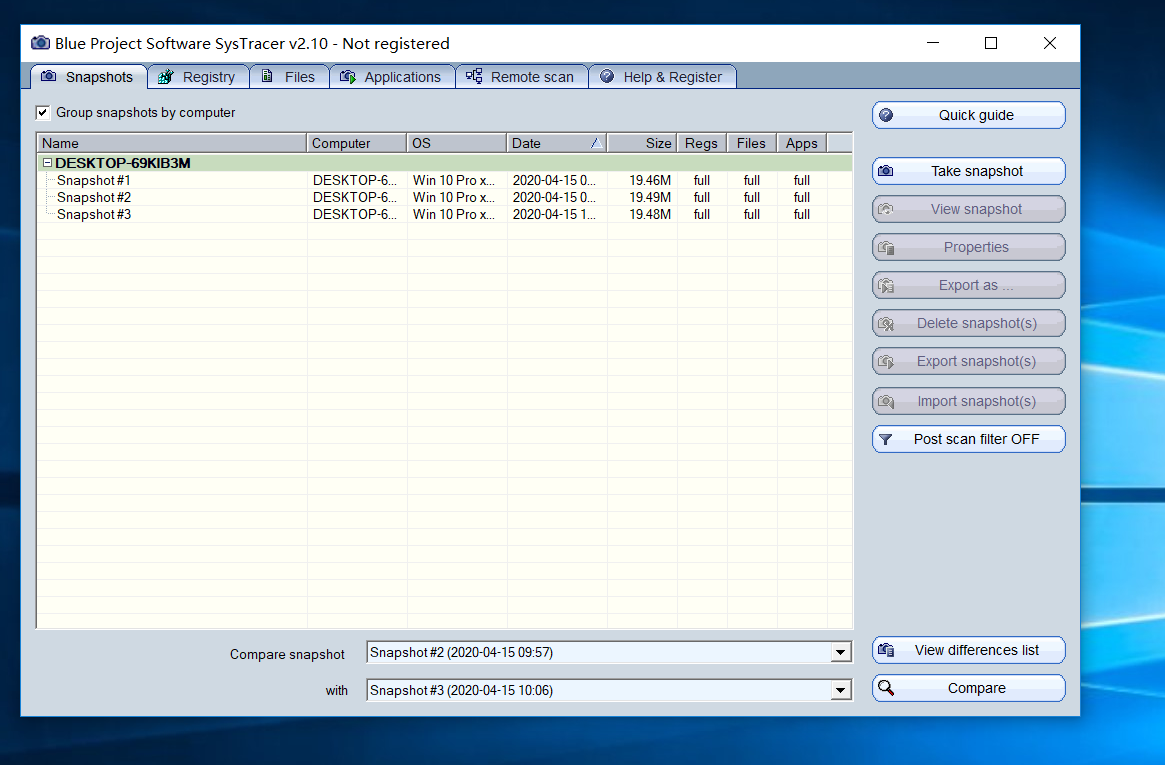

4.SysTracer

SysTracer是一款集成HIPS以及进程行为跟踪功能的安全辅助工具,可以跟踪并监视进程对整个系统的修改行为,包括文件操作,注册表操作,内存操作和危险行为。SysTracer可以监视全部进程,或者用户指定的某一个进程及其子进程,并提供监视日志以帮助用户对特定进程的行为进行分析。可在任何想要的时间获取无数个屏幕快照,可比较任何一对想要的屏幕快照,并且观察其间的不同之处。获取屏幕快照通常会持续几分钟的时间,取决于文件和文件夹的数量和注册表项目的总数。

Snapshot #1是未植入恶意软件前

Snapshot #2是植入恶意软件后(runme.exe执行后)

Snapshot #3是执行回连,并执行MSF后

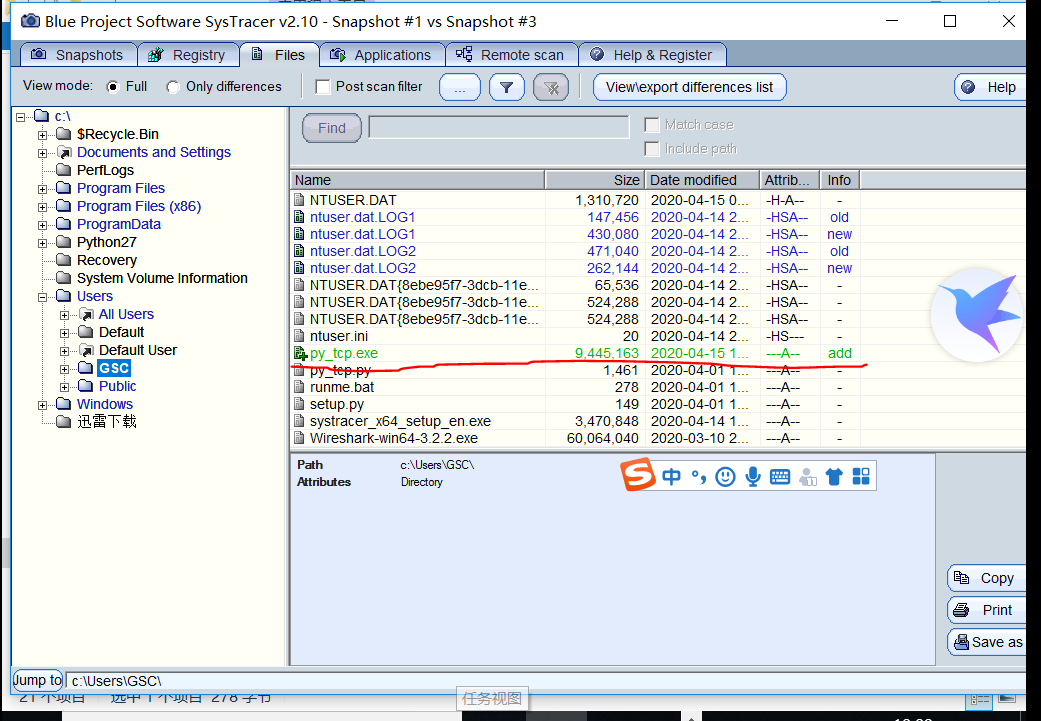

经过Compare,发现了新增的后门exe

图:SysTracer发现

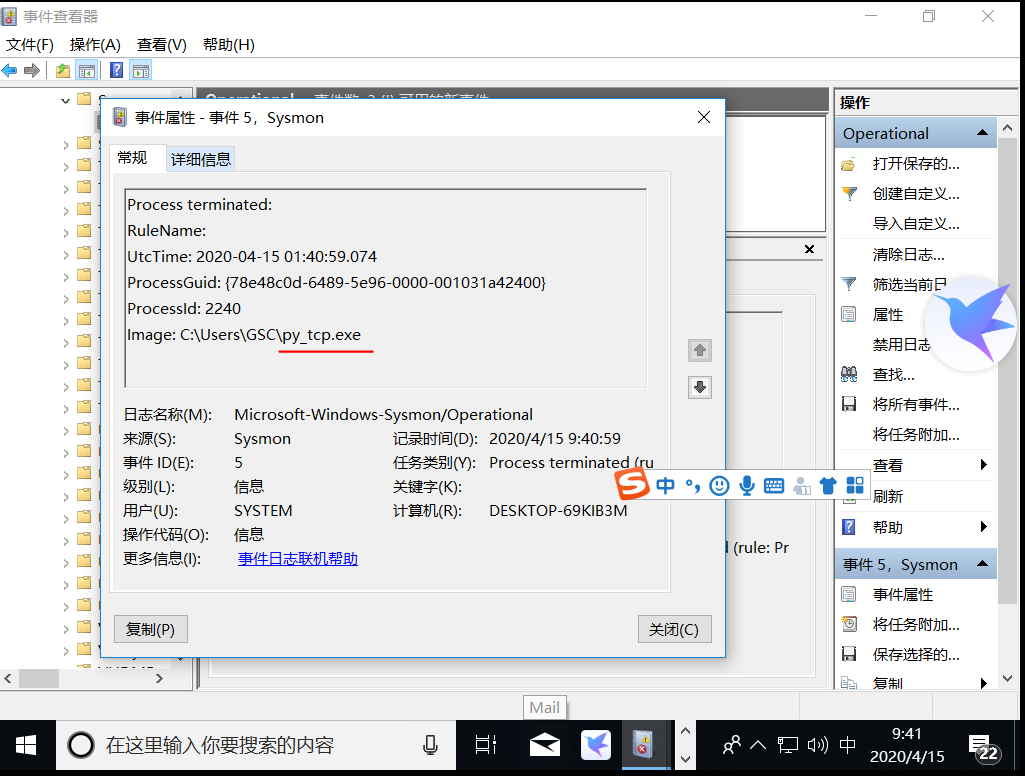

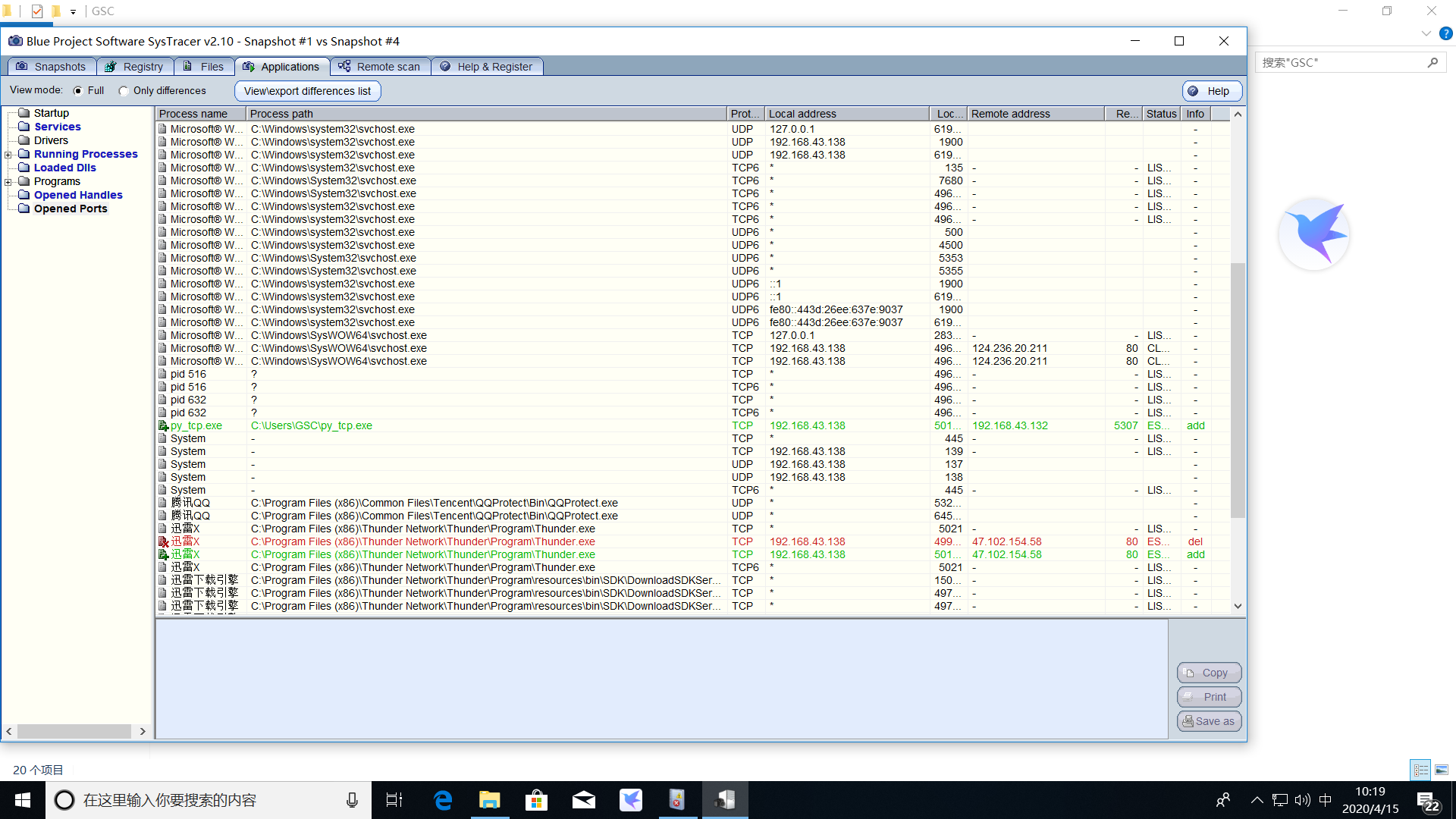

根据下面两张图

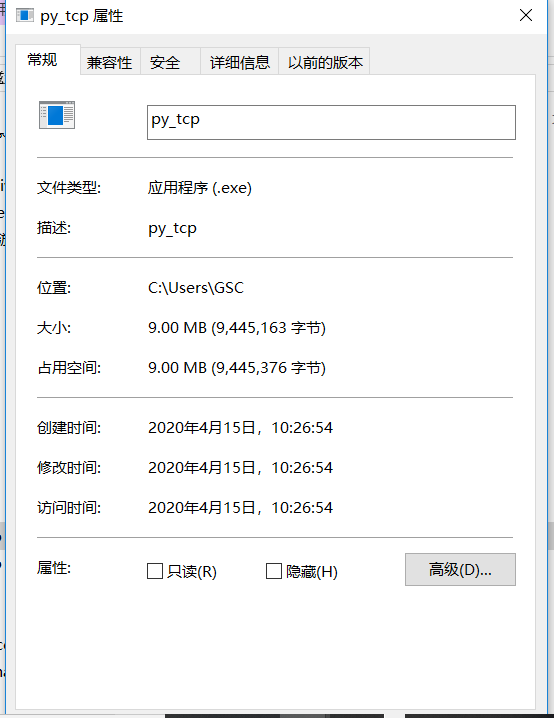

systracer发现了py_tcp的回连操作,并准确地记录了tcp的地址和端口,正好为Kali的ip地址192.168.43.132和端口5307。

同时,Kali获得回连后,进行了四个操作,对应Systracer中的四个问号操作。之后Win10的防火墙将后门文件给删除了。

5.实验后回答问题

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

1.使用Sysmon,通过定制xml文件进行监视。

2.使用Systracer获取快照,然后进行对比,进而得到系统状态的变化。

3.Wireshark捕获包后进行分析。

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

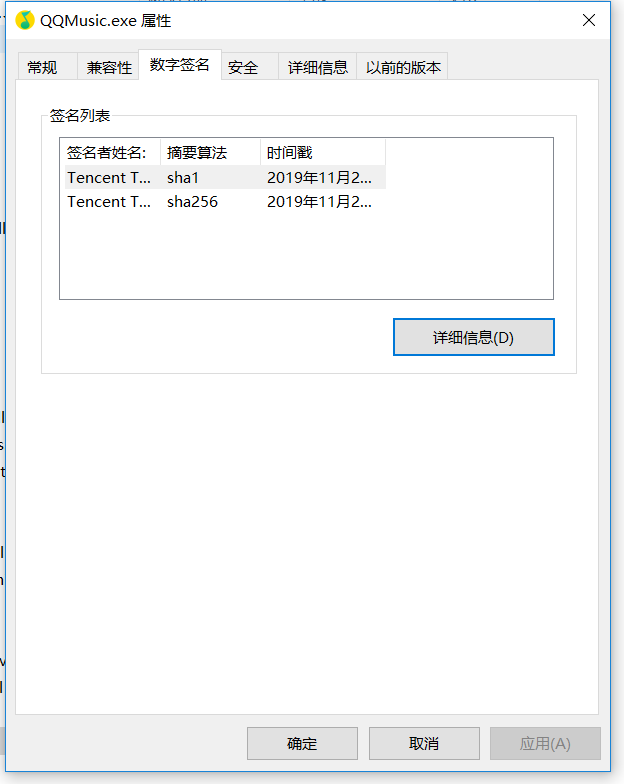

首先可以查看该进程或程序的数字证书,正常的exe的数字证书都是可以经得起校验的。

经过对比,可以很清楚地感觉到py后门文件的危险性。

其次可以通过实验3中的病毒检测网站VirusTotal进行检测,或者使用360进行木马查杀

6.实验感想

现在的防御手段比较完善,实验3和实验2制作的病毒进行回连之后,无法长时间存活,就会被电脑的杀毒软件检测并清理掉。本次实验花费时间较长,一方面是环境配置花费时间过多,出现的问题是本机Win10无法连接Kali,且Win7无法使用Sysmon,所以只能重新配置一台Win10虚拟机。另一方面是对实验过程的不熟悉,以及无法准确熟练地使用软件捕获后门程序“干坏事”的情况。