近日,黑客向Tech Insider展示了如何通过在亚马逊和eBay上购买价值700美元的电子零件来克隆门禁卡,成功闯入办公室的全过程。

对于黑客而言,未经授权闯入一家公司是及其简单,而且还无需花费很多金钱的事情,可能只需要花700美元从亚马逊和eBay上购买一些零件就可以了。

Tech Insider网这样写道:

“我们曾亲眼看过一个黑客团队在不到24小时的时间瓦解了一家电力公司。该电力公司位于美国中西部,名为“metrofader”的黑客从口袋中掏出电子胸牌,在外部传感器上挥动一下,门就开了,但是,不得不说明的是,这个电子胸牌是在其前期窃取的数据基础上制作的假卡。”

RedTeam安全公司的研究人员称,黑客可以从亚马逊或eBay商城购买到价值350美元的设备,并通过伪造门禁卡来绕过基于员工ID胸章的门禁控制系统。

安全专家进一步向Tech Insider的记者解释道,黑客在不窃取员工个人信息的前提下,克隆任何一名员工的门禁卡也是非常容易实现的。

RedTeam 安全公司的MattGrandy解释道,黑客在造访目标公司的时候,会使用特定的设备,而这些设备只需要花费350美元。

RedTeam的安全顾问MattGrandy说:

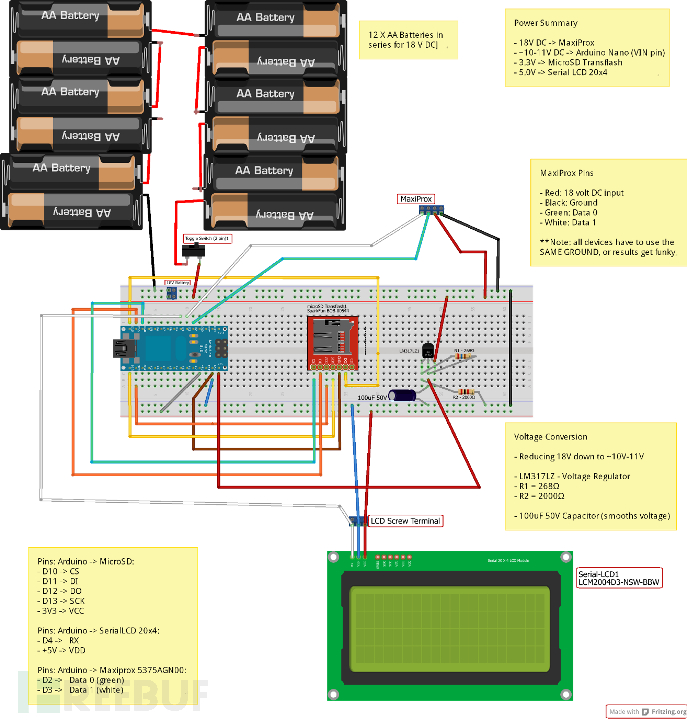

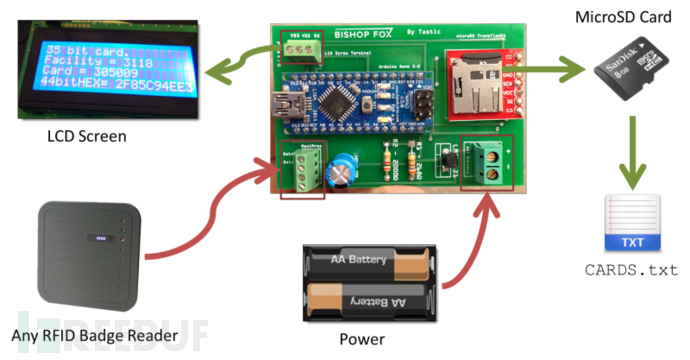

“(我们)从亚马逊商城上获得了支持大规模,远距离的读卡器,它们同样也可以从eBay上买得到。”

黑客假冒成一名参观公司的学生,将设备放置在笔记本电脑包中,该设备可以拦截员工门禁卡与控制开/关门的访问系统之间的加密通信。

亚马逊和eBay上出售的RFID标记阅读器能够捕捉到三英尺外的门禁卡数据,并将其写入microSD卡上。

攻击者只需要在员工使用RFID徽章的时候,在有效范围内接近他就行了。随后,攻击者就可以利用捕获的员工胸牌数据来制作假的胸牌了,整个操作需要借助第二个设备——Proxmark,价值300美元,操作简单,成本低廉。

Tech Insider称:

“RedTeam安全公司向我们揭示了一个众所周知的,关于RFID或无线射频识别的问题,也是目前很多企业认证员工访问设备最常用的方法。员工通过RFID徽章验证身份,获得进入一扇门的访问权。但是,问题是很多时候,这些数据是以明文的方式发送的,并没有加密处理,这使得黑客可以轻松的盗取员工的数据信息,进而克隆假卡侵入设备,实现其不为人知的目的。”

当然,为了提高物理安全,可能对数据加密而言,另一个很好的措施就是使用RFID阻隔套来保护通过保护门禁卡,防止数据被盗。