20145233计算机病毒实践3之静态分析3

Lab01-02静态分析

Virscan

-

使用网页杀毒工具分析,是在网络攻防课上学到的一种静态分析手段

-

再次点击旁边的文件行为分析,可以看出这个程序模逆的功能

PEiD

-

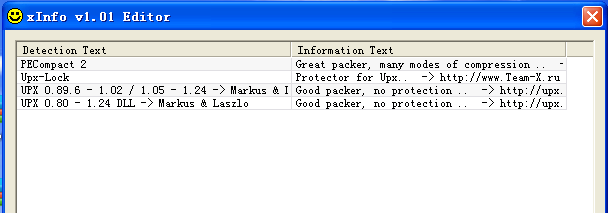

可以看出来已经被加壳了

-

看不到是什么加壳的,info后可以看到使用的UPX加壳

PEview

- PEview查看32位可移植可执行(PE)和组件对象文件格式(COFF)文件的结构和内容,提供了一种快速简便的方法。这家PE / COFF文件查看器显示标题,章节,目录,导入表,导出表,内部信息和资源的EXE,DLL,OBJ,LIB,DBG,和其他文件类型。

- 可以看到对于程序的二进制数据

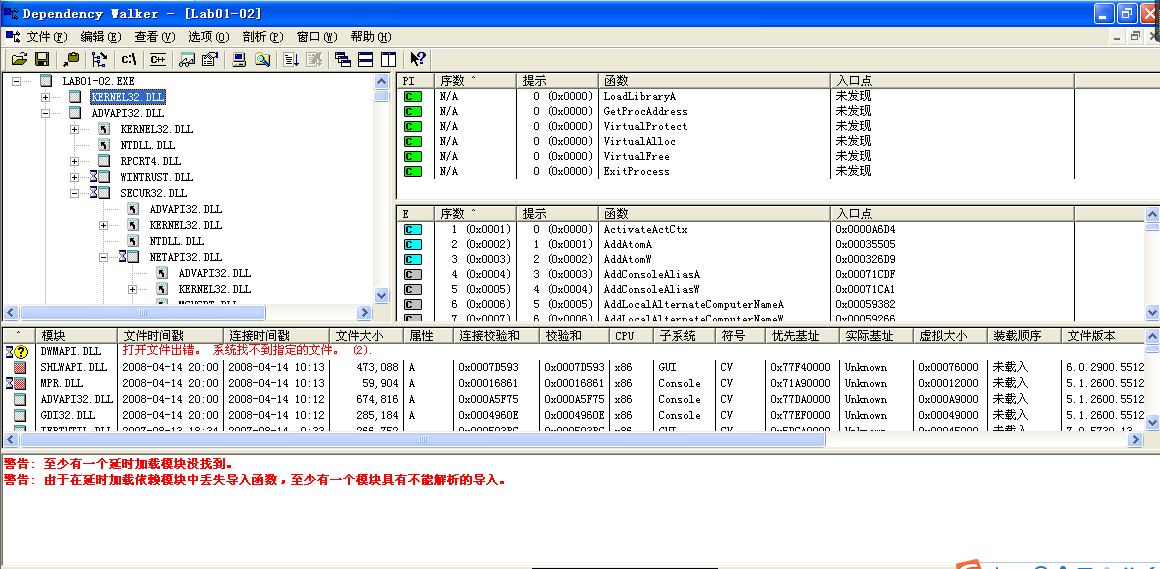

Dependency Walker

-

利用这个工具可以查到调用的函数

-

可以看到使用了很多的函数

Lab01-03

Virscan

-

使用网页杀毒工具分析,是在网络攻防课上学到的一种静态分析手段

-

我想再次分析脱壳玩的01-03,但是一分析就出现504错误,不知道为什么

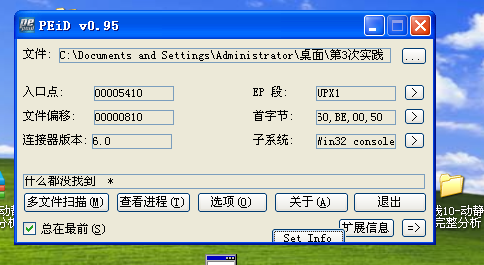

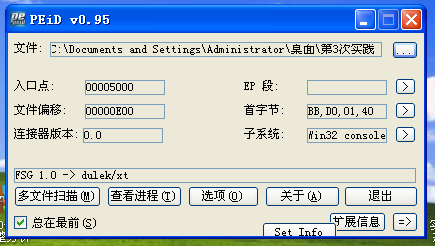

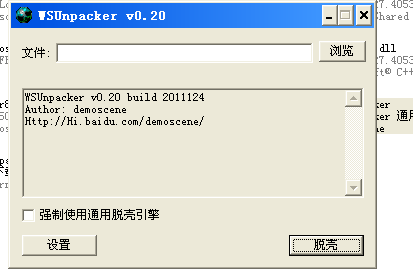

PEiD

-

这个被加壳了,使用去壳工具,强制去掉所加的壳

- 去掉后可以看到使用的vc6编译的

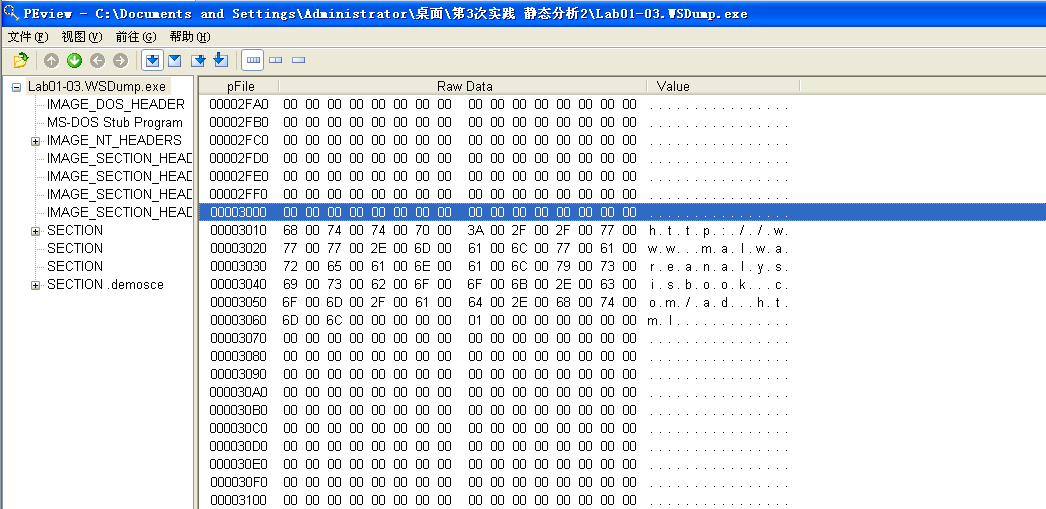

PEview

-

直接使用的话,因为是加壳过得,所以得到的信息很少

-

再次使用PEview查看去壳后的,得到更加详细的信息,可以找到一个网站,感觉这个病毒程序是链接一个挂马网站

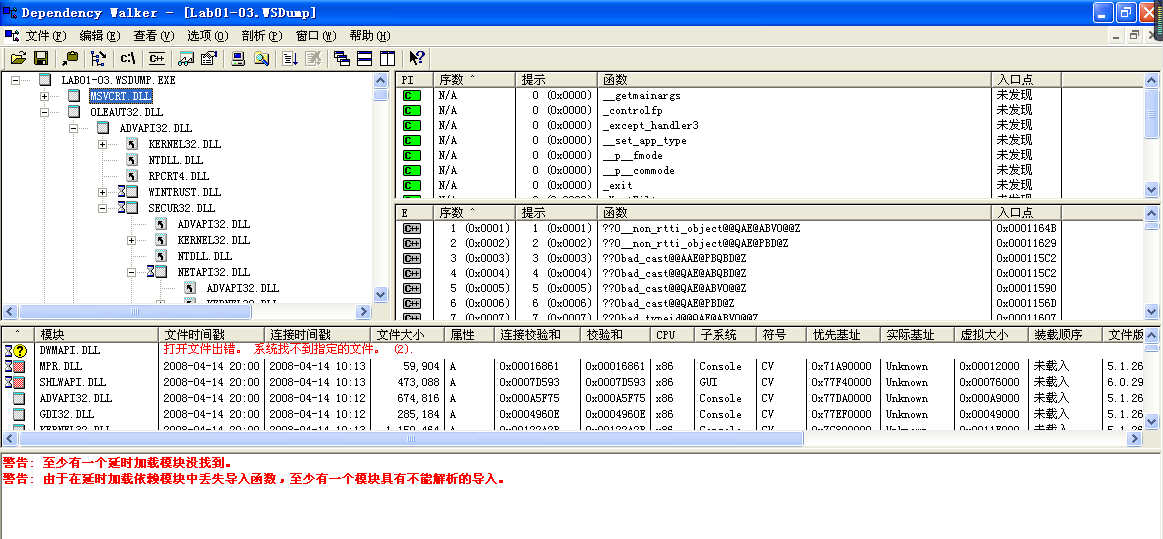

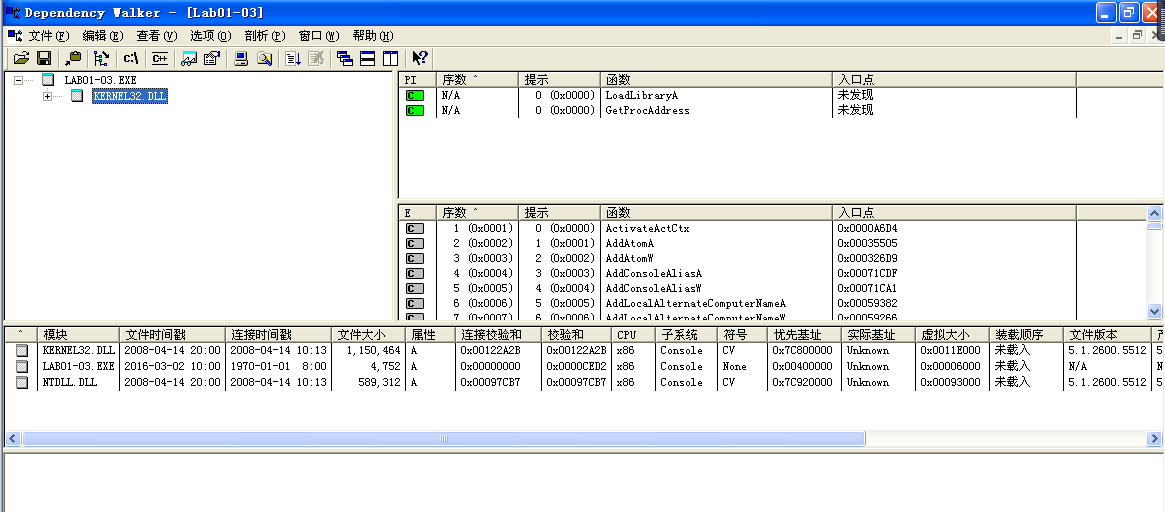

Dependency Walker

-

没有脱壳前只能看到两个函数,所以进行脱壳后再次分析

-

得到很多更加详细的函数,这样就可以通过分析函数来判断程序的行为