20155336《网络对抗》Exp6 信息搜集与漏洞扫描

实践内容

- 各种搜索技巧的应用

- DNS IP注册信息的查询

- 基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

- 漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

实验步骤

- 使用

whois命令查询3R信息:注册人-注册商-官方注册局。

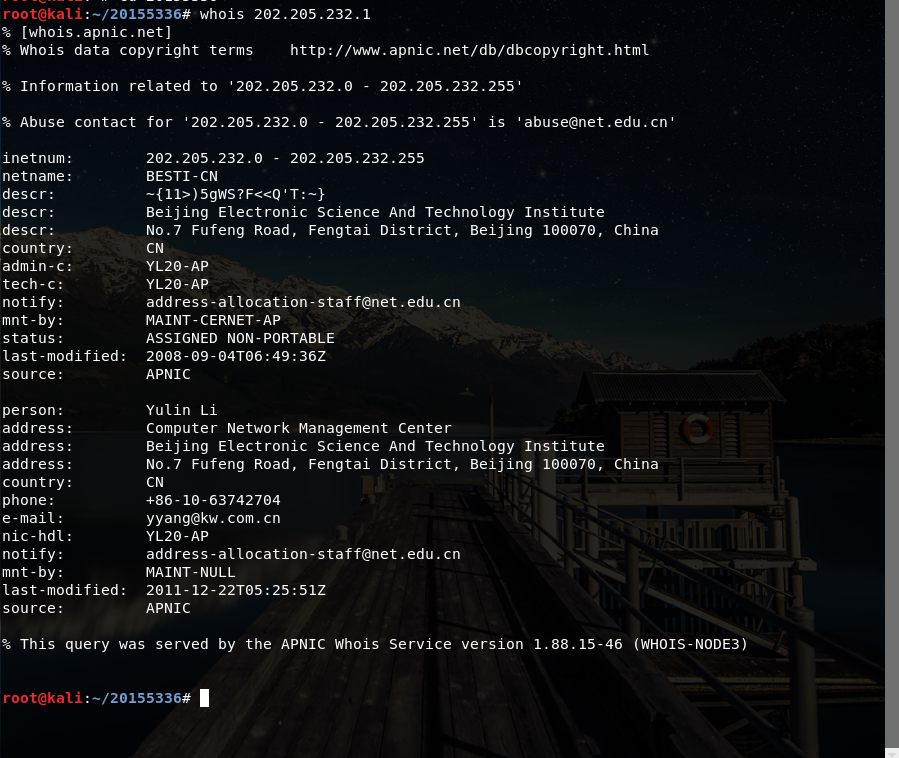

本次实验查询的为学校的ip地址:202.205.232.1。在这里要注意进行whois查询时去掉前缀,否则可能会在数据库中查询不到。因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理。

- 使用

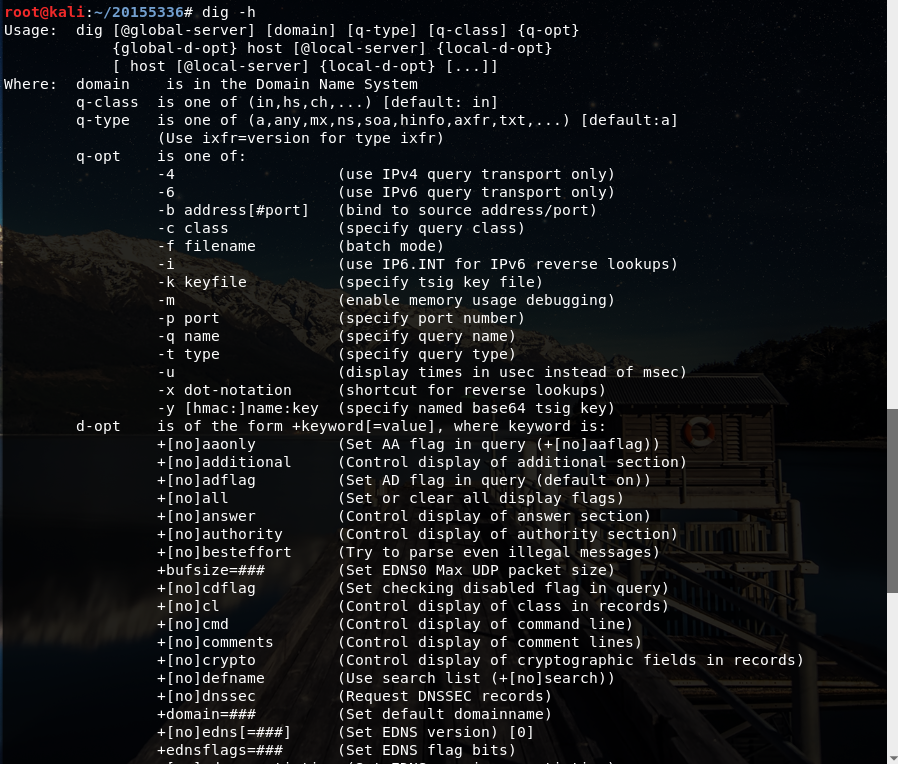

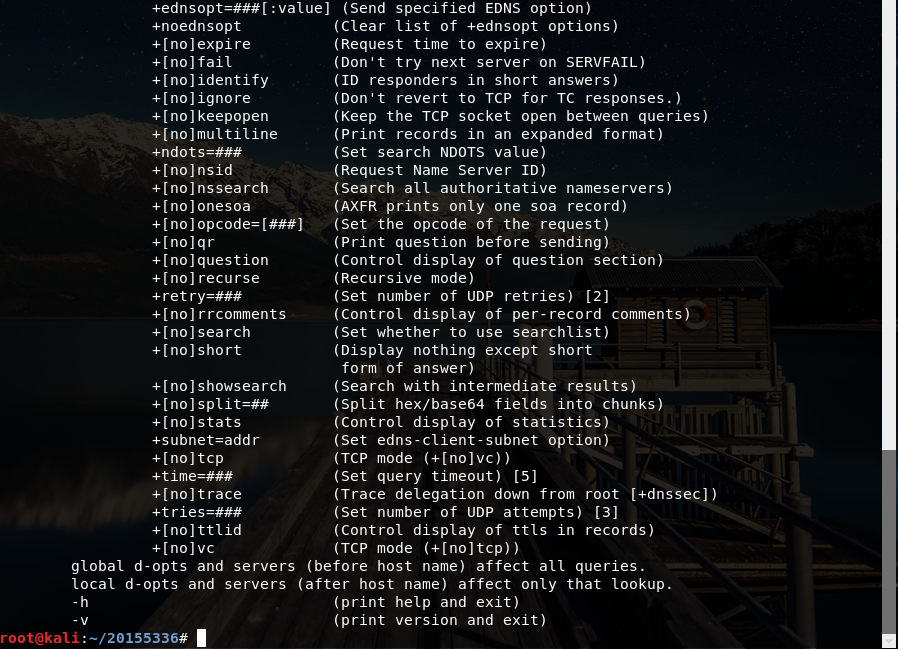

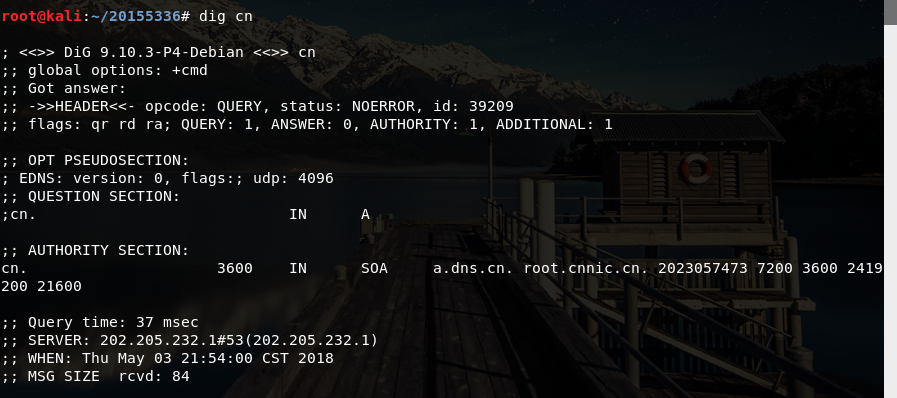

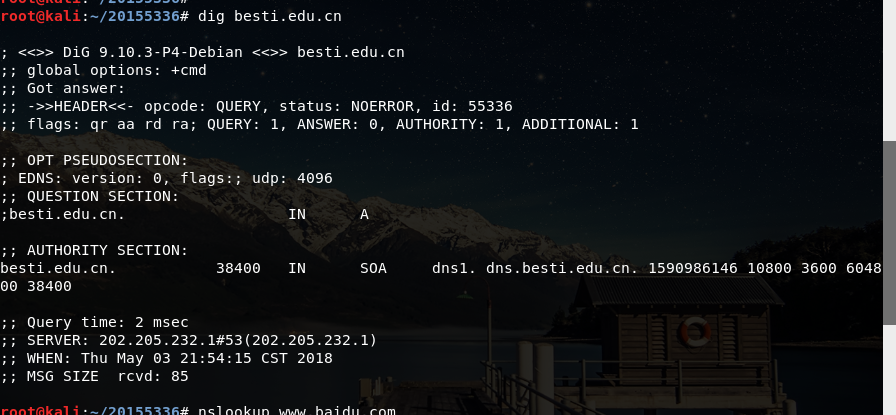

nslookup/dig命令进行查询- 在进行DNS拨测时,我们常用的命令为nslookup和dig工具进行拨测。nslookup是windows上默认自带的DNS拨测工具;dig是Linux默认自带的DNS拨测工具

- 先用

dig -h获得帮助信息。

我们来看一下各个网站的DNS服务器查询精确结果和DNS解析服务器缓存的结果

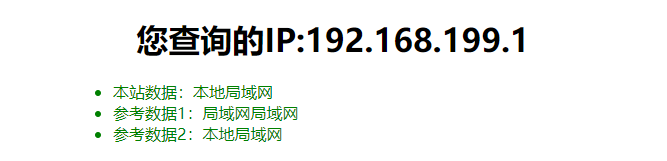

通过百度IP查询本机地址~

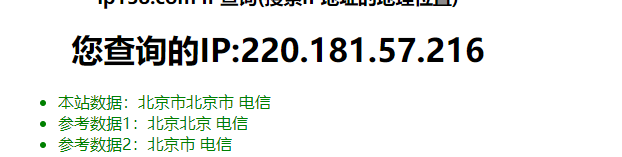

通过百度IP查询百度地址~感觉并没有什么高大上的地方。

-

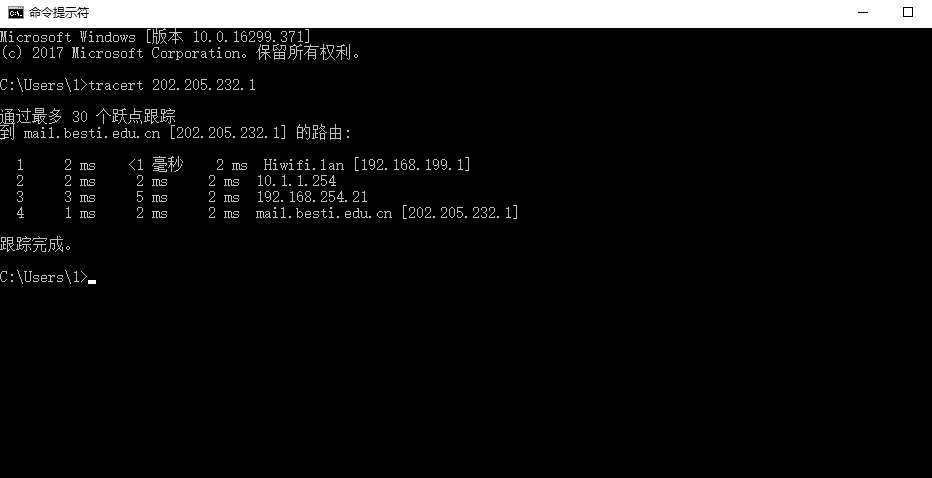

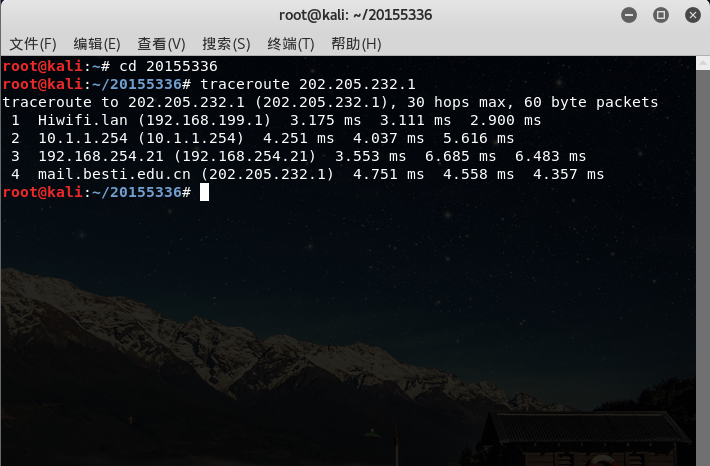

Tracer路由探测- Windows下:

- Linux下:

可以看出两者是相同的。

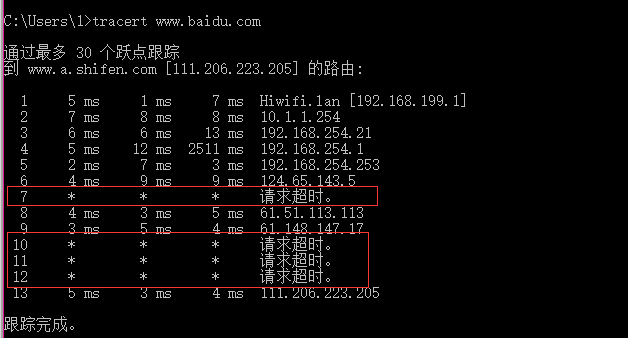

再来看下百度的地址

出现了很多很多的****,这是因为服务器把UDP数据包屏蔽了,所以没有返回ICMP。

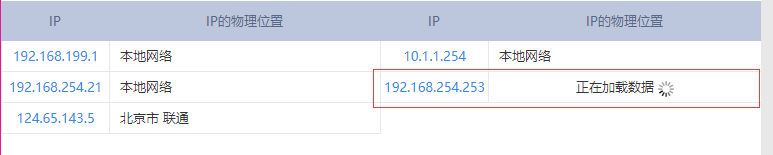

我们批量查询一下这些地址

这个192.168.254.253太顽皮了,在这一直转不出来~不过大多都是本地或者北京联通电信什么的

-

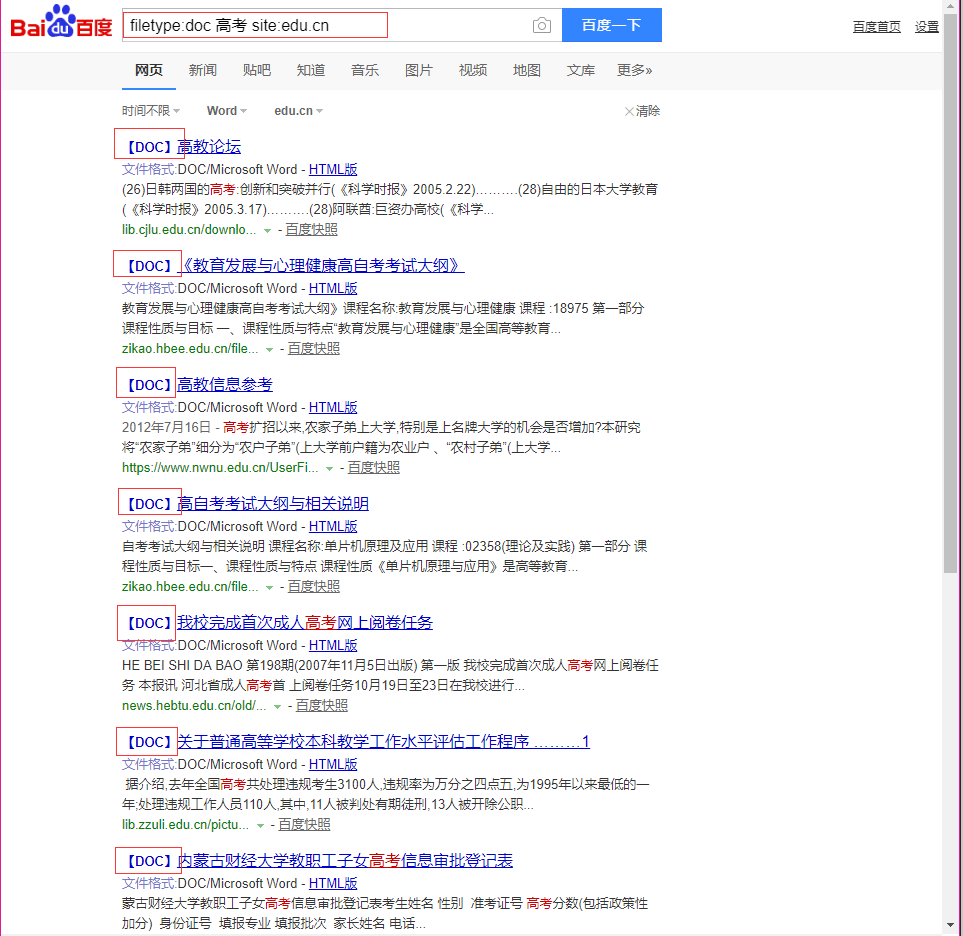

搜索引擎查询:在百度的搜索栏里输入

filetype:doc 高考 site:edu.cn可以搜索到包括关键字在内的具有doc格式文件的网址。

-

nmap扫描:Nmap是主机扫描工具,他的图形化界面是Zenmap,分布式框架为Dnamp。- 主机探测

- 端口扫描

- 版本检测

- 系统检测

- 支持探测脚本的编写

扫描方式选项:

-

sS/sT/sA/sW/sM:指定使用 TCP SYN/Connect()/ACK/Window/Maimon scans的方式来对目标主机进行扫描。

-

sU: 指定使用UDP扫描方式确定目标主机的UDP端口状况。

-

sN/sF/sX: 指定使用TCP Null, FIN, and Xmas scans秘密扫描方式来协助探测对方的TCP端口状态。

-

scanflags

: 定制TCP包的flags。 -

sI <zombiehost[:probeport]>: 指定使用idle scan方式来扫描目标主机(前提需要找到合适的zombie host)

-

sY/sZ: 使用SCTP INIT/COOKIE-ECHO来扫描SCTP协议端口的开放的情况。

-

sO: 使用IP protocol 扫描确定目标机支持的协议类型。

-

b

: 使用FTP bounce scan扫描方式

端口参数与扫描顺序

[plain] view plain copy -p <port ranges>: 扫描指定的端口 实例: -p22; -p1-65535; -p U:53,111,137,T:21-25,80,139,8080,S:9(其中T代表TCP协议、U代表UDP协议、S代表SCTP协议) -F: Fast mode – 快速模式,仅扫描TOP 100的端口 -r: 不进行端口随机打乱的操作(如无该参数,nmap会将要扫描的端口以随机顺序方式扫描,以让nmap的扫描不易被对方防火墙检测到)。 --top-ports <number>:扫描开放概率最高的number个端口(nmap的作者曾经做过大规模地互联网扫描,以此统计出网络上各种端口可能开放的概率。以此排列出最有可能开放端口的列表,具体可以参见文件:nmap-services。默认情况下,nmap会扫描最有可能的1000个TCP端口) --port-ratio <ratio>: 扫描指定频率以上的端口。与上述--top-ports类似,这里以概率作为参数,让概率大于--port-ratio的端口才被扫描。显然参数必须在在0到1之间,具体范围概率情况可以查看nmap-services文件。具体操作演示如下

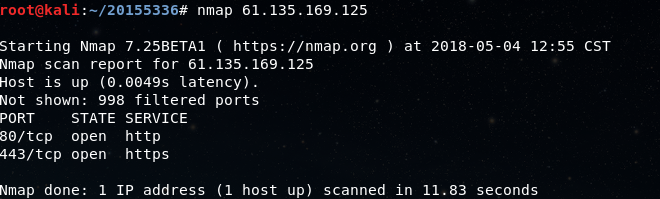

- 用

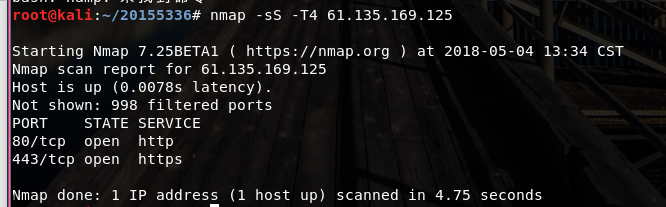

Nmap扫描特定IP地址:61.135.169.125百度的ip地址

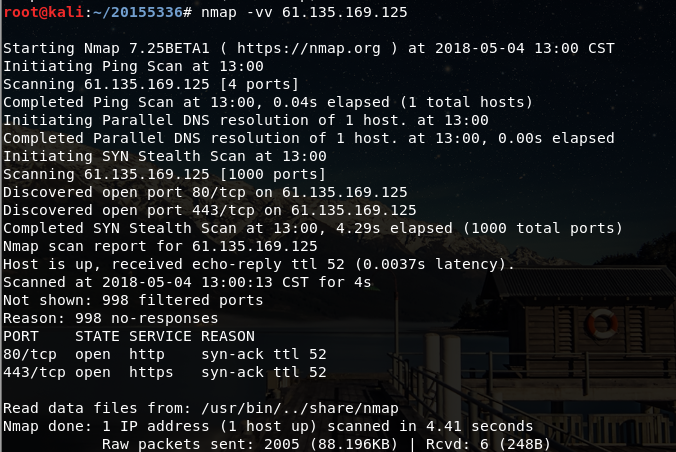

- 用

-vv对结果进行详细输出

- 指定端口号进行扫描

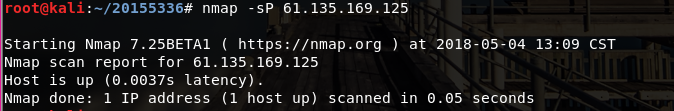

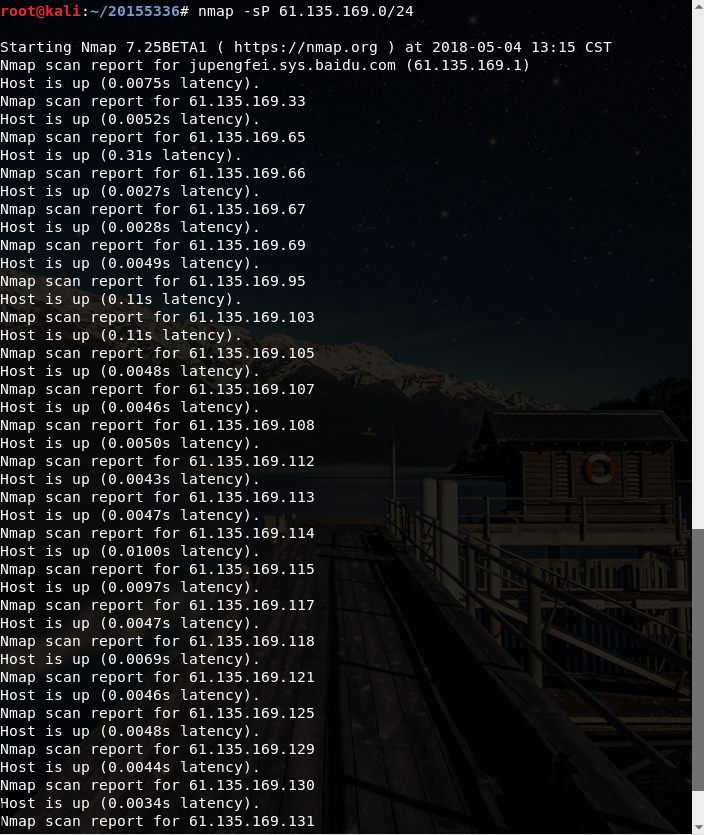

- 对目标进行Ping扫描

namp -sP <target ip>

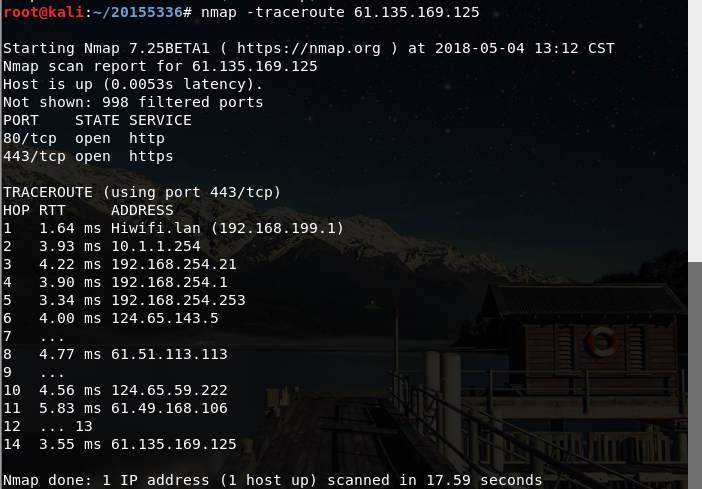

- 路由跟踪

nmap -traceroute <target ip>

- 扫描一个段的主机在线状况

nmap -sP <network address > </CIDR>

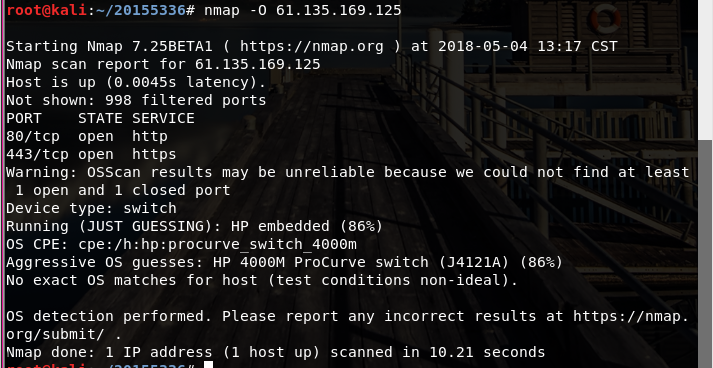

- 操作系统探测

nmap -O <target ip>

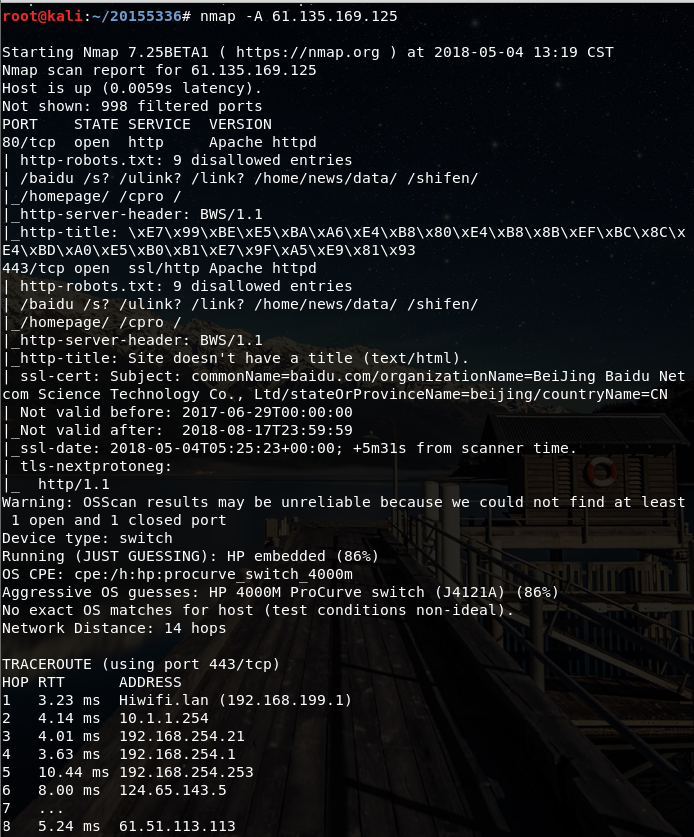

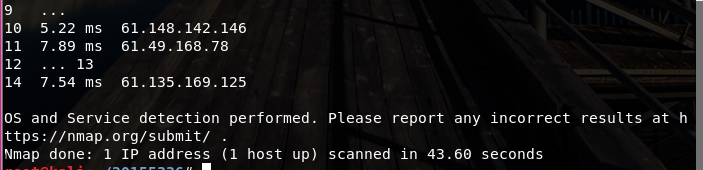

- 万能开关扫描

nmap -A <target ip>

百度还是有、东西的~~虽然看不懂是什么,但是就是觉得很强

- SYN扫描:利用基本的SYN扫描方式测试其端口开放状态

namp -sS -T4 <target ip>

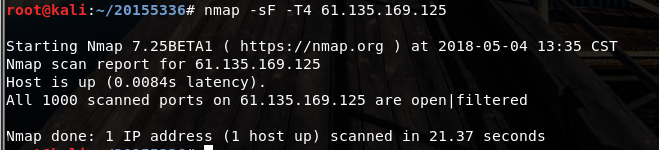

- FIN扫描:利用FIN扫描方式探测防火墙状态。FIN扫描方式用于识别端口是否关闭,收到RST回复说明该端口关闭,否则说明是open或filtered状态

namp -sF -T4 <target ip>

- ACK扫描:利用ACK扫描判断端口是否被过滤。针对ACK探测包,为被过滤的端口(无论打开或关闭)会回复RST包。

namp -sA -T4 <target ip>

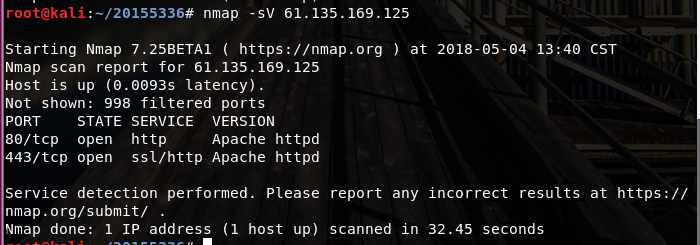

- 版本检测扫描

nmap -sV <target ip>

-

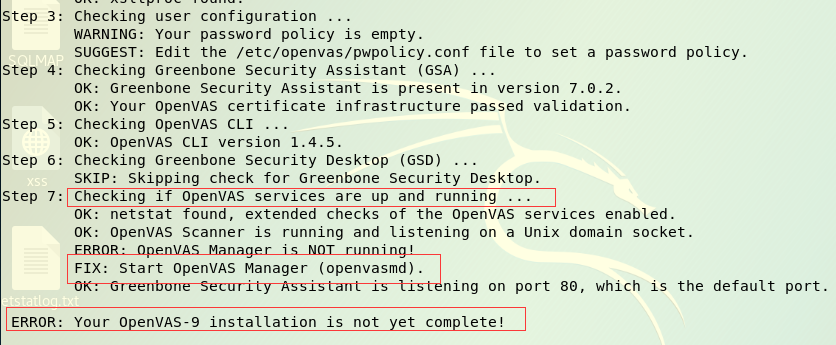

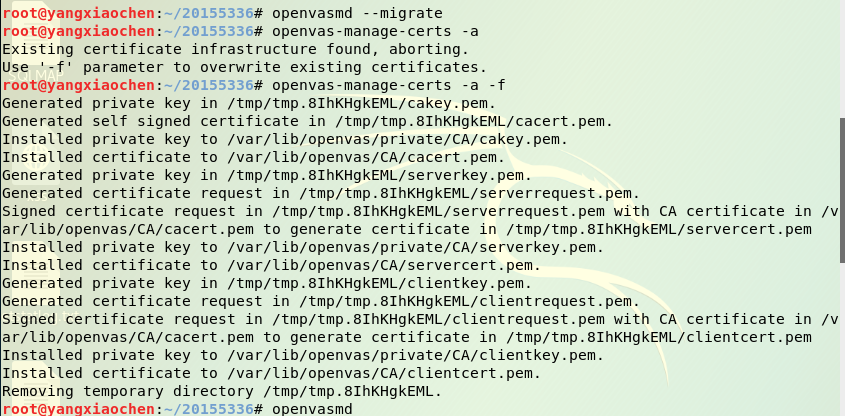

openvas漏洞扫描技术- 首先检查kali虚拟机中的openvas是否可以正常使用。

发现在step7中,openvVASmd没有打开

- openvas-check-setup

- openvasmd --migrate

- openvas-manage-certs -a -f

- openvasmd

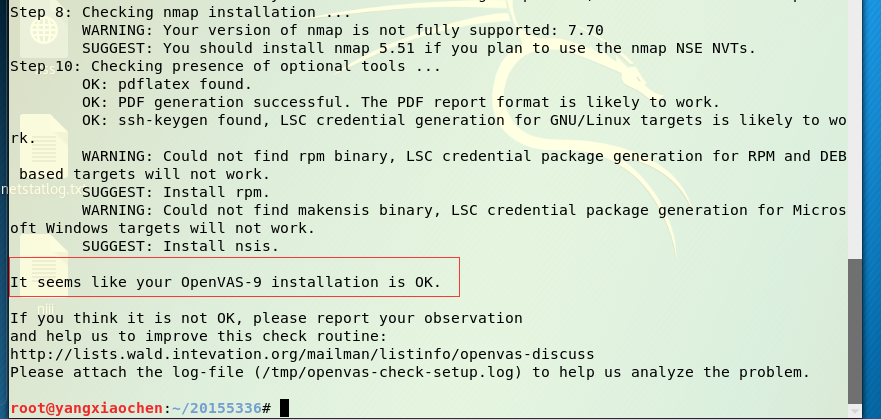

- openvas-check-setup

经过这些操作之后,最终就成功了

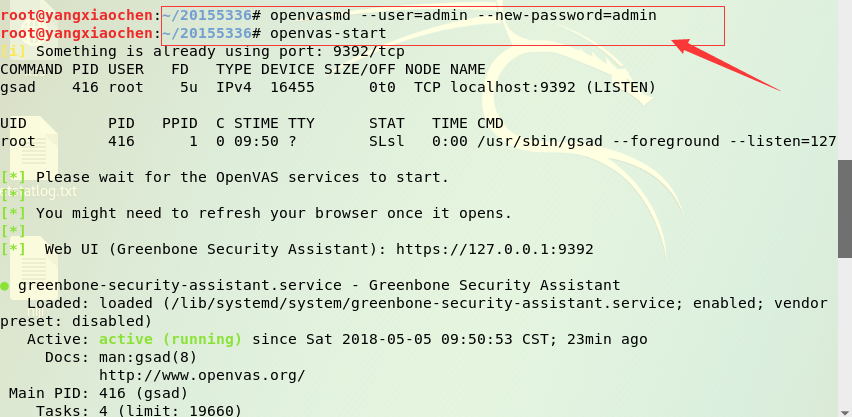

- 添加admian账号,命令如下:

openvasmd --user=admin --new-password=admin然后键入openvas-start来开启openvas。

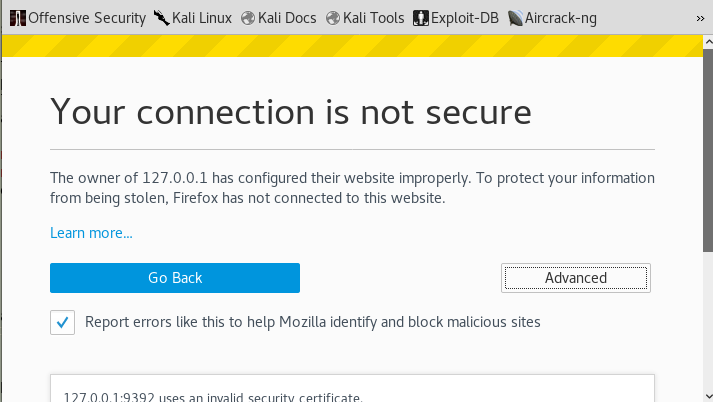

网站不是很安全,但是点击下一步就可以了

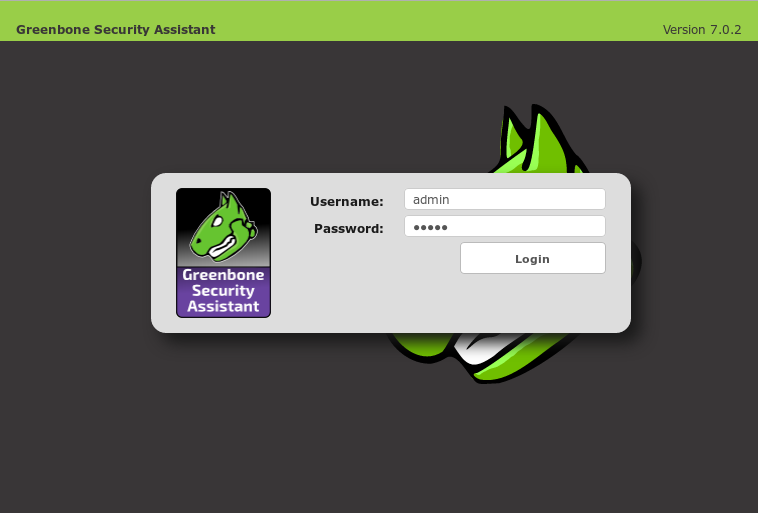

出现如下登录界面

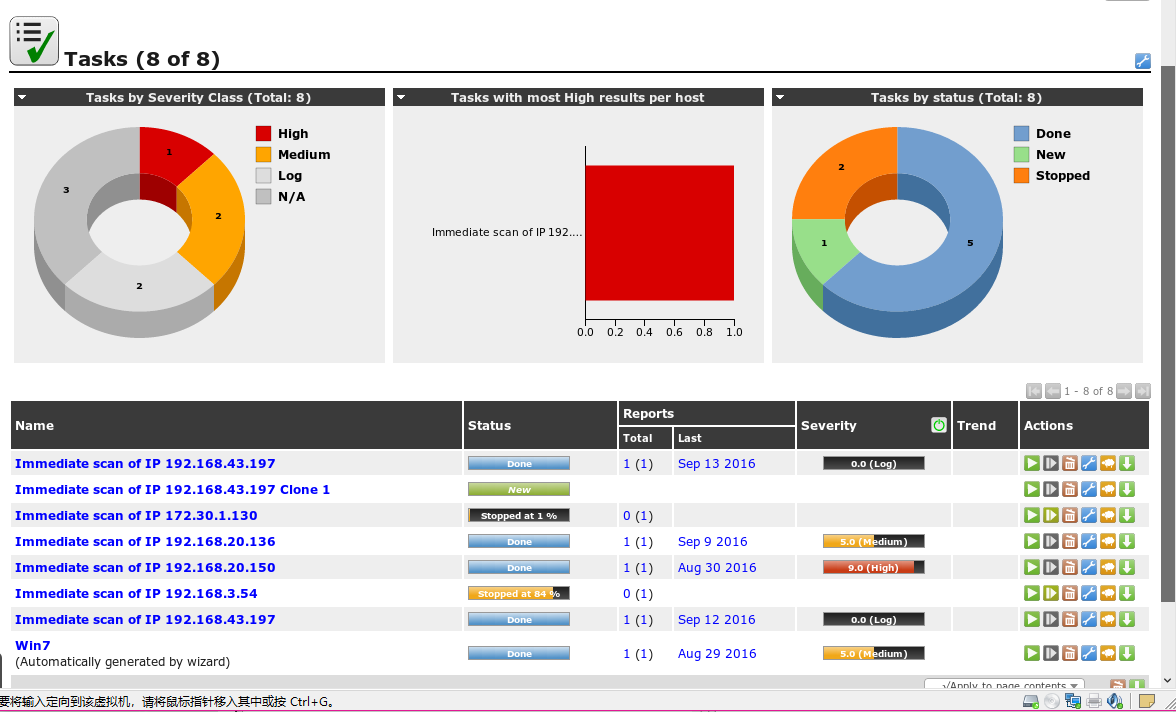

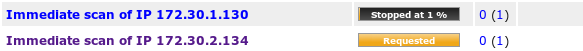

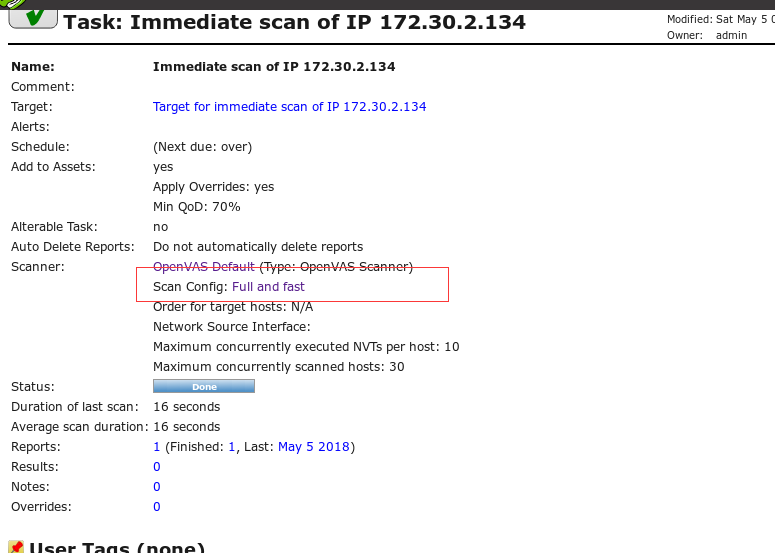

登录进去后,在scans中选择Tasks开始,进入后点击Task Wizard新建任务输入网址后就可以探测扫描它了

结果如图

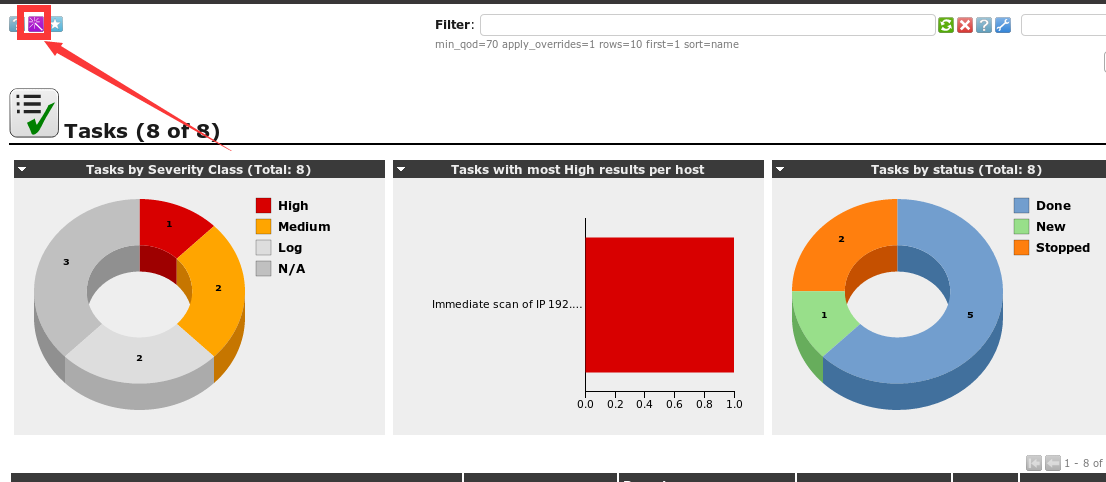

点击新建扫描目标按钮(在任务栏中是一个紫色的图标),输入查询ip点击

start scan

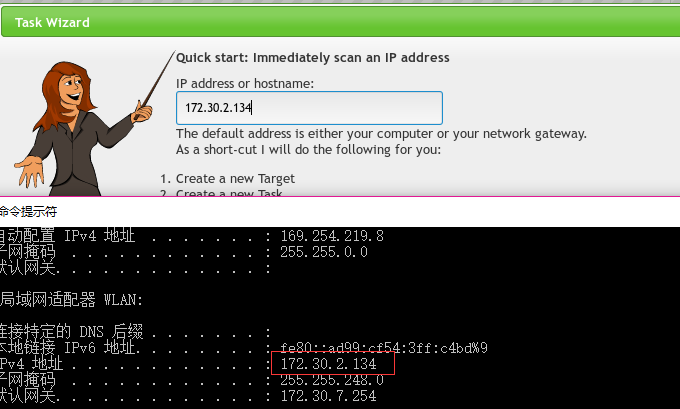

那就扫描一下本机

点击进去之后选择

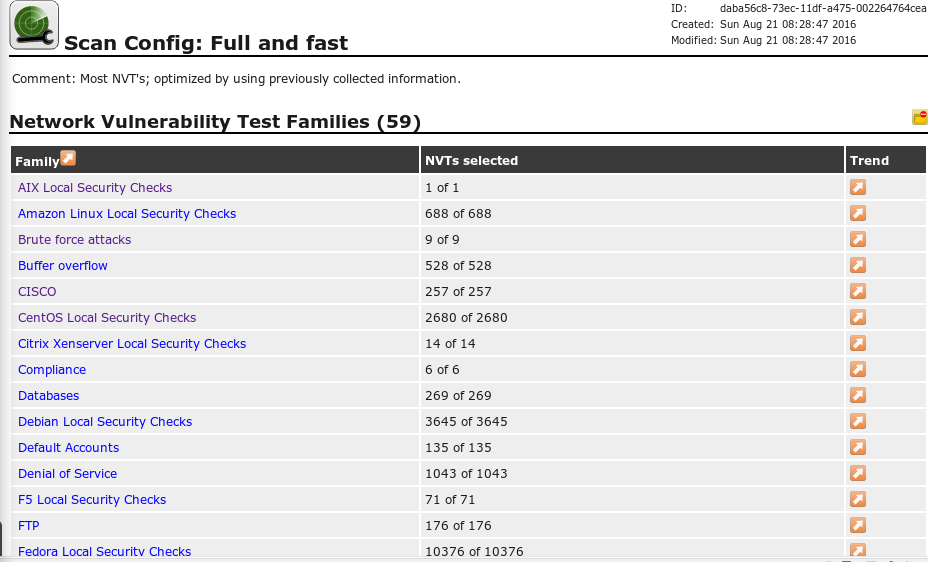

full and fast

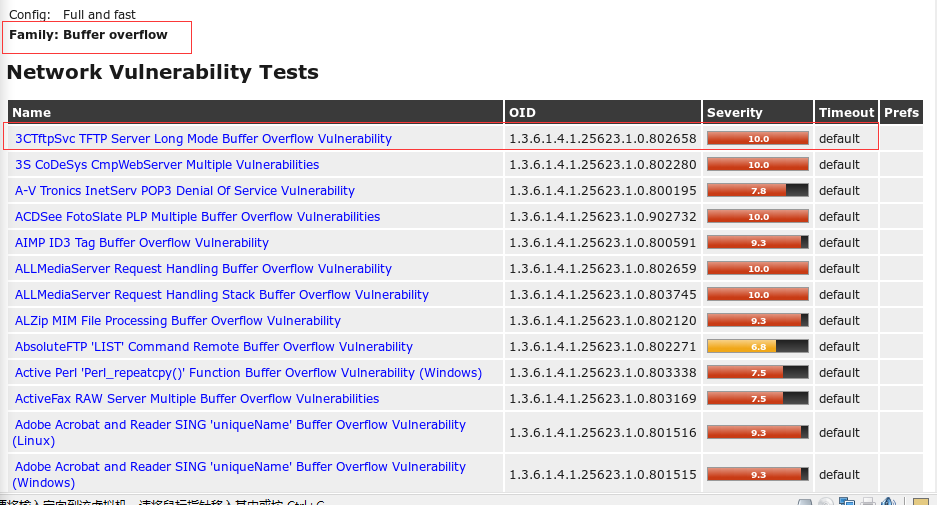

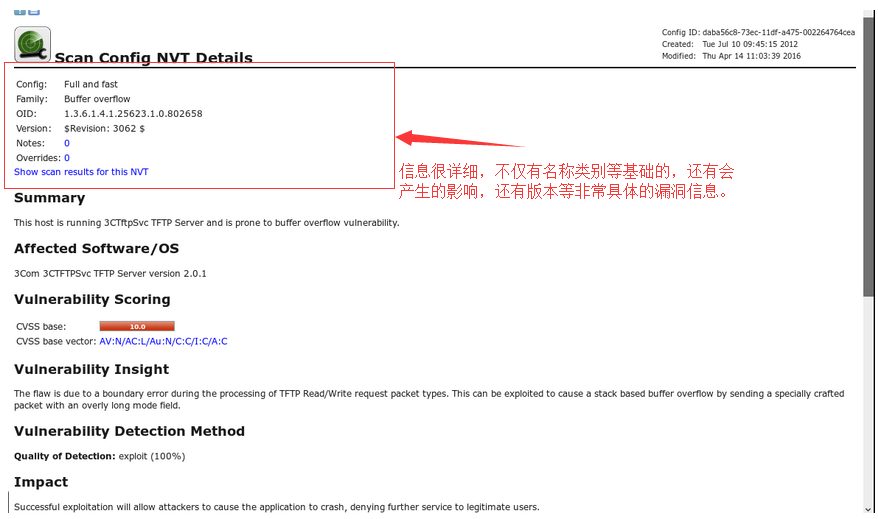

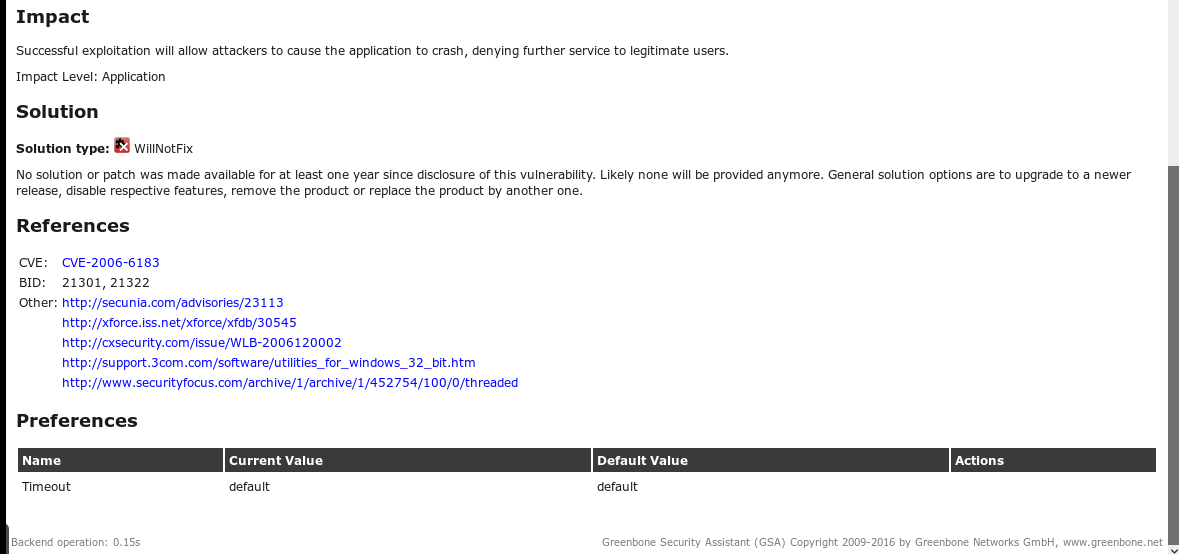

这些便是具体的漏洞信息

我们选择

Buffer overflow并点击第一个进行查看

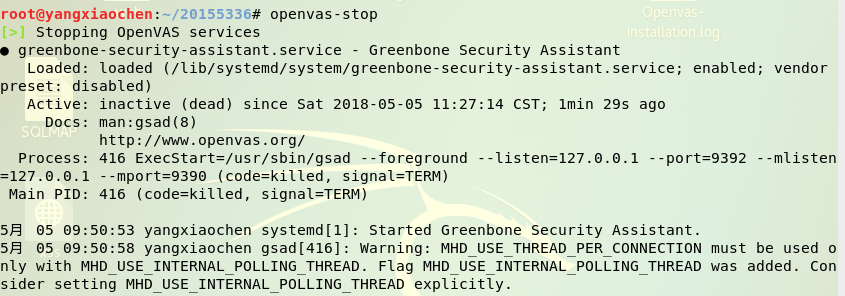

关闭

openvas

回答问题

- 哪些组织负责DNS,IP的管理:全球根服务器均有美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。ARIN主要负责北美地区业务;RIPE主要负责欧洲地区业务;APNIC主要负责亚太地区业务;LANIC主要负责拉丁美洲业务;AFRINIC主要负责非洲地区业务。

- 什么是3R信息:3R信息是指

注册人-注册商-官方注册局三个信息

实验总结与体会

本次实验的难度不是很大,只需要按照步骤就可以完成,但是这种信息收集实验在整个网络攻防看似简单,但它是必不可少的。相比于后门木马程序,攻击一些ie,客户端相比还是缺少了一些乐趣和成就感,但是等做完是实验发现,没有这些信息如何去攻击一些其他电脑?所以信息收集在整个网络对抗技术中还是很基础且必要的,同时对于自己电脑也要经常打补丁,查杀漏洞,现在电子产品很发达但是毕竟是个双刃剑,很可能会利用这些信息获取非法利益之类的。还有就是告诫自己一定一定一定要学好英语啊,这英语不过关可是硬伤啊,不然连个网站都看不懂可就太难受了~~~