第三章、网络安全基础

3·1 网络安全概述

网络安全现状及安全挑战:

安全现状:(一)计算机病毒层出不穷,肆虐全球,并逐渐呈现出新的传播态势和特点;(二)黑客对全球网络的恶意攻击势头逐年攀升;(三)由于技术和设计上的不完备,导致系统存在缺陷或安全漏洞;(四)世界各国军方都在加紧进行信息战的研究。

网络安全威胁与防护措施:

基本安全威胁:信息泄露、完整性破坏、拒绝服务、非法使用。

主要的可实现威胁

安全防护措施:物理安全,人员安全,管理安全,媒体安全,辐射安全,生命周期控制。

安全攻击的分类及常见的形式:攻击分类:被动攻击和主动攻击。

开放系统互连模型与体系结构:X·800定义的五种安全服务:1·认证;2·访问控制;3·数据保密性;4·数据完整性;5·不可否认性。

X·800定义的安全机制:特定安全机制和普遍安全机制。

安全机制和安全服务之间的关系:某些安全机制适于提供某些安全服务,而某些则不那么合适。

网络安全模型:

3]·2 网络安全防护技术

防火墙的概念:软件硬件组成,安全不安全之间,根据管理员设置的规则对数据流进行过滤。

防火墙的分类:

- 静态包过滤

- 动态包过滤

- 电路级网关

- 应用层网关

- 状态检查包过滤

- 切换代理

- 空气隙

静态包过滤防火墙的工作原理:

静态包过滤防火墙工作于OSI模型的网络层上,它对数据包某些特定的区域进行检查,这些特定区域包括:数据源地址、目的地址、应用/协议、源端口号和目的端口号。

入侵检测系统:(IDS)根据数据来源不同,IDS可以分为NIDS,HIDS,DIDS3种类型(基于网络的入侵检测系统,基于主机的入侵检测系统,分布式入侵检测系统)。一个通用的IDS模型主要由数据收集器/探测器、检测器/分析器、知识库和控制器4部分组成。CIDF将一个入侵检测系统分为以下组件:1·事件产生器(Event Generators),2·事件分析器(Event Analyzers),3·响应单元(Response Units),4·事件数据库(Event Database)。

入侵检测系统的功能结构:

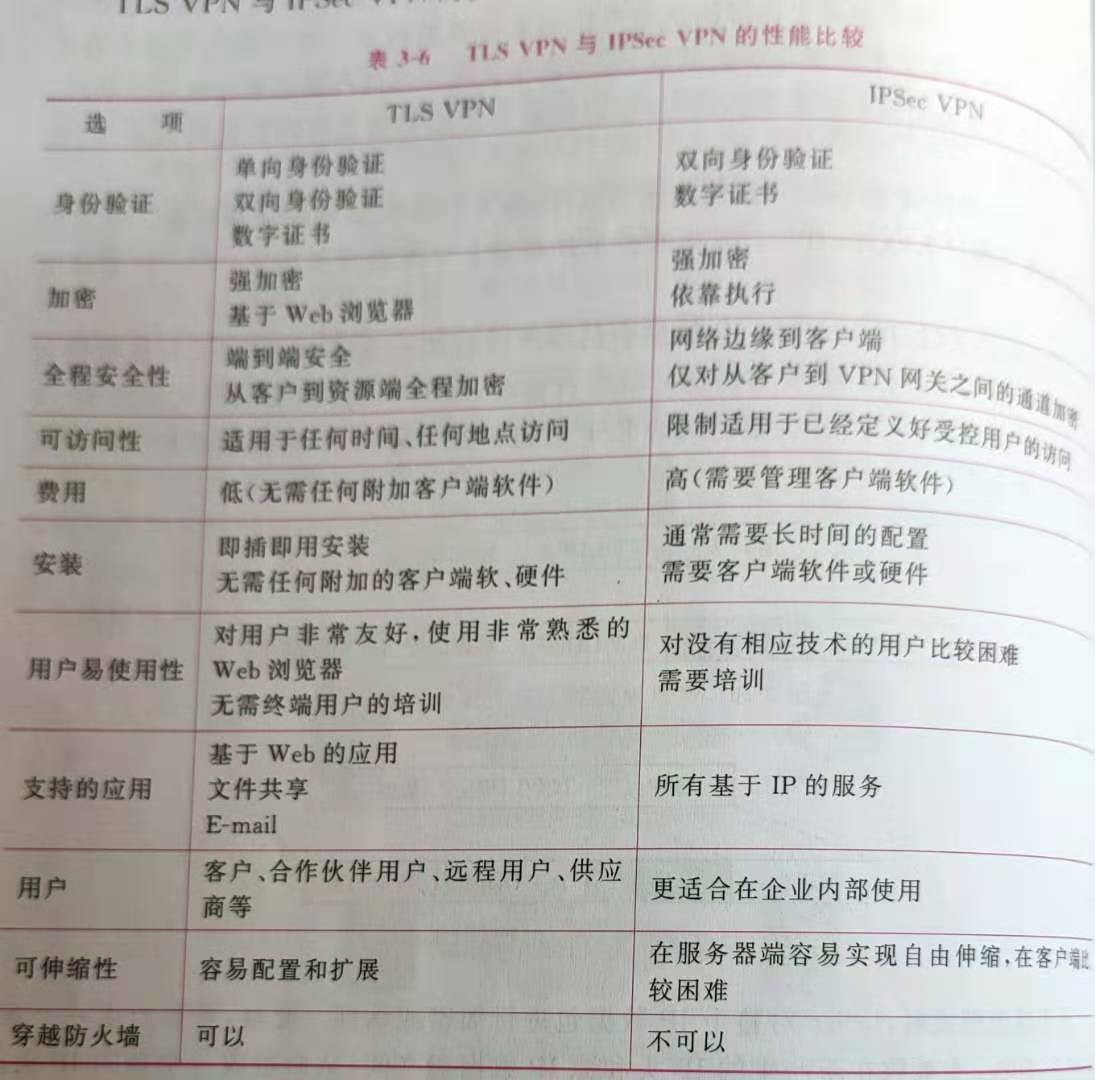

虚拟专网(VPN):根据访问方式的不同,VPN可以分为移动用户远程访问VPN链接和网关-网关VPN链接。

若按协议工作在QSI7层模型上分类,可以分为:第二层数据链路层中的PPTP VPN,L2TP VPN,MPLS VPN;第三层网络层的IPSec、GRE;以及位于传输层和应用层之间的SSL,VPN。

IPSec VPN原理简介:IPSec VPN可以分为两种工作模式:一种是传输模式;另一种是隧道模式。

TLS VPN和IPSec VPN的性能比较:

计算机病毒防护技术:

从广义上讲,能够引起计算机故障,破坏计算机数据、影响计算机正常运行的指令或代码,均统称为计算机病毒(computer virus)。

反病毒的核心思想是在病毒的存储,传播和执行阶段,基于等等基本手段来对抗病毒。

反病毒的技术和形式所经历的三个阶段:1·基于简单特征码查杀的单一专杀工具阶段。2·基于广谱特征码查杀、主动防御拦截的综合杀毒软件阶段,出现了查、杀、防三合一的通用综合杀毒软件。3·基于云,人工智能和大数据技术的互联网查杀阶段。

计算机病毒的分类:按照行为分类:

- 木马型病毒(Trojan)

- 感染性病毒(Virus)

- 蠕虫型病毒(Worm):指利用系统的漏洞、邮件、共享目录、可传输文件的软件(如MSN、QQ等),可移动存储介质(如U盘、移动硬盘等)等,进行自我传播的计算机病毒。

- 后门型病毒(Backdoor):在受感染的计算机中隐蔽运行,并接受远程的命令,可以进行远程控制的计算机病毒。

- 恶意软件(Malware):“流氓软件”,如“恶意广告软件”。

计算机病毒检测原理简介

安全漏洞扫描技术:漏洞扫描作为一种网络安全防护技术,其目的是防患于未然。按照Factor Analysis of Information Risk,即FAIR方法,安全风险在一级层次可分解为价值资产、脆弱性和攻击威胁3个维度,这些维度的核心在于脆弱性即漏洞,整个风险管理围绕漏洞进行展开,可以说没有漏洞就没有风险,风险量化的关键在于漏洞的扫描及识别。

漏洞按照被公布时间的不同阶段,可分为:

- 1Day漏洞:被发现并且被公布的最新漏洞。

- N Day漏洞:被公布的历史漏洞。

- 0Day漏洞:未被公开的漏洞。

漏洞扫描技术分类:

- 系统扫描:扫描目标是已规模化发布的系统、应用软件或者设备,系统扫描技术分为两类:1·原理检测,使用漏洞相关的POC机制原理、数据和代码,转换为漏洞检测工具或插件,模拟和重现漏洞的触发过程。也常被称作精确扫描。

- 应用扫描:采用缺陷类型原理检测。

依据扫描技术类别的划分:黑盒扫描,交互式扫描,白盒扫描。

3·3 网络安全工程与管理

安全等级保护:划为不同的等级,不同的等级有不同的保护标准要求。

网络安全管理:概述:网络安全管理控制措施与网络安全技术控制措施一起构成了网络安全防护措施的全部。

网络安全管理体系

网络安风险管理:风险管理是一种在风险评估的基础上对风险进行处理的工程,网络安全风险管理的实质是基于风险的网络安全管理。其核心是评估网络安全风险即信息系统面临的威胁和存在的脆弱性。实施流程:识别、分类资产,赋值每项资产的保密性,完整性,评估资产的重要性;对威胁进行识别,描述威胁的属性,并对威胁出现的频率赋值;对脆弱性进行识别;根据威胁及威胁利用脆弱性的难以程度判断安全事件发生的可能性;根据脆弱性的严重程度及安全事件所作用的资产价值计算安全事件造成的损失;根据安全事件发生的可能性以及安全事件出现后的损失,计算安全事件一旦发生对组织的影响即风险值。

网络安全事件处理与灾难恢复:网络安全事件分类与分级,网络安全应急处理关键过程,信息系统灾难恢复

3·4 新兴网络及安全技术

工业互联网安全:

什么是工业互联网?

工业互联网的本质是通过开放式的全球化工业级网络平台,紧密融合物理设备、生产线、工厂、运营商、产品和客户,高效共享工业经济中的各种要素资源,通过自动化和智能化的生产方式降低成本、提高效率,帮助制造业延长产业链,推动制造业转型发展。目前,以工业互联网为基础的智能制造被视为第四次工业革命。其核心是信息物理系统(Cyber-Physical Systems,CPS)

工业互联网所面临的新的安全挑战:实现低成本的多重实时安全防护,含有大量信息物理系统集成联网后,工业互联网更容易遭受网络攻击。

工业互联网主要的安全防护技术:可用性,系统的完整性,系统敏感信息的保密性和完整性,以及员工信息的隐私性。

移动互联网:

移动互联网的概念(Mobile Internet)是指利用互联网技术,平台,应用以及商业模式与移动通信技术相结合并实践的活动系统。广义上,就是移动通信与互联网相结合的产物

特点:网络融合化、终端智能化、应用多样化、业务多元化、平台开放化等特点。

组成:移动互联网终端设备、移动互联网通信网络、移动互联网应用和移动互联网相关技术。

移动互联网面临的新的安全挑战

移动互联网主要安全防护技术:1·终端安全,移动终端硬件易携带病毒,2·网络安全,设备与环境安全、传输安全与信息安全,3·移动互联网应用安全,包括复制于传统互联网和移动通信网络上的应用业务,以及由移动通信与传统互联网相融合而产生的创新业务,4·移动互联网安全管理和规范。

- 物联网安全:物联网的概念:The Internet of Things,IoT是指通过各种信息传感器、射频识别技术、全球定位系统、红外传感器、激光扫描器等装置与技术,实时采集需要监控、连接、互动的物体或过程,采集其声、光、热、电、力学。化学、生物、位置等需要的信息,通过泛在连接,对物品或过程进行智能化感知、识别和管理。

- 物联网的层次:感知识别层、网络构建层、管理服务层和综合应用层。物联网各层之间既相对独立又紧密联系。在综合应用层以下,同一层上的不同技术互为补充,适用于不同环境,构成该层应用的全套应对策略,不同层次提供各种技术的配置和组合,根据应用需求构成完整的解决方案。

- 物联网面临的新安全挑战

- 物联网主要安全防护技术:1·感知识别层的安全;2·网络构建层的安全;3·管理服务层的安全;4·综合应用层的安全

还应注意对物联网安全有影响的非技术因素。

conclusion: