CSRF:(Cross-site request forgery)跨站请求伪造,也被称为“One Click Attack”或者Session Riding,通常缩写为CSRF或者XSRF,是一种对网站的恶意利用。尽管听起来像跨站脚本(XSS),但它与XSS非常不同,XSS利用站点内的信任用户,而CSRF则通过伪装成受信任用户的请求来利用受信任的网站。

CSRF是借用用户的权限完成攻击,攻击者没有拿到受害者权限

受害者必须在登录状态下,并且点击了连接

如果受害者不在登陆状态,或者没有点击,则攻击不成功

0X01:确认CSRF漏洞

(1)一般出现在对重要信息的修改(修改密码等),

(2)测试靶场有DVWA,pikachu

0X02:CSRF get

对于get型,没有什么好说的 。,,自己注册一个账号 抓到修改操作的Url,然后发给正在登陆的他人就行。只要用户在登陆的状态进行了点击,就直接造成攻击。

0X02:CSRF post

post就有一点点小的区别,看图吧:

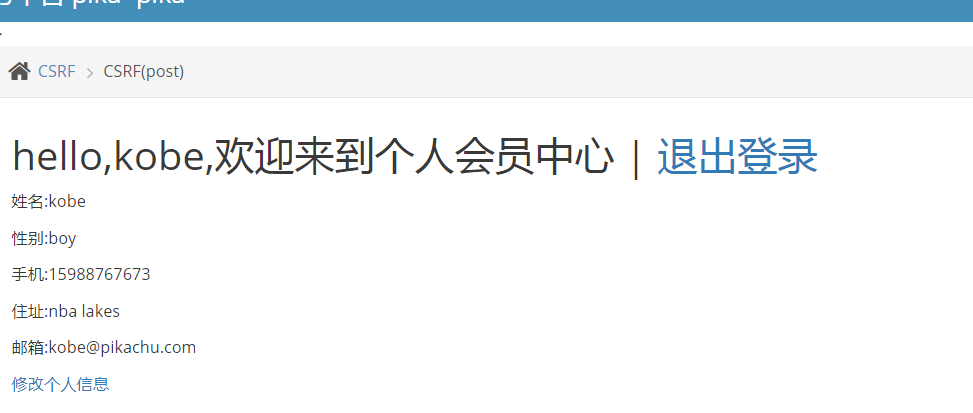

假设这是站内信任用户A:

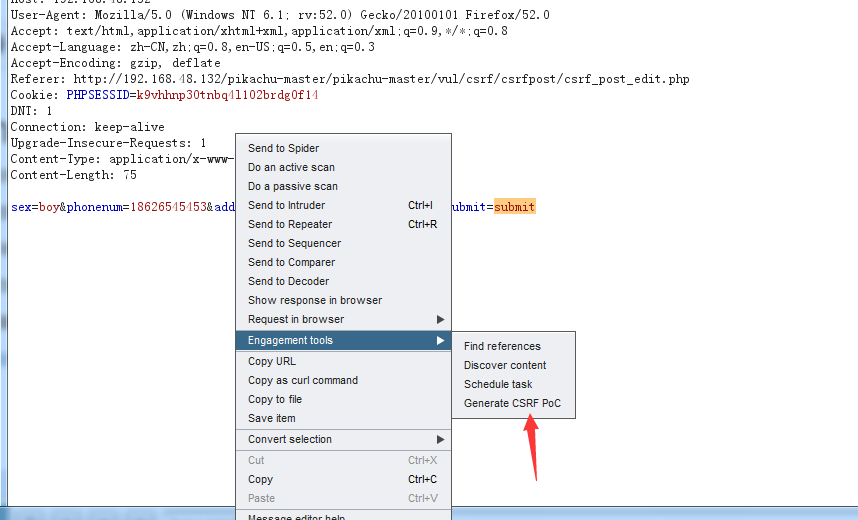

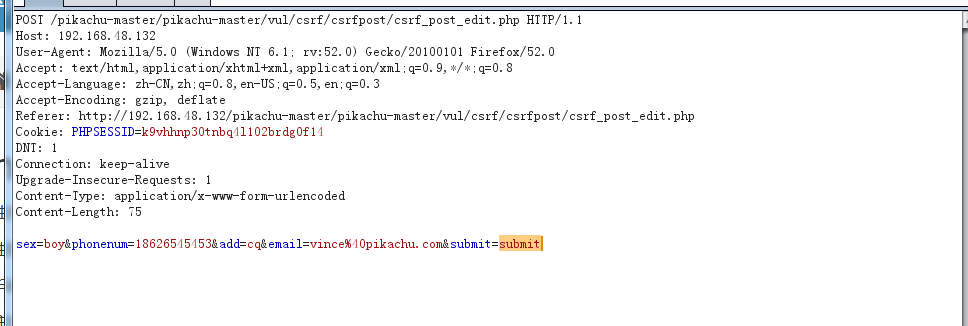

我们自己可以注册一个账号,并抓取到修改资料时候的post数据包

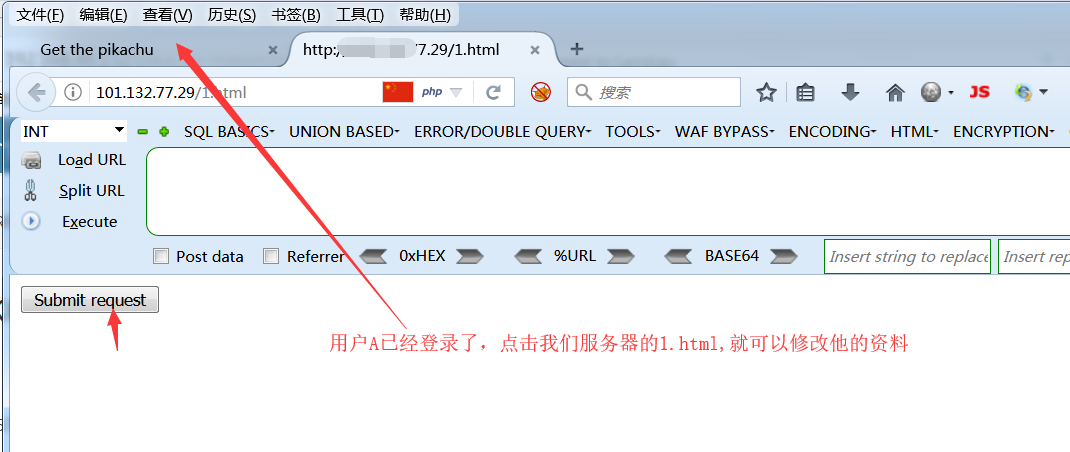

右键设置csrf poc ,并copy html, 保存到我们自己的服务器中为1.html, 然后用户A在已经登录的情况下,访问我们1.html 。即可