一.SSRF概述

SSRF(Server-Side Request Forgery:服务器端请求伪造)

其形成的原因大都是由于服务端提供了从其他服务器应用获取数据的功能,但又没有对目标地址做严格过滤与限制

导致攻击者可以传入任意的地址来让后端服务器对其发起请求,并返回对该目标地址请求的数据

数据流:攻击者----->服务器---->目标地址

根据后台使用的函数的不同,对应的影响和利用方法又有不一样

PHP中下面函数的使用不当会导致SSRF:

file_get_contents()

fsockopen()

curl_exec()

如果一定要通过后台服务器远程去对用户指定(“或者预埋在前端的请求”)的地址进行资源请求,则请做好目标地址的过滤。

你可以根据"SSRF"里面的项目来搞懂问题的原因

二.实验案例

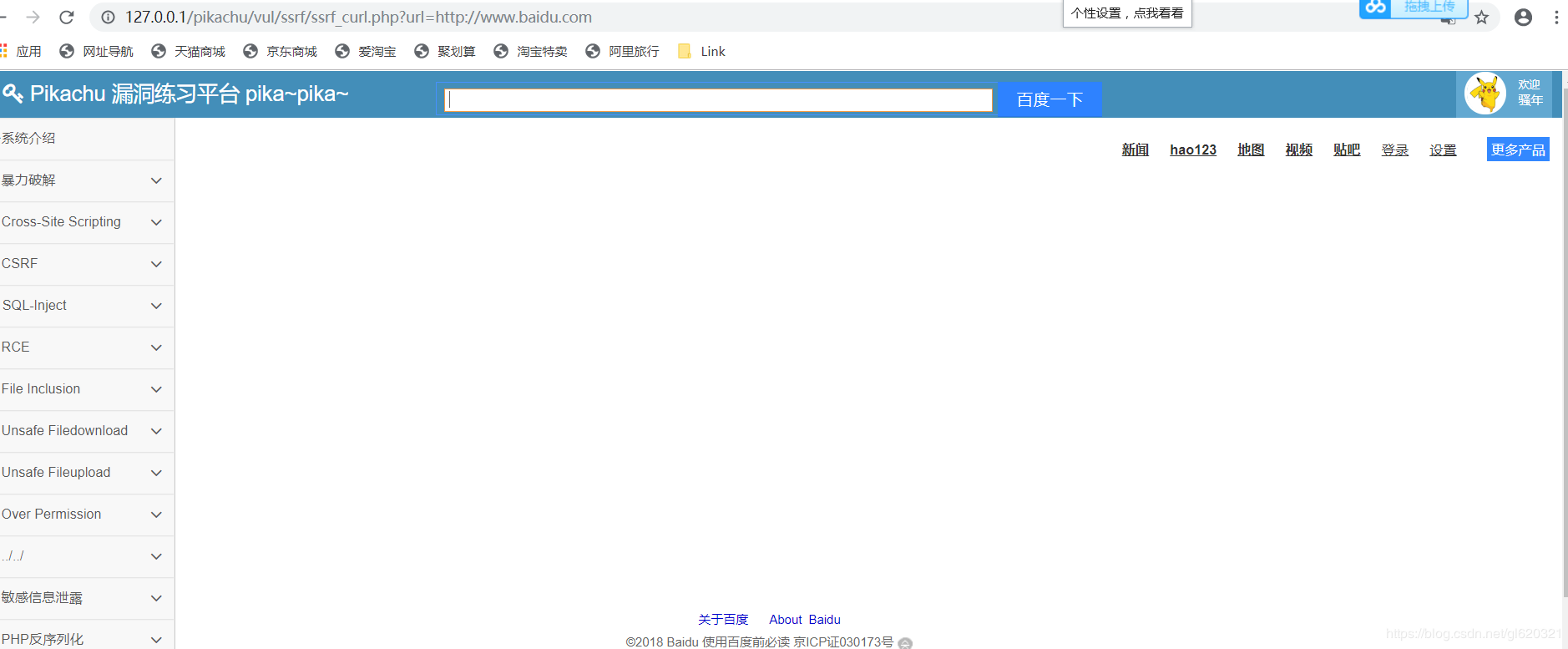

1.SSRF(curl)

通过网址访问连接到百度就会在页面上出现百度的页面

127.0.0.1/pikachu/vul/ssrf/ssrf_curl.php?url=http://www.baidu.com

对端口进行测试是否是开着的,可以链接到http://127.0.0.1/pikachu/vul/ssrf/ssrf_curl.php?url=http://192.168.1.15:22

就会发现返回到原来的界面

2.SSRF(file_get_content)

原文链接:https://blog.csdn.net/gl620321/article/details/90737148