练习基础初探

基本方法(本次用到)

-

开发者工具:一般浏览器都自带开发者工具(快捷键为F12),点击后,可以查看当前网页的源代码,智能一点的浏览器,将鼠标移到指定的代码上,就会在网页的相应位置显示出代码呈现出的界面。

-

BurpSuite:Burp Suite 是用于攻击web 应用程序的集成平台。它包含了许多工具,并为这些工具设计了许多接口,以促进加快攻击应用程序的过程。所有的工具都共享一个能处理并显示HTTP 消息,持久性,认证,代理,日志,警报的一个强大的可扩展的框架。

-

BASE64:是一种基于64个可打印字符来表示二进制数据的表示方法。Base64编码要求把3个8位字节(38=24)转化为4个6位的字节(46=24),之后在6位的前面补两个0,形成8位一个字节的形式,Base64的尾部填充用的是“=”号,只是用来补足位数的,以四个字符为一个块,最末尾不足四个字符的用“=”号填满。

-

MD5:Message Digest Algorithm MD5(中文名为消息摘要算法第五版)为计算机安全领域广泛使用的一种散列函数,用以提供消息的完整性保护。特点如下:

压缩性:任意长度的数据,算出的MD5值长度都是固定的。

容易计算:从原数据计算出MD5值很容易。

抗修改性:对原数据进行任何改动,哪怕只修改1个字节,所得到的MD5值都有很大区别。

强抗碰撞:已知原数据和其MD5值,想找到一个具有相同MD5值的数据(即伪造数据)是非常困难的。 -

ROT-13:

ROT13(回转13位,rotateby13places,有时中间加了个减号称作ROT-13)是一种简易的置换暗码。它是一种在网路论坛用作隐藏八卦、妙句、谜题解答以及某些脏话的工具,目的是逃过版主或管理员的匆匆一瞥。

ROT13是它自己本身的逆反;也就是说,要还原ROT13,套用加密同样的算法即可得,故同样的操作可用再加密与解密。该算法并没有提供真正的密码学上的保全,故它不应该被套用在需要保全的用途上。它常常被当作弱加密示例的典型。ROT13激励了广泛的在线书信撰写与字母游戏,且它常于新闻组对话中被提及。

robots.txt:Robots协议(也称为爬虫协议、机器人协议等)的全称是“网络爬虫排除标准”(Robots Exclusion Protocol),网站通过Robots协议告诉搜索引擎哪些页面可以抓取,哪些页面不能抓取

第1题

Key在哪里?

分值:100

过关地址:http://lab1.xseclab.com/base1_4a4d993ed7bd7d467b27af52d2aaa800/index.php

key就在这里中,你能找到他吗?

右键审查元素

得到key:jflsjklejflkdsjfklds

第2题

再加密一次你就得到key啦~

分值:150

加密之后的数据为xrlvf23xfqwsxsqf

题设中“再加密一次你就得到key”是关键,提到了一种“回转”机制,及加密两次后的密文与明文相同。与ROT13加密机制一致,可利用网上的ROT13在线加密解密器破解。

在线解密网址:http://www.mxcz.net/tools/rot13.aspx

得到答案:23ksdjfkfds

第3题

猜猜这是经过了多少次加密?

分值:200

加密后的字符串为:

。。。。。 lrWnNORmRyVWtOWGJGbDRVbXBPVldKR2NISldNR1JMWXpGT2NrOVdaR2hOVm5CTlZqRmFZVmxYVWtoV2ExcGhVbFJzVkZscmFFSmtNV1J6Vm0xR2FFMVdjRmxWTW5SaFlXeEtXR1ZIUmxWV1JUVkVXbFphVjFJeFNsVmlSa1pXVmtSQk5RPT0=

根据所给字符串特征——以“=”结尾,密文又这么长,推测使用BASE64加密,所以用网上的在线BASE64加密解密即可。

解码地址:http://base64.supfree.net/

解码20次后得到答案:jkljdkl232jkljkdl2389

第4题

据说MD5加密很安全,真的是么?

分值:200

e0960851294d7b2253978ba858e24633

这题是md5解密

解密地址:http://www.cmd5.com/

答案是:bighp

第5题

种族歧视

分值:300

小明同学今天访问了一个网站,竟然不允许中国人访问!太坑了,于是小明同学决心一定要进去一探究竟!

通关地址:http://lab1.xseclab.com/base1_0ef337f3afbe42d5619d7a36c19c20ab/index.php

使用burpsuite 发现get请求报文中有一项内容为:

Cookie: saeut=180.136.72.102.1439009649730735

这里就是记录ip的地方,随便找一个外国的ip换上,发现不行。。。

那么增加x-forwarded-for:205.186.154.32呢,还是不行。。。

到网上找找提示。。。。。。

原来要改的是Accept-Language:en-US,en;q=0.8

这无语了。。。。。。

使用burpsuite中的repeater得到了key:(TU687jksf6&

思路:修改浏览器的Accept-Language为英文(en-us)的即可。

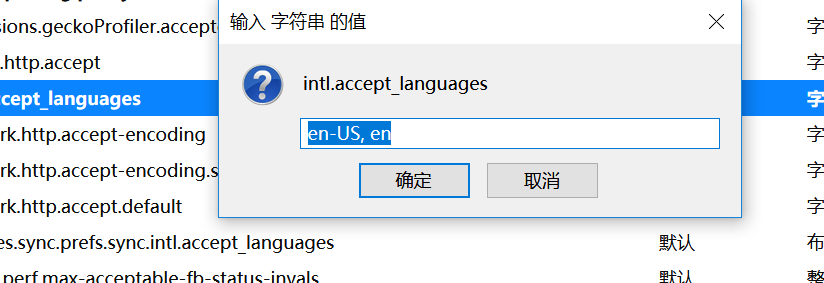

Step1:打开火狐浏览器,地址栏输入:about:config,回车,然后在搜索框中输入accept,双击打开

“intl.accept_languages”项,默认为“zh-cn, zh, en-us, en”,只保留“en-us, en”即可。

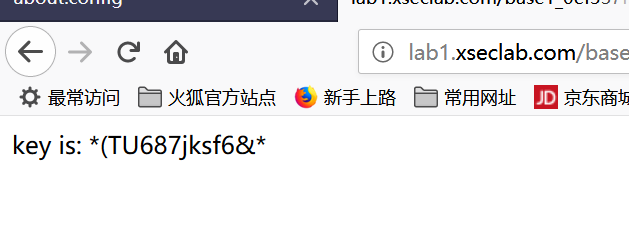

Step2:设置好后,重新打开页面http://lab1.xseclab.com/base1_0ef337f3afbe42d5619d7a36c19c20ab/index.php,即可看到key值为(TU687jksf6&

第6题

HAHA浏览器

分值:200

据说信息安全小组最近出了一款新的浏览器,叫HAHA浏览器,有些题目必须通过HAHA浏览器才能答对。小明同学坚决不要装HAHA浏览器,怕有后门,但是如何才能过这个需要安装HAHA浏览器才能过的题目呢?

通关地址:http://lab1.xseclab.com/base6_6082c908819e105c378eb93b6631c4d3/index.php

只允许使用HAHA浏览器,请下载HAHA浏览器访问!

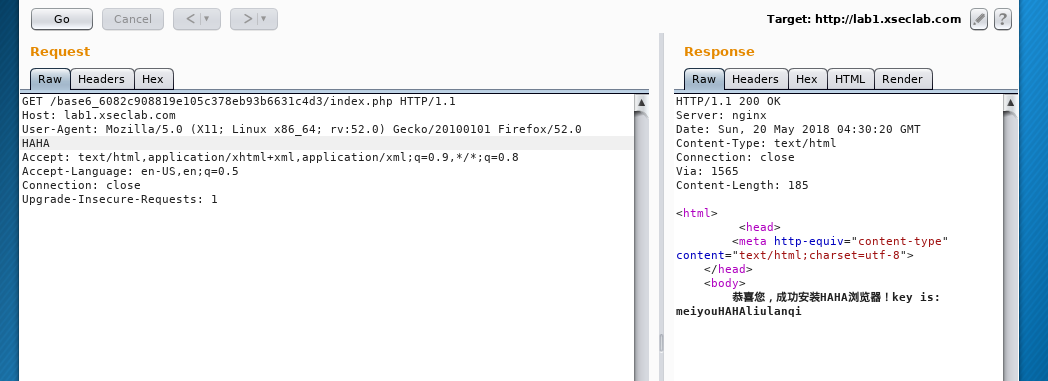

使用burpsuite将User-Agent改为:HAHA即可

Key:meiyouHAHAiiulanqi

分析:使用工具burosuite

浏览器---工具---Internet选项---连接---局域网设置

代理服务器地址:127.0.0.1 端口:8080

burosuite---Proxy---Options---127.0.0.1:8080

刷新页面,burosuite---Proxy---History找到需要分析的页面,右键----send to repeater Repeater--修改User-Agent的参数为User-Agent: HAHA---Go

第7题

key究竟在哪里呢?

分值:200

上一次小明同学轻松找到了key,感觉这么简单的题目多无聊,于是有了找key的加强版,那么key这次会藏在哪里呢?

通关地址:http://lab1.xseclab.com/base7_eb68bd2f0d762faf70c89799b3c1cc52/index.php

Key就在这里,猜猜这里是哪里呢?(Web找key加强版)

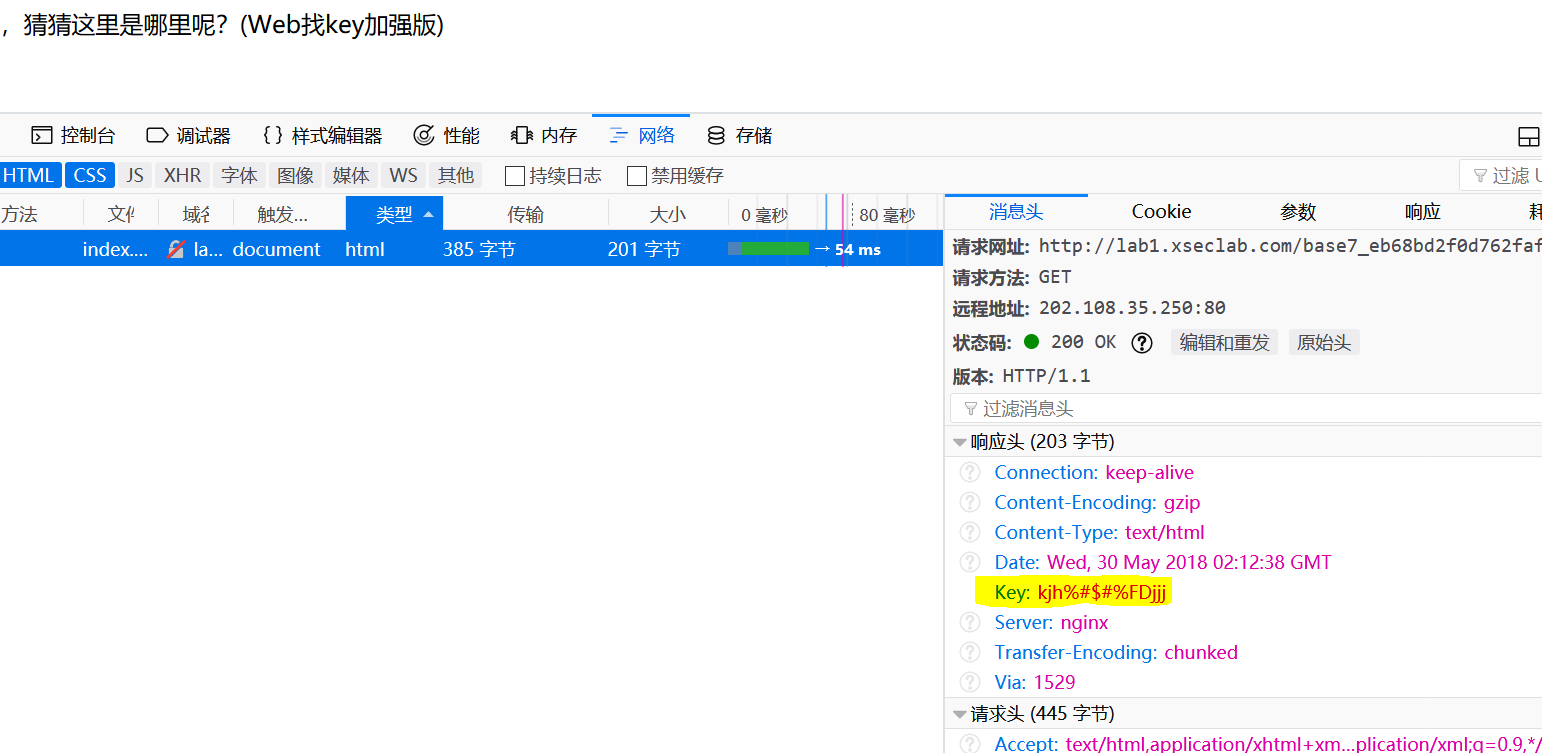

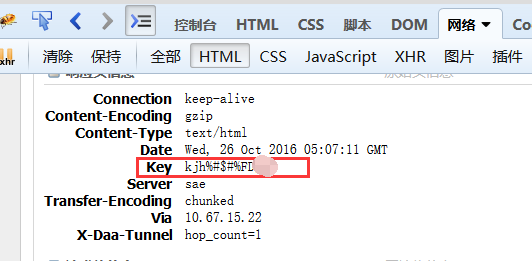

方法1、key在所抓包的response header里面

Key:kjh%#$#%FDjjj

方法2、利用火狐浏览器中的查看元素——>html——>消息头——>响应头

会得到key值

第8题

key又找不到了

分值:350

小明这次可真找不到key去哪里了,你能帮他找到key吗?

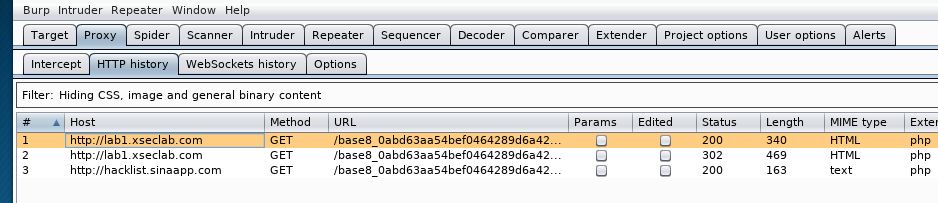

通关地址:http://lab1.xseclab.com/base8_0abd63aa54bef0464289d6a42465f354/index.php

到这里找key_

点击之后会出现key is not here!

在浏览器中查看抓到的包没有发现什么线索

思考可能是当中有网页跳转速度快,看不到。

使用burpsuite抓包,发现真的不一样,在从index.php跳转到index_no_key.php的过程中网页有一次很快的跳转

下面是抓到的包:

可以看出这是点击 “到这里找key”后发出的get包

这是get中request部分

这是response部分

可以看到这里有一个参数:Location,这是重定向,让网页跳转到index_no_key.php这个网页,

那么这个过程应该是这样的:在index.php网页中点击 “到这里找key”,然后会跳转到search_key.php,然后正常情况下会跳转到key_is_here_now_.php,但是在response中有个重定向location,让网页跳转到了index_no_key.php。

所以只需要把浏览器地址栏中输入:

http://hacklist.sinaapp.com/base8_0abd63aa54bef0464289d6a42465f354/key_is_here_now_.php

就可以得到正确的key了 。

Key:ohHTTP302dd

第9题

冒充登陆用户

分值:200

小明来到一个网站,还是想要key,但是却怎么逗登陆不了,你能帮他登陆吗?

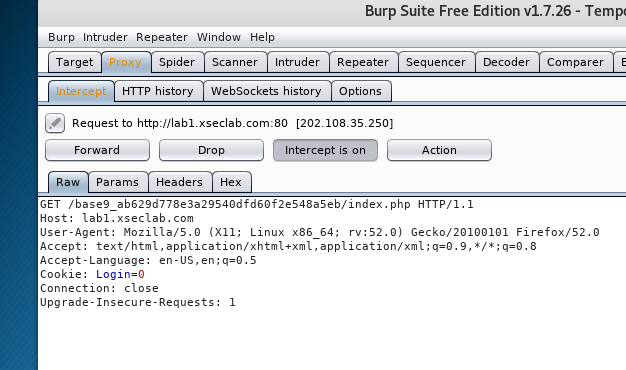

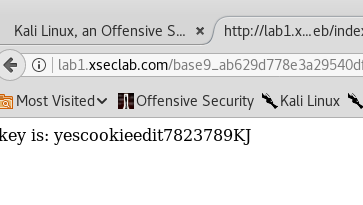

通关地址:http://lab1.xseclab.com/base9_ab629d778e3a29540dfd60f2e548a5eb/index.php

网页中的内容为:您还没有登陆呢!

看到题目是冒充登陆用户,考虑应该是用到cookie

抓包,果然在request中cookie中有线索,在cookie中有个Login=0,那么将它改为1即可登陆了。

Key:yescookieedit7823789KJ

第10题

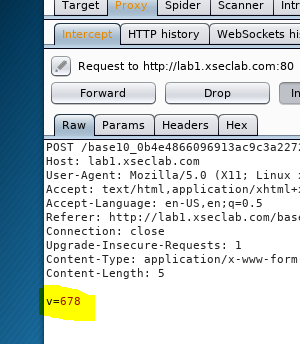

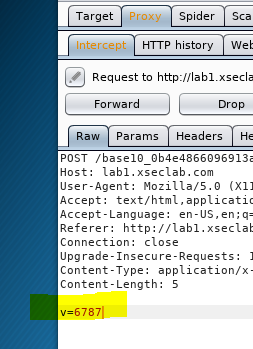

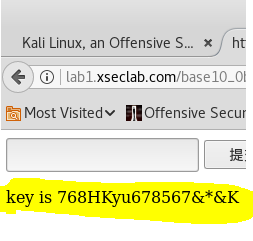

比较数字大小

分值:100

只要比服务器上的数字大就可以了!

通关地址:http://lab1.xseclab.com/base10_0b4e4866096913ac9c3a2272dde27215/index.php

方案一

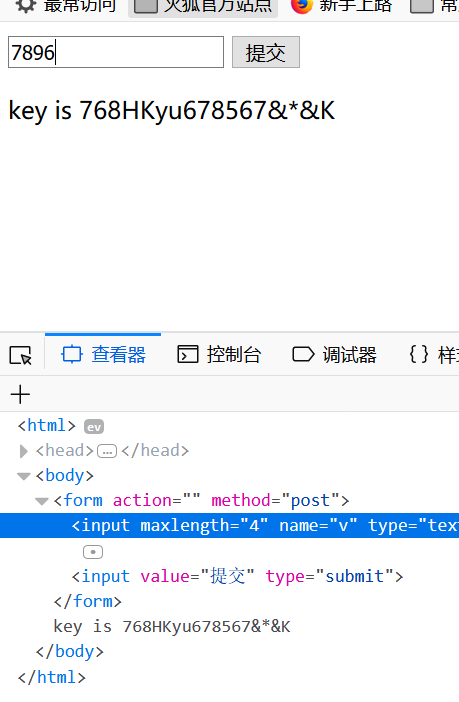

查看源代码,看到

那输入999,显示数字太小了,那么肯定就是把maxlength改掉,随便改成一大数即可。

我把它改为4,然后输入9999,得到key:768HKyu678567&*&K

怀着好奇心,我想知道服务器上的数到底是多少,采用二分检索的办法去猜解,我找到了服务器上的数是5721或者5722,它是会在这两个值中变化的,估计是通过什么计算的吧。

方案二

解:查看网页源码,发现输入框的数字似乎最大只能是3位数,那就在浏览器改下html代码咯,将maxlength="3"改成maxlength="10",保存后在输入框输入2147483647获key。

第11题

本地的诱惑

分值:200

小明扫描了他心爱的小红的电脑,发现开放了一个80端口,但是当小明去访问的时候却发现只允许从本地访问,可他心爱的小红不敢让这个诡异的小明触碰她的电脑,可小明真的想知道小红电脑的80端口到底隐藏着什么秘密(key)?

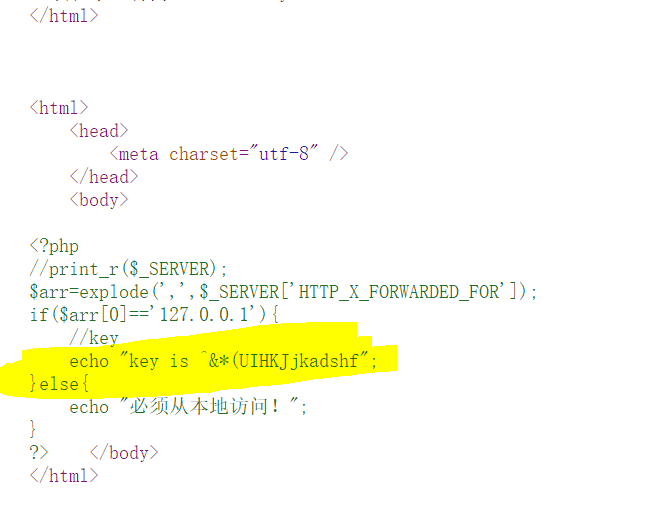

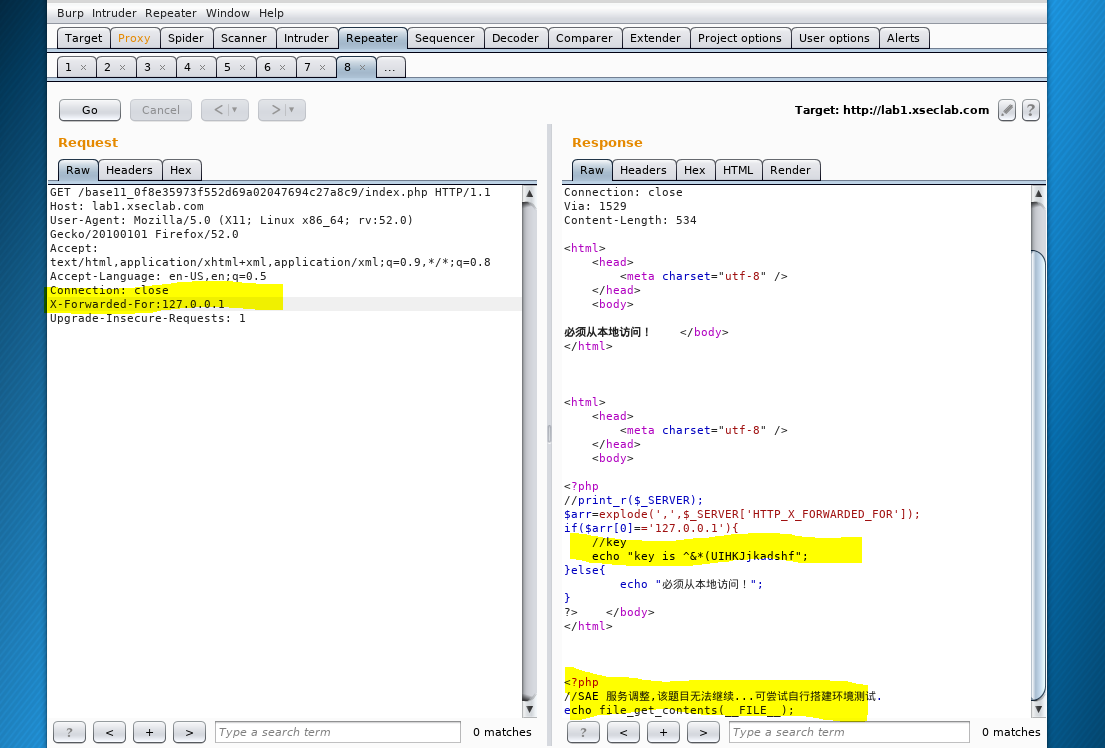

通关地址:http://lab1.xseclab.com/base11_0f8e35973f552d69a02047694c27a8c9/index.php

网页内容:必须从本地访问

考虑到本地访问,那么就把ip改为127.0.0.1就可以了。但是我受到前面题目的干扰,因为这里的题目的请求包里面都有一个cookie,里面会记录本机的ip,然后我就去改这个cookie里面的ip,发现不行。其实,网站判断用户的ip是通过x-forwarded-for来判断的,在request中增加参数:x-forwarded-for:127.0.0.1,得到key:^&*(UIHKJjkadshf

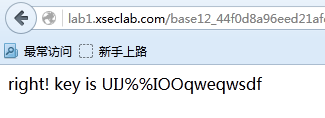

第12题

就不让你访问

分值:150

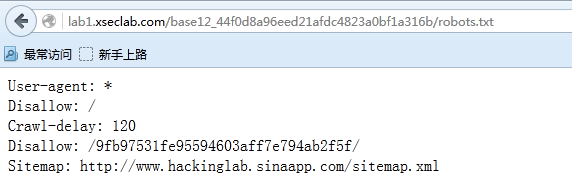

小明设计了一个网站,因为总是遭受黑客攻击后台,所以这次他把后台放到了一个无论是什么人都找不到的地方....可最后还是被黑客找到了,并被放置了一个黑页,写到:find you ,no more than 3 secs!

通关地址:http://lab1.xseclab.com/base12_44f0d8a96eed21afdc4823a0bf1a316b/index.php

- 网页内容:I am index.php , I am not the admin page ,key is in admin page.

分析:

首先查看站点的robots.txt文件

根据Disallow中的路径点开链接:

http://lab1.xseclab.com/base12_44f0d8a96eed21afdc4823a0bf1a316b/9fb97531fe95594603aff7e794ab2f5f/

尝试访问login.php

http://lab1.xseclab.com/base12_44f0d8a96eed21afdc4823a0bf1a316b/9fb97531fe95594603aff7e794ab2f5f/login.php

参考文献

Burp [Suite使用介绍]