DNS劫持

环境: windows2008R2 被攻击者

kali 攻击者

1、在攻击者电脑中搭建web服务

2、在/var/www/html 写入html文件 index.html

<img src="图片的url">

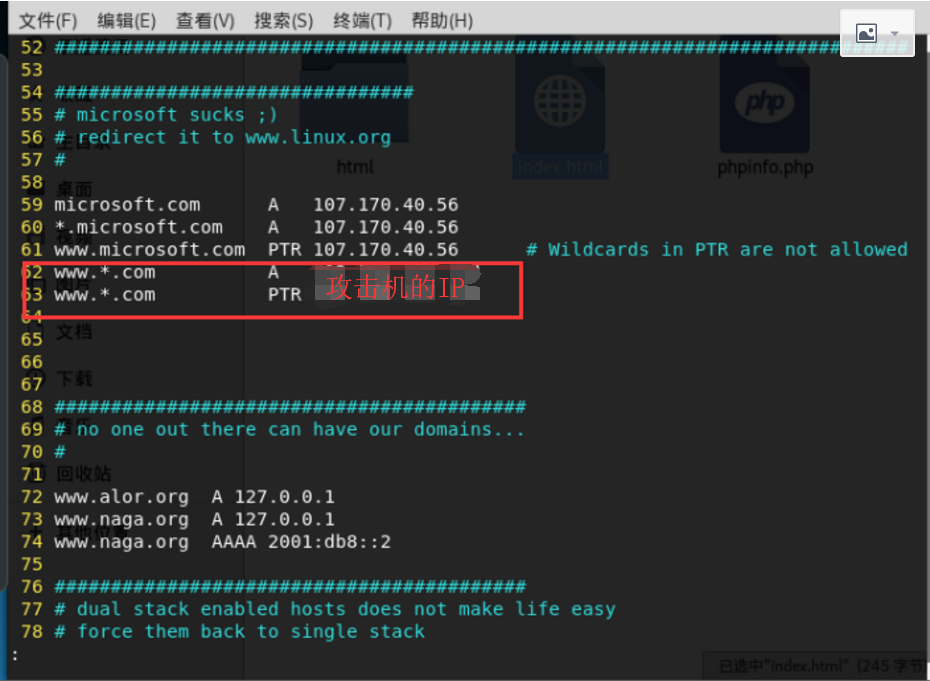

在终端打开Ettercap的DNS文件 /etc/ettercap/etter.dns

在其中添加欺骗的A记录

3、在kali终端输入ettercap-G 进入该工具的图形化界面

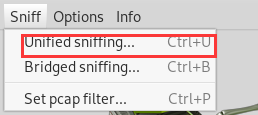

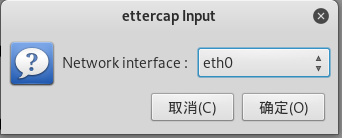

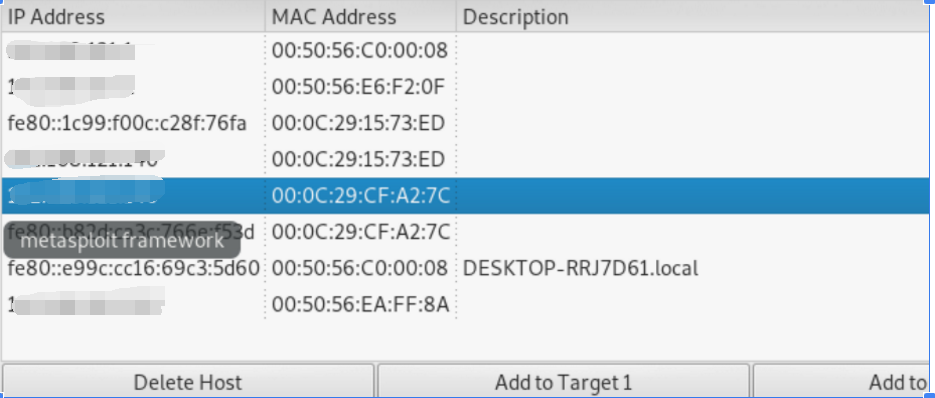

然后进行网络主机扫描sniff->unified sniffing->选择网络接口,点击确定

然后查看扫描到的主机情况 Hosts->scan for hosts

点击Hosts list 查看主机

route -n或netstat -rn 查看网关 必须要找到网关和被欺骗的主机IP

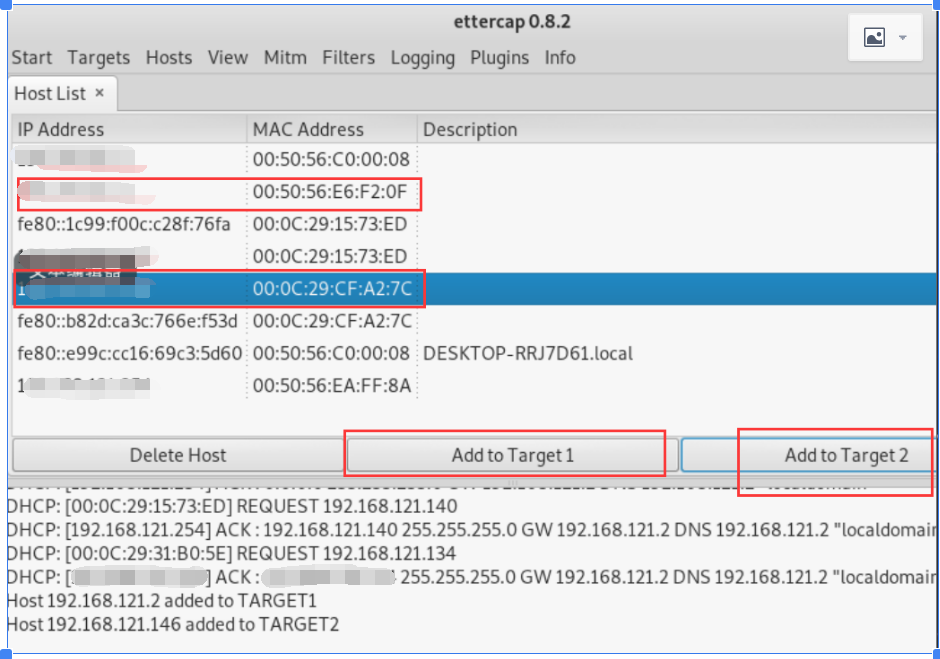

4、选择网关添加到target1,选择目标IP添加到target2

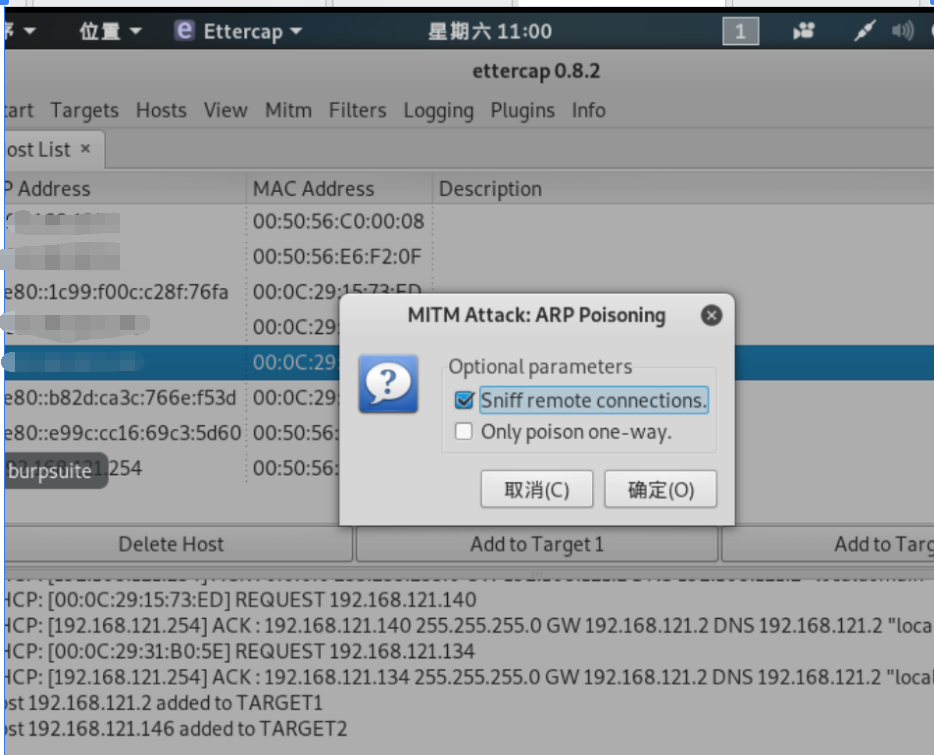

Mitm->ARP posioning->勾选Sniff remote connections

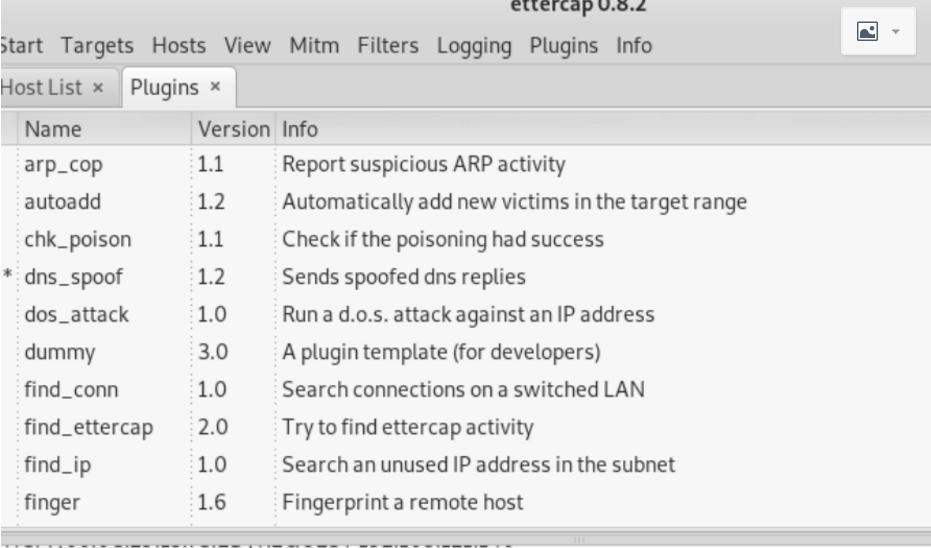

找到Plugins->Manage the plugins->找到dns-spoof,双击选中

5、在菜单栏中找到start,点击start sniffing,开始进行ARP欺骗以及DNS劫持

6、在攻击者的电脑中访问 www.baidu.com 最终看到的却是一个图片页面

7、被攻击端关闭指令:ipconfig/flushdns