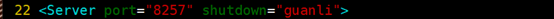

1.telnet管理端口保护(强制)

|

类别 |

配置内容及说明 |

标准配置 |

备注 |

|

telnet管理端口保护 |

1.修改默认的8005管理端口为不易猜测的端口(大于1024); 2.修改SHUTDOWN指令为其他字符串; 1024); |

<Server port="8527" shutdown="crushlinux"> |

1.以上配置项的配置内容只是建议配置,可以按照服务实际情况进行合理配置,但要求端口配置在8000~8999之间; |

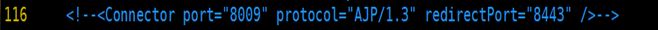

2. ajp连接端口保护(推荐)

|

类别 |

配置内容及说明 |

标准配置 |

备注 |

|

Ajp 连接端口保护 |

1.修改默认的ajp 8009端口为不易冲突的大于1024端口; 2.通过iptables规则限制ajp端口访问的权限仅为线上机器; |

<Connector port="8528" protocol="AJP/1.3" /> |

以上配置项的配置内容仅为建议配置,请按照服务实际情况进行合理配置,但要求端口配置在8000~8999之间; 保护此端口的目的在于防止线下的测试流量被mod_jk转发至线上tomcat服务器; |

3. 禁用管理端(强制)

|

类别 |

配置内容及说明 |

标准配置 |

备注 |

|

禁用管理端 |

1. 删除默认的{Tomcat安装目录}/conf/tomcat-users.xml文件,重启tomcat后将会自动生成新的文件; 2. 删除{Tomcat安装目录}/webapps下默认的所有目录和文件; 3.将tomcat 应用根目录配置为tomcat安装目录以外的目录; |

<Context path="" docBase= "/web/webapps" debug="0" reloadable="false" crossContext="true"/> |

对于前端web模块,Tomcat管理端属于tomcat的高危安全隐患,一旦被攻破,黑客通过上传web shell的方式将会直接取得服务器的控制权,后果极其严重; |

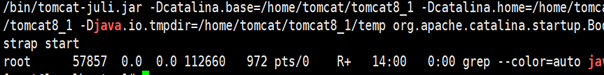

4. 降权启动(强制)

|

类别 |

配置内容及说明 |

标准配置 |

备注 |

|

降权启动 |

1.tomcat启动用户权限必须为非root权限,尽量降低tomcat启动用户的目录访问权限; 2.如需直接对外使用80端口,可通过普通账号启动后,配置iptables规则进行转发; |

避免一旦tomcat 服务被入侵,黑客直接获取高级用户权限危害整个server的安全; |

5.文件列表访问控制(强制)

|

类别 |

配置内容及说明 |

标准配置 |

备注 |

|

文件列表访问控制 |

1.conf/web.xml文件中default部分listings的配置必须为false; |

<init-param> <param-name>listings</param-name> <param-value>false</param-value> </init-param> |

false为不列出目录文件,true为允许列出,默认为false; |

6. 版本信息隐藏(强制)

|

类别 |

配置内容及说明 |

标准配置 |

备注 |

|

版本信息隐藏 |

1.修改conf/web.xml,重定向403、404以及500等错误到指定的错误页面; 2.也可以通过修改应用程序目录下的WEB-INF/web.xml下的配置进行错误页面的重定向; |

<error-page> <error-code>403</error-code> <location>/forbidden.jsp</location> </error-page> <error-page> <error-code>404</error-code> <location>/notfound.jsp</location> </error-page> <error-page> <error-code>500</error-code> <location>/systembusy.jsp</location> </error-page> |

在配置中对一些常见错误进行重定向,避免当出现错误时tomcat默认显示的错误页面暴露服务器和版本信息; 必须确保程序根目录下的错误页面已经存在; |

7. Server header重写(推荐)

|

类别 |

配置内容及说明 |

标准配置 |

备注 |

|

Server header重写 |

在HTTP Connector配置中加入server的配置; |

server="webserver" |

当tomcat HTTP端口直接提供web服务时此配置生效,加入此配置,将会替换http 响应Server header部分的默认配置,默认是Apache-Coyote/1.1 |

8. 访问限制(可选)

|

类别 |

配置内容及说明 |

标准配置或操作 |

备注 |

|

访问限制 |

通过配置,限定访问的ip来源 |

<Context path="" docBase="/web/webapps" debug="0" reloadable="false" crossContext="true"> <Valve className="org.apache.catalina.valves.RemoteAddrValve" allow="61.148.18.138,61.135.165.*" deny="*.*.*.*"/> </Context> |

通过配置信任ip的白名单,拒绝非白名单ip的访问,此配置主要是针对高保密级别的系统,一般产品线不需要; |

9. 起停脚本权限回收(推荐)

|

类别 |

配置内容及说明 |

标准配置或操作 |

备注 |

|

起停脚本权限回收 |

去除其他用户对Tomcat的bin目录下shutdown.sh、startup.sh、catalina.sh的可执行权限; |

chmod -R 744 tomcat/bin/* |

防止其他用户有起停线上Tomcat的权限; |

10. 访问日志格式规范(推荐)

|

类别 |

配置内容及说明 |

标准配置或操作 |

备注 |

|

访问日志格式规范 |

开启Tomcat默认访问日志中的Referer和User-Agent记录 |

<Valve className="org.apache.catalina.valves.AccessLogValve" directory="logs" prefix="localhost_access_log." suffix=".txt" pattern="%h %l %u %t %r %s %b %{Referer}i %{UserAgent}i %D" resolveHosts="false"/> |

开启Referer和User-Agent是为了一旦出现安全问题能够更好的根据日志进行问题排查; |

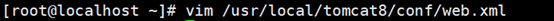

11、禁止列出目录

12、页面超时

581 <session-config>

582 <session-timeout>30</session-timeout>

583 </session-config>

13、默认页面

[root@localhost ~]# vim /usr/local/tomcat8/conf/web.xml

4679 <welcome-file-list>

4680 <welcome-file>index.html</welcome-file>

4681 <welcome-file>index.htm</welcome-file>

4682 <welcome-file>index.jsp</welcome-file>

4683 </welcome-file-list>

14、配置网页传输压缩

注:如若有apache、nginx等做代理,tomcat则不必配置传输压缩;

[root@localhost ~]# vim /usr/local/tomcat8/conf/server.xml

69 <Connector port="8080" protocol="HTTP/1.1"

70 connectionTimeout="20000"

71 redirectPort="8443"

72 compression="on" #开启压缩

73 compressionMinSize="50" #指定最小的压缩文件,单位是字节

74 noCompressionUserAgents="gozilla, Traviata" #此浏览器类型不进行压缩

75 compressableMimeType="text/html,text/xml, text/javascript,text/css,text/plain" /> #文件的格式

[root@localhost ~]# /usr/local/tomcat8/bin/shutdown.sh

[root@localhost ~]# /usr/local/tomcat8/bin/startup.sh