Weblogic :WebLogic是美国Oracle公司出品的一个application server,确切的说是一个基于JAVAEE架构的中间件,WebLogic是用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器。将Java的动态功能和Java Enterprise标准的安全性引入大型网络应用的开发、集成、部署和管理之中。

默认端口:7001

默认用户名weblogic

默认管理路径:console

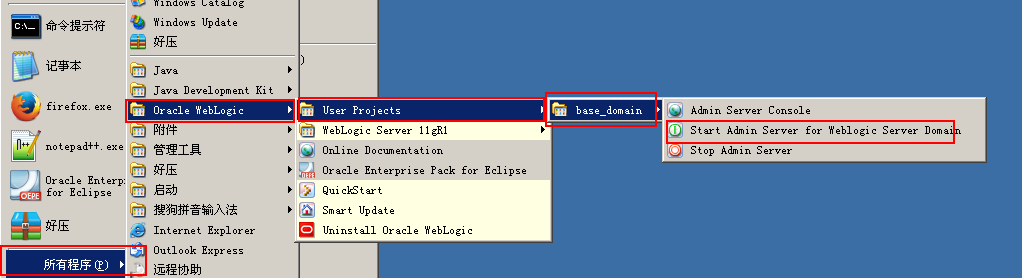

开启路径:

1.弱口令

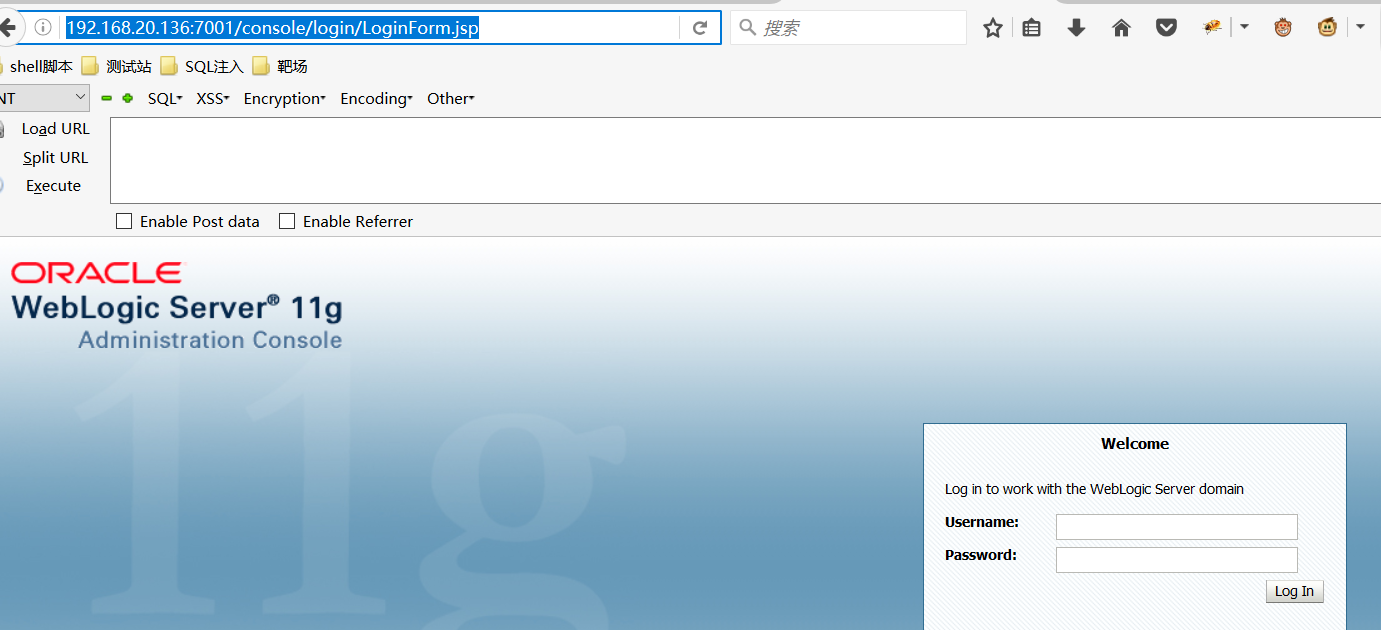

当发现目标使用Weblogic时,尝试使用默认管理路径去访问后台

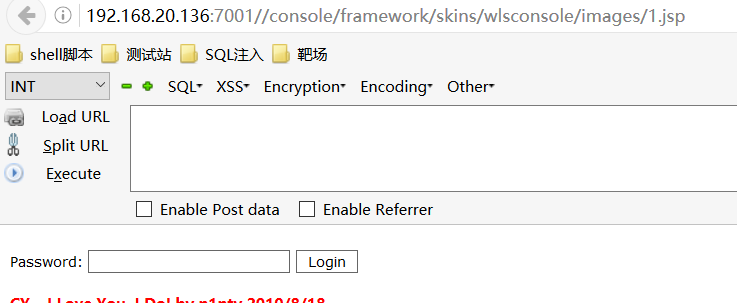

然后使用弱口令试一下,或者使用burp或者别的方法去跑一下字典即可。页面如下:

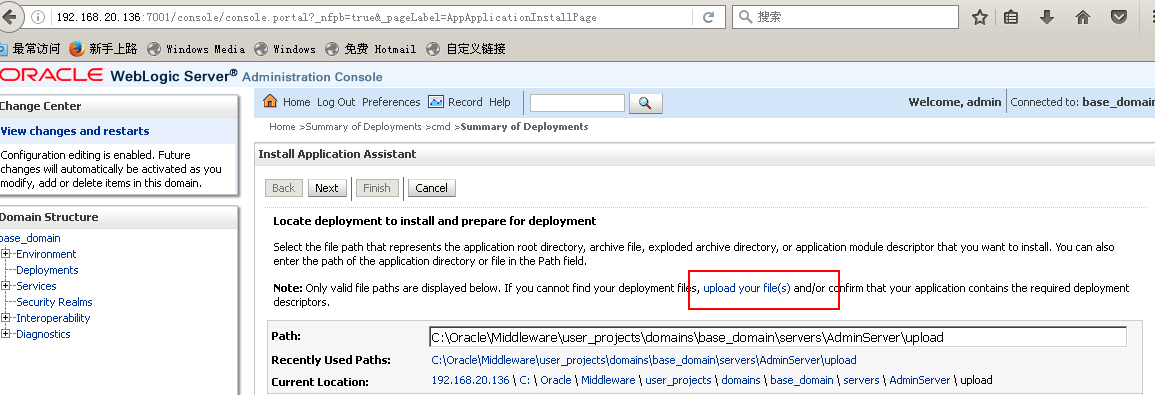

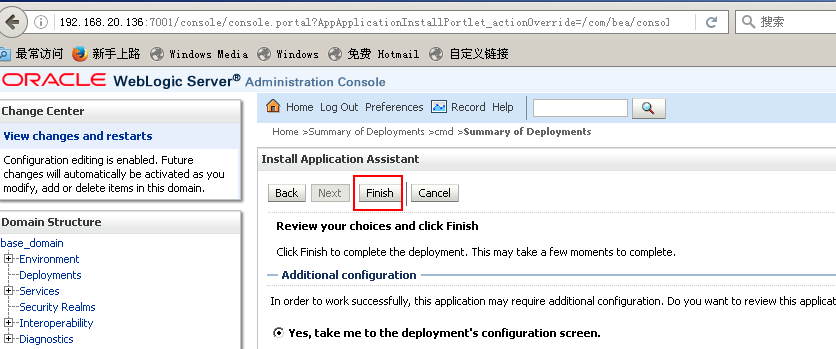

点击上图红色方框,进入下图:

点击install进入下图:

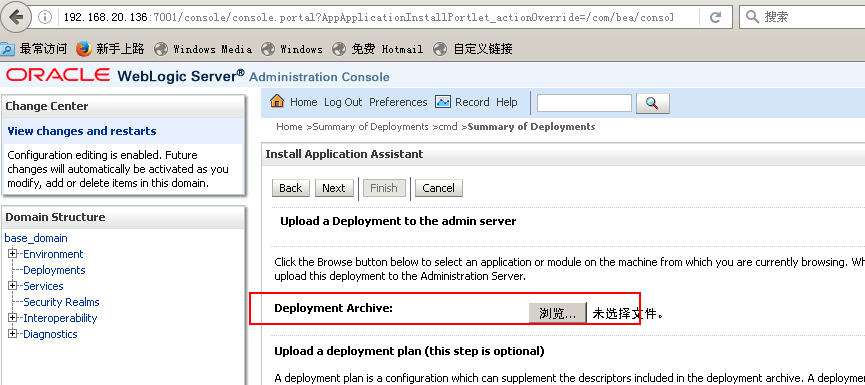

点击红框中进入上传页面

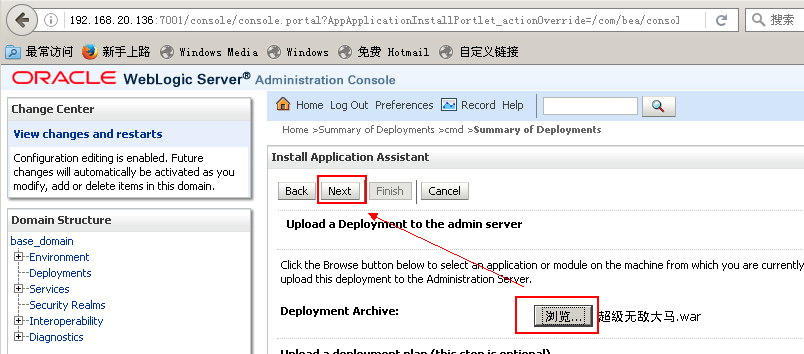

选择自己的war包进行上传,点击Next

一直点击next,直至出来 finish。上传成功。

访问自己 的木马即可。

2.Weblogic反序列化漏洞

Java反序列化漏洞简介

Java序列化就是把对象转换成字节流,便于保存在内存、文件、数据库中,Java中的ObjectOutputStream类的writeObject()方法可以实现序列化。

Java反序列化即逆过程,由字节流还原成对象。ObjectInputStream类的readObject()方法用于反序列化。

因此要利用Java反序列化漏洞,需要在进行反序列化的地方传入攻击者的序列化代码。能符合以上条件的地方即存在漏洞。

以下实验均用针对Java反序列化测试工具去实验。 (多谢老师的提供) 环境自己搭建。

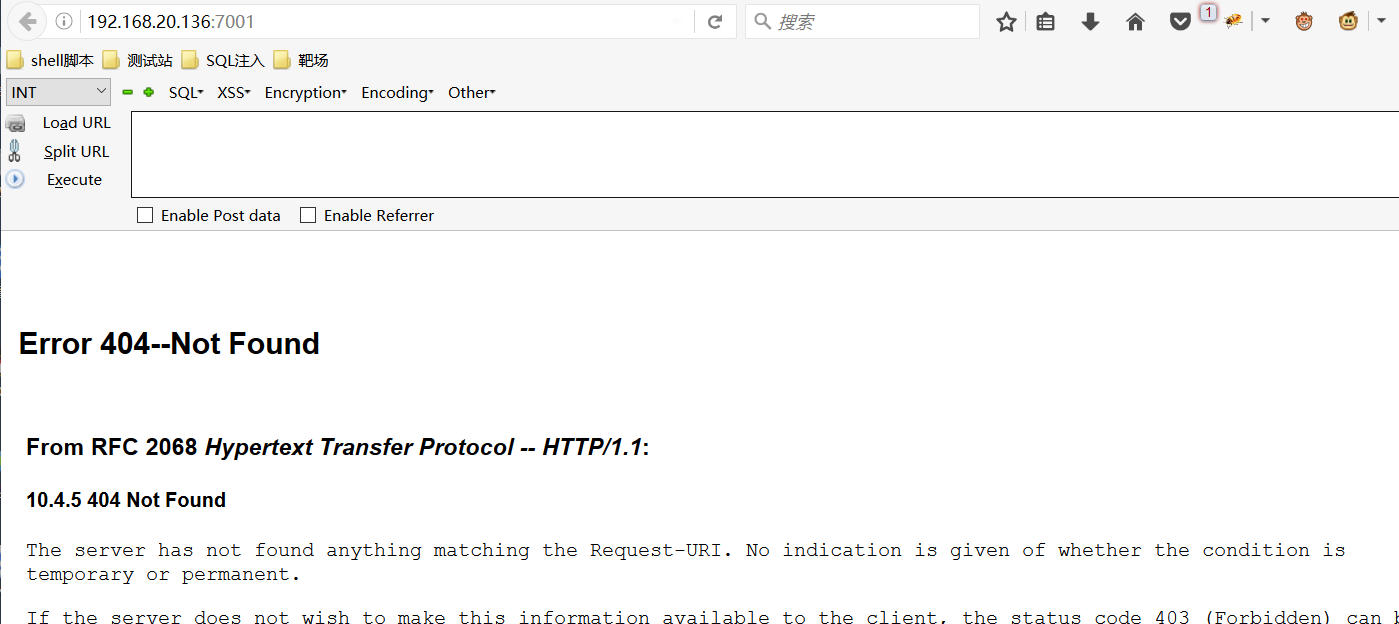

1.访问网站。

2.本地虽然404但是 环境已经部署成功。不妨访问以下管理页面,这里默认 http://192.168.20.136:7001/console/

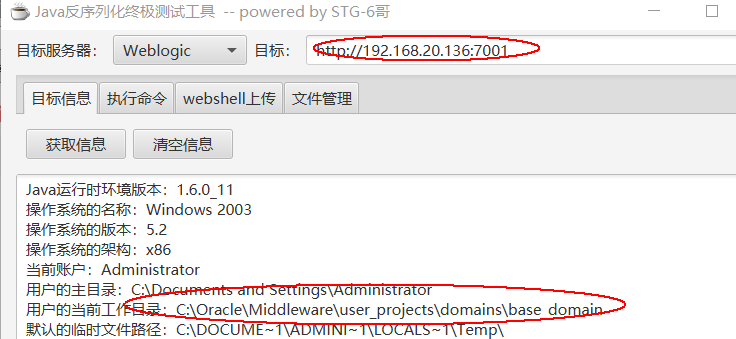

3.接下来使用 专用 反序列化工具去检测.,发现存在反序列化漏洞。

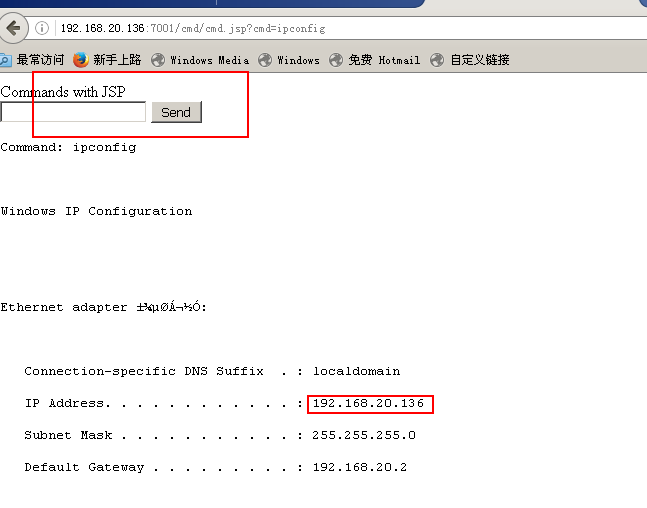

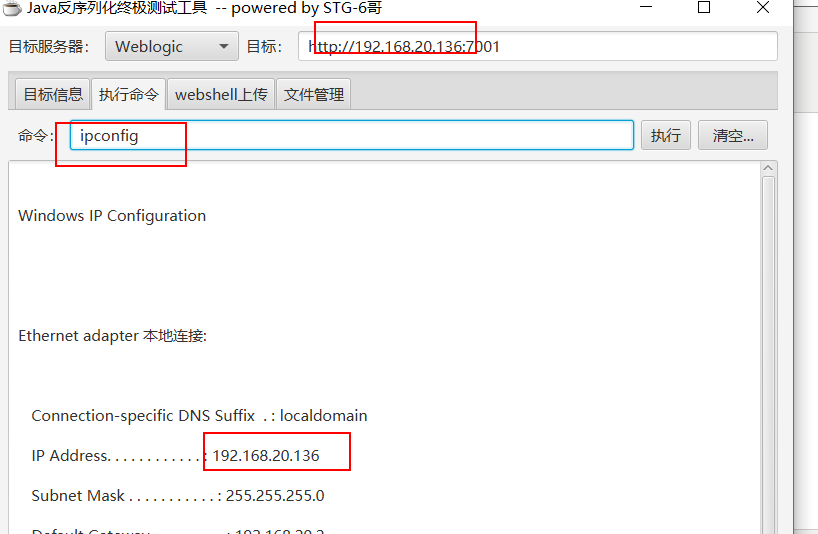

4.可以执行命令:

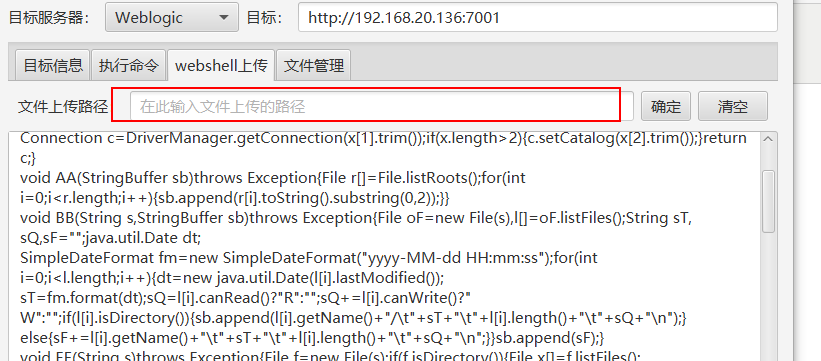

5.接下来要上传webshell,最重要的是找到路径。

6.这里就需要开拓自己的思维了,怎么能找到目标机器可以访问的物理路径呢?这里介绍根据图片去找到物理路径。虽然我们后台不能登录上去,但是可以进去后台页。可以看到有图片,然后查看元素找到物理路径。

个人方法:点击图片右键复制图像连接,然后打开另一个网页去访问这个图像,也可以看到这个物理路径:

7.因为上传webshell时,需要绝对路径,而我们进不去对方服务器。所以需要我们自己安装一个weblogic服务去寻找刚刚根据图片找的那个物理路径。看看那个图片在绝对路径哪里。

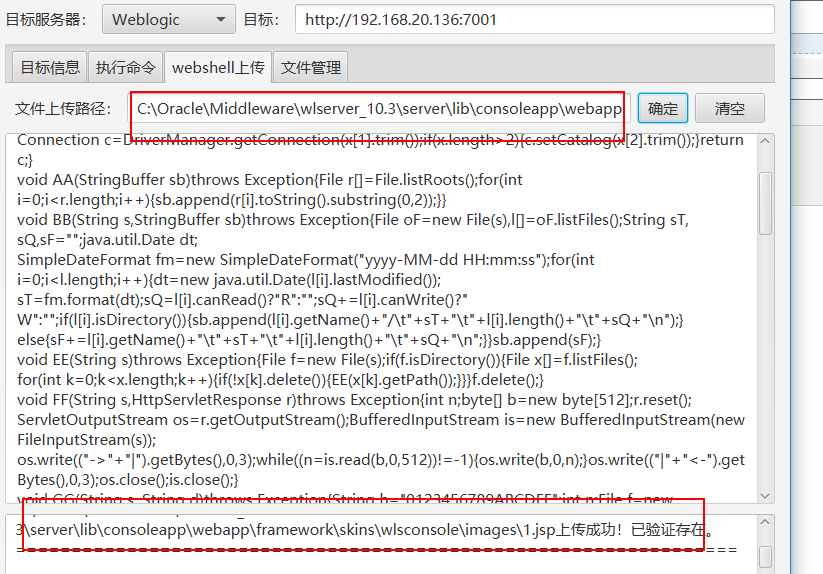

C:OracleMiddlewarewlserver_10.3serverlibconsoleappwebappframeworkskinswlsconsoleimages 访问路径(上传之后可以访问)

可以看到,刚刚访问的物理路径,就是在这个绝对路径下的。

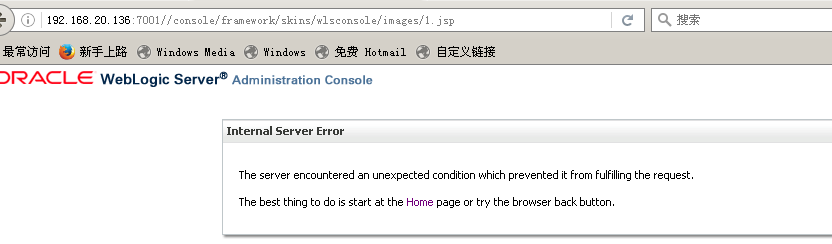

8.找到绝对路径,开始上传webshell。见到下图证明上传成功。

9.根据图片的物理路径去访问上传的马。可以看到已经出成功。

10.可以输入密码直接进去大马的操作管理。

11.可以出现500问题。老师说是因为上传的木马类型问题,建议换几个试试就可以成功。

关注网络安全丶避免肆意破环