SQL注入学习笔记

Sql 注入攻击是通过将恶意的 Sql 查询或添加语句插入到应用的输入参数中,再在后台 Sql 服务器上解析执行进行的攻击,它目前黑客对数据库进行攻击的最常用手段之一。

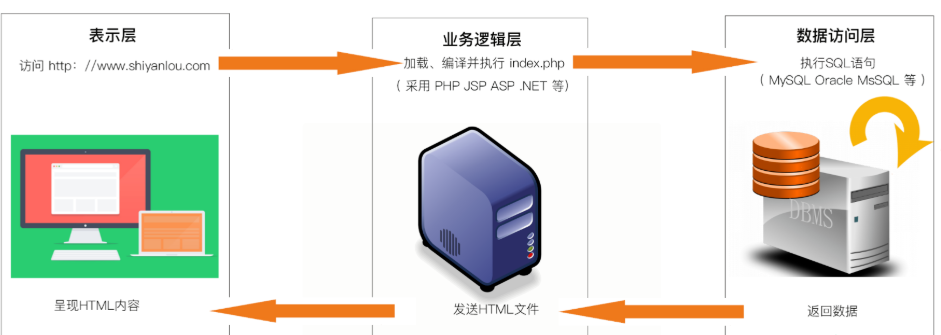

由于web应用大多分为以下三种结构,

当我们访问动态网页时, Web 服务器会向数据访问层发起 Sql 查询请求,如果权限验证通过就会执行 Sql 语句。(因此就可以通过特定的SQL语句来查看数据库里面的一些数据或者绕过验证登录网站的后台)

那么如何判断网页是否存在Sql漏洞呢?

通常情况下,可能存在 Sql 注入漏洞的 Url 是类似这种形式 :http://xxx.xxx.xxx/abcd.php?id=XX

对 Sql 注入的判断,主要有两个方面:

- 判断该带参数的 Url 是否存在 Sql 注入?

- 如果存在 Sql 注入,那么属于哪种 Sql 注入?

可能存在 Sql 注入攻击的 ASP/PHP/JSP 动态网页中,一个动态网页中可能只有一个参数,有时可能有多个参数。

最为经典的单引号判断法: 在参数后面加上单引号,比如:

http://xxx/abc.php?id=1'

如果页面返回错误,则存在 Sql 注入。 原因是无论字符型还是整型都会因为单引号个数不匹配而报错。 (如果未报错,不代表不存在 Sql 注入,因为有可能页面对单引号做了过滤,这时可以使用判断语句进行注入。

下面是常见的Sql注入漏洞类型

- 数字型漏洞

数字型判断: 当输入的参数 x 为整型时,通常 abc.php 中 Sql 语句类型大致如下: select * from <表名> where id = x 这种类型可以使用经典的 and 1=1 和 and 1=2 来判断: i. Url 地址中输入 http://xxx/abc.php?id= x and 1=1 页面依旧运行正常,继续进行下一步。 ii. Url 地址中继续输入 http://xxx/abc.php?id= x and 1=2 页面运行错误,则说明此 Sql 注入为数字型注入。 原因如下: 当输入 and 1=1时,后台执行 Sql 语句: select * from <表名> where id = x and 1=1 没有语法错误且逻辑判断为正确,所以返回正常。 当输入 and 1=2时,后台执行 Sql 语句: select * from <表名> where id = x and 1=2 没有语法错误但是逻辑判断为假,所以返回错误。 我们再使用假设法:如果这是字符型注入的话,我们输入以上语句之后应该出现如下情况: select * from <表名> where id = 'x and 1=1' select * from <表名> where id = 'x and 1=2' 查询语句将 and 语句全部转换为了字符串,并没有进行 and 的逻辑判断,所以不会出现以上结果,故假设是不成立的

2.字符型漏洞

字符型判断:

当输入的参数 x 为字符型时,通常 abc.php 中 SQL 语句类型大致如下: select * from <表名> where id = 'x' 这种类型我们同样可以使用 and '1'='1 和 and '1'='2来判断:

i. Url 地址中输入 http://xxx/abc.php?id= x' and '1'='1 页面运行正常,继续进行下一步。

ii. Url 地址中继续输入 http://xxx/abc.php?id= x' and '1'='2 页面运行错误,则说明此 Sql 注入为字符型注入。

原因如下: 当输入 and '1'='1时,后台执行 Sql 语句: select * from <表名> where id = 'x' and '1'='1'

语法正确,逻辑判断正确,所以返回正确。

当输入 and '1'='2时,后台执行 Sql 语句: select * from <表名> where id = 'x' and '1'='2'

语法正确,但逻辑判断错误,所以返回正确。同学们同样可以使用假设法来验证。

sql注入常用技术有段还包括:

- 采用非主流通道技术

- 避开输入过滤技术

- 使用特殊的字符

- 强制产生错误

- 使用条件语句

- 利用存储过程

- 推断技术

- ........

关于SQL的进阶内容,可以看一下《通过代码审计学习Web安全》,其中Sql注入相关包含一下进阶内容:

- 宽字节注入

- urldecode二次注入

- sql注入防御

关于SQL的学习

可以看看实验楼的课程:https://www.shiyanlou.com/courses/876