ettercap是款可用于arp欺骗的软件,支持linux,mac等,安装就不多说了。

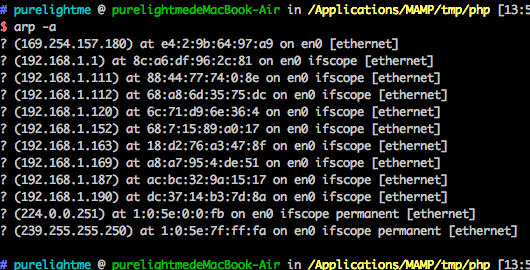

先看看被攻击的机器:(arp -a)

此时是正常状态。呆会将在192.168.1.112机器安装ettercap进行攻击。

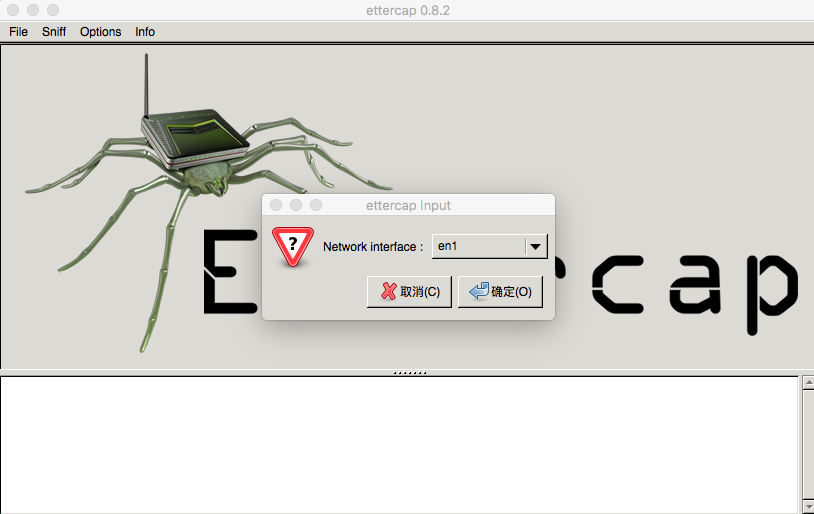

112机器安装完成后,sudo ettercap -G(以图形界面方式打开,必须sudo,不然会有权限问题),然后选择sniff的第一项,选择嗅探的网卡(可以通过ifconfig查看):

我这里选择en1,然后点击Hosts的Scan for hosts开始扫描局域网所有机器,完成后点Hosts list就可以看到结果。

重要的一步来了,就是点击Mitm的ARP poisoning开始arp欺骗。

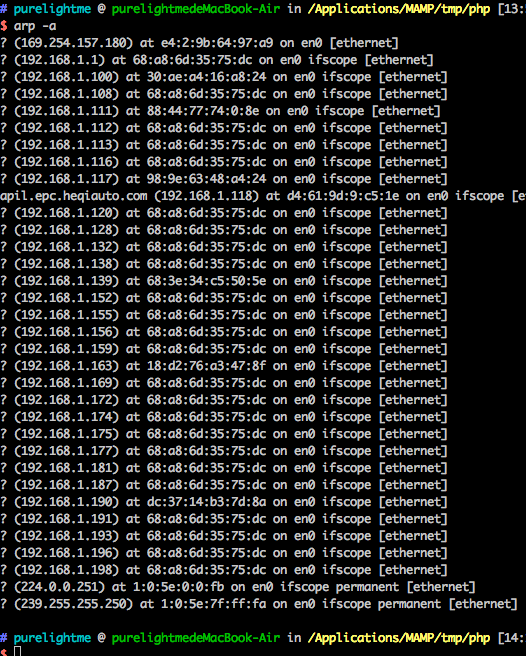

再来看看被攻击的机器的arp:

可见包括192.168.1.1的mac地址都被换成了112那台机器的mac地址,欺骗成功。

不出意外的话,ettercap界面会直接显示出局域网内用户浏览网页的用户名密码(处于隐私考虑,就不发出来了),这个是ettercap自带的,也可以自己用wireshark等抓包软件抓包分析,因为此时局域网所有机器的流量都会经过你的网卡。

另外有一款工具叫driftnet,它可以监控指定网卡的流量,直接显示出流量中的图片,很强大,但是我在mac上尝试了很久都没装成功。有知道的,很感谢你,如果你愿意留言的话。

方法并不是100%成功,稍微测试好玩,还是不错的。