目 录:

服务器登录缓慢,远程连接老是卡顿。

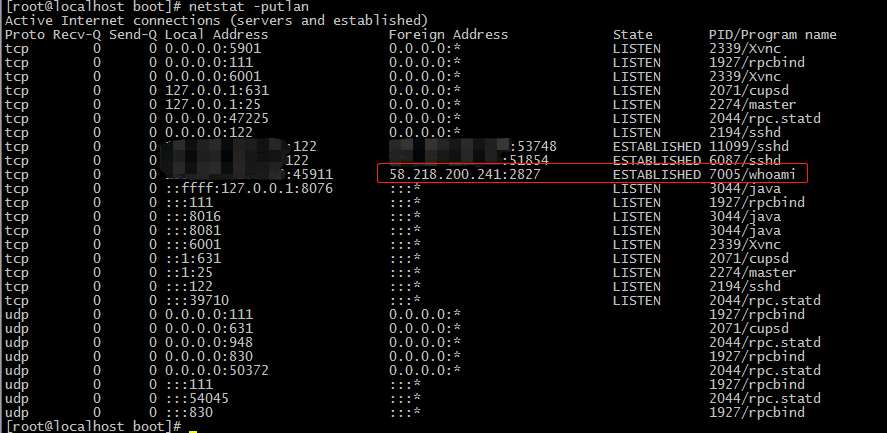

如图:58.218.200.241 为未记录不可信任ip地址。

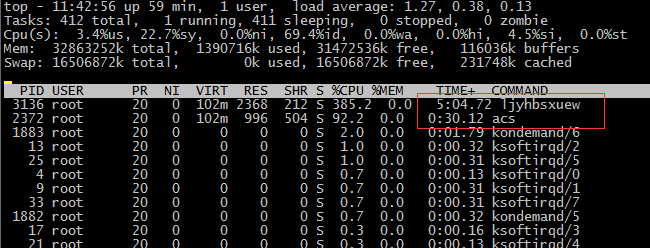

发现异常进程“acs” 和 “ljyhbsxuew”(此进程为随机10位字母)

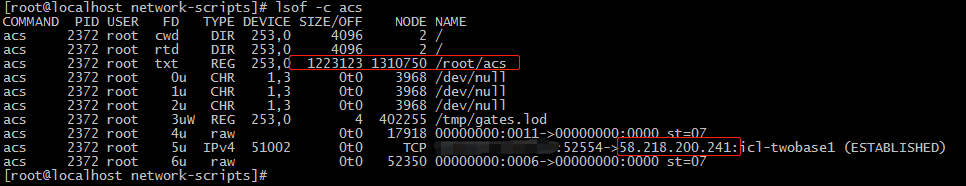

1) “acs”异常进程查看,如下图:

- a) /root/acs为木马文件(该木马文件大小为1223123)

- b) 58.218.200.241 为攻击源ip地址(本机地址被马赛克了)

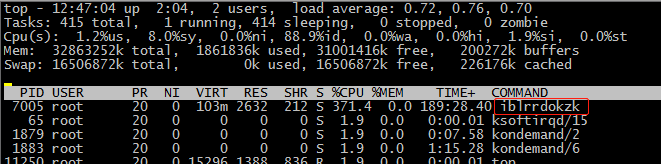

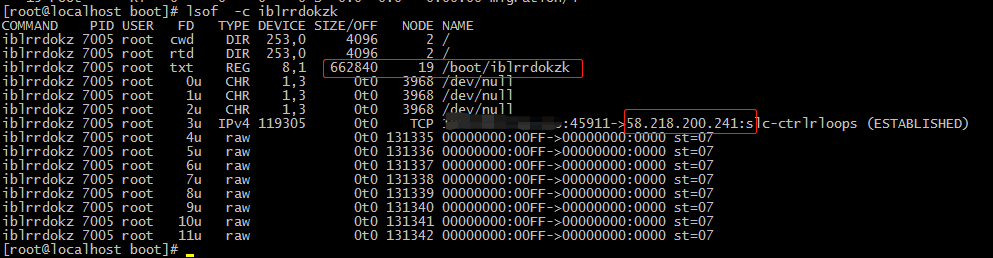

2) “ljyhbsxuew”异常进程查看,如下图:(起初杀马为杀干净,“ljyhbsxuew”这个木马重新生成了另一个进程名“iblrrdokzk”)

- a) /boot/iblrrdokzk 为木马文件(该木马文件大小为662840)

- b) 58.218.200.241 为攻击源ip地址(本机地址被马赛克了)

根据以上的排查过程,基本可以确定服务器中了两个木马程序。

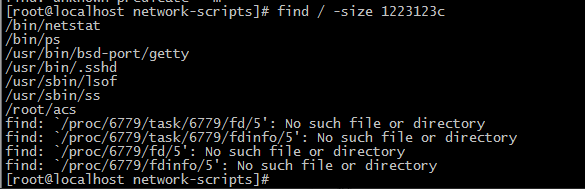

1)查找木马文件及木马原文件:

(其中文件大小1223123为lsof -c获得)

命令被替换了。

2)清除木马文件

find / -size 1223123c |xargs rm -f rm -rf /usr/bin/bsd-port rm -rf /usr/bin/dpkgd rm -f /tmp/gates.lod rm -f /tmp/moni.lod rm -f /etc/rc.d/init.d/DbSecuritySpt rm -f /etc/rc.d/rc1.d/S97DbSecuritySpt rm -f /etc/rc.d/rc2.d/S97DbSecuritySpt rm -f /etc/rc.d/rc3.d/S97DbSecuritySpt rm -f /etc/rc.d/rc4.d/S97DbSecuritySpt rm -f /etc/rc.d/rc5.d/S97DbSecuritySpt rm -f /etc/rc.d/init.d/selinux rm -f /etc/rc.d/rc1.d/S99selinux rm -f /etc/rc.d/rc2.d/S99selinux rm -f /etc/rc.d/rc3.d/S99selinux rm -f /etc/rc.d/rc4.d/S99selinux rm -f /etc/rc.d/rc5.d/S99selinux

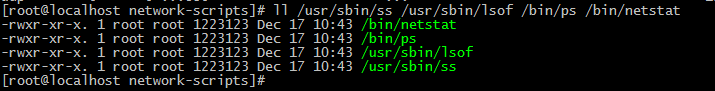

3)修复木马替换的命令文件:

#rz -ber 上传正常命令文件到root用户 cd /root chmod 755 lsof ps ss netstat cp /root/ps /bin cp /root/netstat /bin cp /root/lsof /usr/sbin cp /root/ss /usr/sbin

4)杀掉木马进程:

ps -ef|grep '/root/acs' |grep -v grep |awk '{print $2}' |xargs kill -9 #或者 kill -9 2372(lsof中查看到的pid)

或者

lsof |grep 1223123 |awk '{print $2}'|xargs kill -9

1)查找木马文件及木马原文件:

(其中文件大小662840为lsof -c获得)

2)清除木马文件

方法1:(此方法需排除查找出来的文件无正常文件,不要误删正常文件)

find / -size 662840c |xargs rm -f

方法2:

rm /lib/udev/udev -f rm /boot/-f

3)杀掉木马进程:

ps -ef|grep "/boot/iblrrdokzk"|awk '{print $2}' |xargs kill -9

或者

lsof |grep 662840 |awk '{print $2}'|xargs kill -9

被入侵了,正常会被修改iptables配置和cron相关服务。

若修改了,请恢复正确iptables。(之前的iptables应该是存在漏洞的,请确认自己的iptables配置是否正确)

我这边的iptables存在被修改现象,iptables已被重新配置。

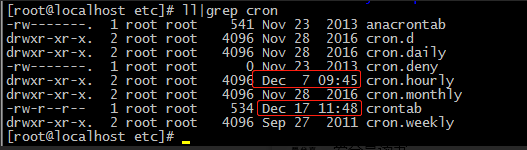

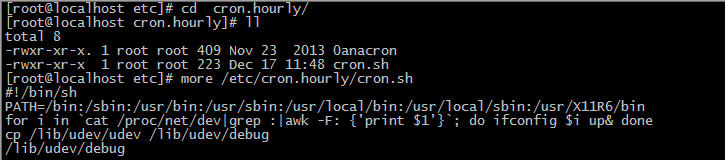

2、cron检查:(cd /etc && ls -l |grep cron)

查找这些最新被更新的文件,会发下一些定时脚本。

虽然脚本中的/lib/udev/udev木马原文件被清除,这些脚本最好也清楚一下。

rm /etc/cron.hourly/cron.sh -f

#crontab文件,vi修改删除异常部分

3、chkconfig检查:根据网上的经验,chkconfig中也会加有恶意的启动脚本,需要删除

chkconfig --del iblrrdokzk rm /etc/init.d/iblrrdokzk-f

top netstat -putlan

根据系统日志发现系统存在暴力破解,lastb中很多登录错误记录;

根据history,防火墙确实存在被关闭过的情况,具体谁关闭不知(多人拥有该设备登录方式)。

a)人为:人为安全意识提高。

b)监控:加入zabbix监控,自定义了一个监控项,告警触发(功能:可以通公网设备,iptables状态关闭,则立刻告警)

监控脚本,仅供参考:

[root@localhost ~]# more iptables.status.sh

#!/bin/bash

#zhengning

#20181217

#check iptables status

timeout 2 ping -c1 114.114.114.114 >/dev/null;

if [ $? -eq 0 ] ;then

/sbin/service iptables status>/dev/null;

if [ $? -eq 0 ] ;then

#echo ok

echo 1

else

#echo warning

echo 0

fi

else

echo 1

fi

木马查杀参考: