写在前面

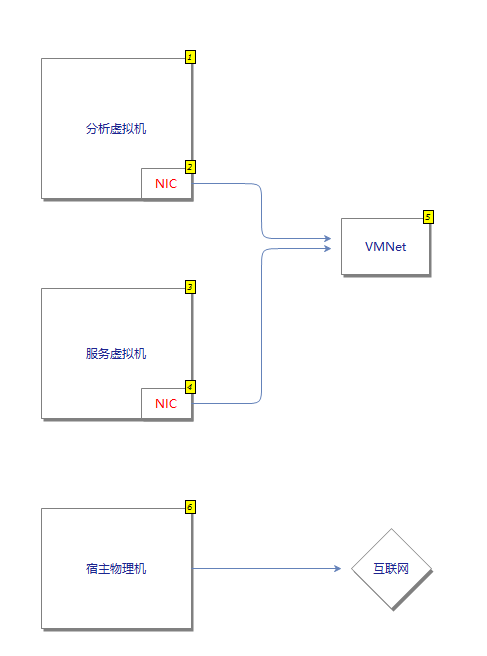

在恶意代码分析时需要建造一个封闭隔离的较为安全的环境,不能让恶意代码感染我们的宿主机器。而一般恶意代码在运行时又会访问互联网,为了更为准确的分析恶意代码我们需要建造一个与宿主机器隔离的局域网络,并且这个局域网络并不连接宿主机器。这样恶意代码既可以连接到网络又不会感染到我们的宿主机器。但是我们要知道这只是让恶意代码连接我们自己建造的局域网络,而并没有连接到互联网。要想更为实际的分析恶意代码就需要让恶意代码连接到互联网,但一般这产生的代价使我们不能承受的。

环境配置过程

利用虚拟机软件VMware,在Windows XP系统上分析恶意代码,在Linux系统上提供必要的网络服务。

我们先打开VMware新建一个虚拟网络,点击编辑->虚拟网络编辑器。然后我们添加网络,命名为一个不存在的虚拟网络(我这里命名为VMnet2)。并且我们不要把主机虚拟机网络适配器连接此虚拟网络,然后点击确定。

然后需要将windows xp和Linux的虚拟网络适配器都连接此虚拟网络,点击虚拟机->设置->网络适配器。然后将将其设置为我们刚刚新建的虚拟网络VMnet2。

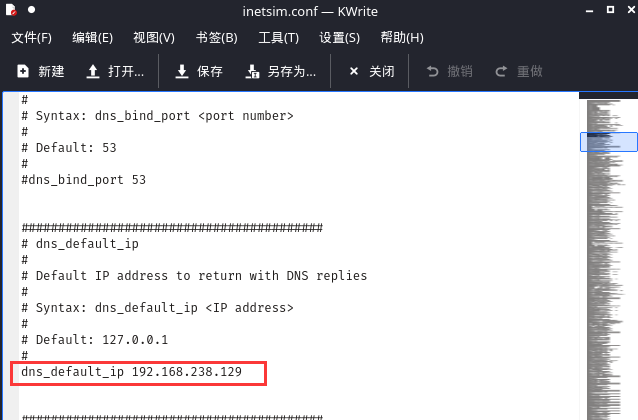

我们需要在Linux虚拟机上安装和配置INetSim,推荐使用KaLi Linux虚拟机(其自带INetSim)。然后我们需要配置INetSim,配置文件目录为/etc/inetsim/inetsim.conf。

修改其绑定地址为Linux虚拟机的ip(ip可以通过打开终端通过命令ip address获取)。注意将注释符号‘#’去掉,我因为没有将其去掉结果一直设置失败。

接着修改DNS默认IP地址为Linux虚拟机的ip。

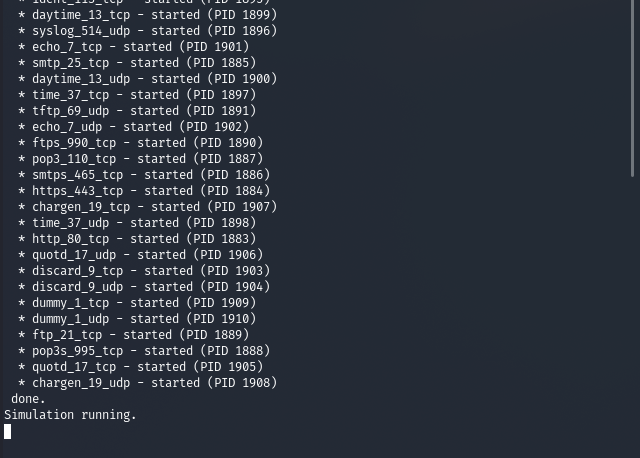

之后我们在终端运行stud inetsim即可。(注意KaLi KDE的终端为Konsole)

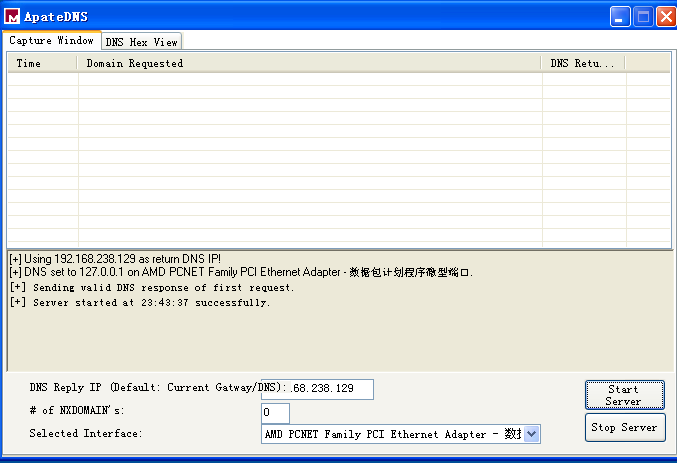

然后我们需要在Windows XP虚拟机上安装ApateDNS,可以去他的官网去下载对应的版本:https://www.fireeye.com/services/freeware/apatedns.html 但是在其运行需要NET 2.0环境,如果没安装需要在网上下一个安装:https://www.microsoft.com/zh-cn/download/details.aspx?id=6523 安装完成之后我们运行它,设置DNS回传地址为对应Linux的ip地址,然后按Start Server。

这样我们windows xp虚拟机上的DNS请求就会被ApateDNS捕获,然后通过其再将请求转向Linux虚拟机上,然后Linux虚拟机通过InetSim完成虚假的服务响应DNS请求。

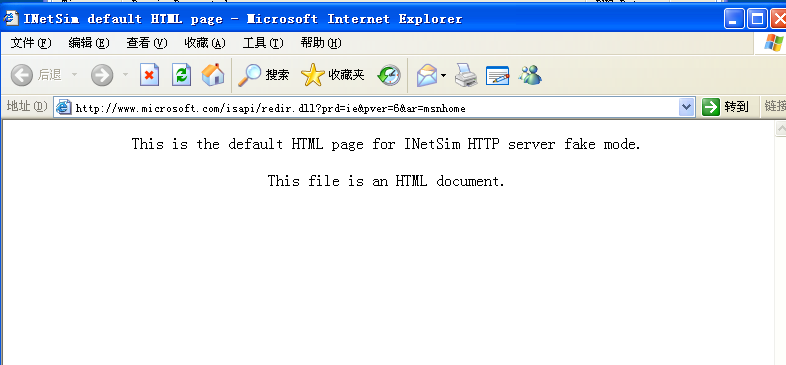

我们测试一下在Windows xp虚拟机中访问网址,发现网页显示出了InetSim提供的虚假网页。

我们还可以在ApateDNS上看到对应的DNS请求

在Linux上终端输入Ctry + C 可结束InetSim运行。并生成网络报告并显示出其路径。